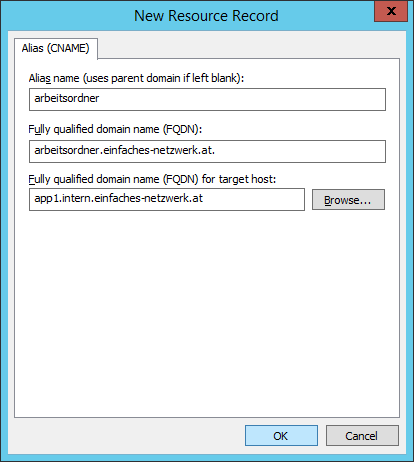

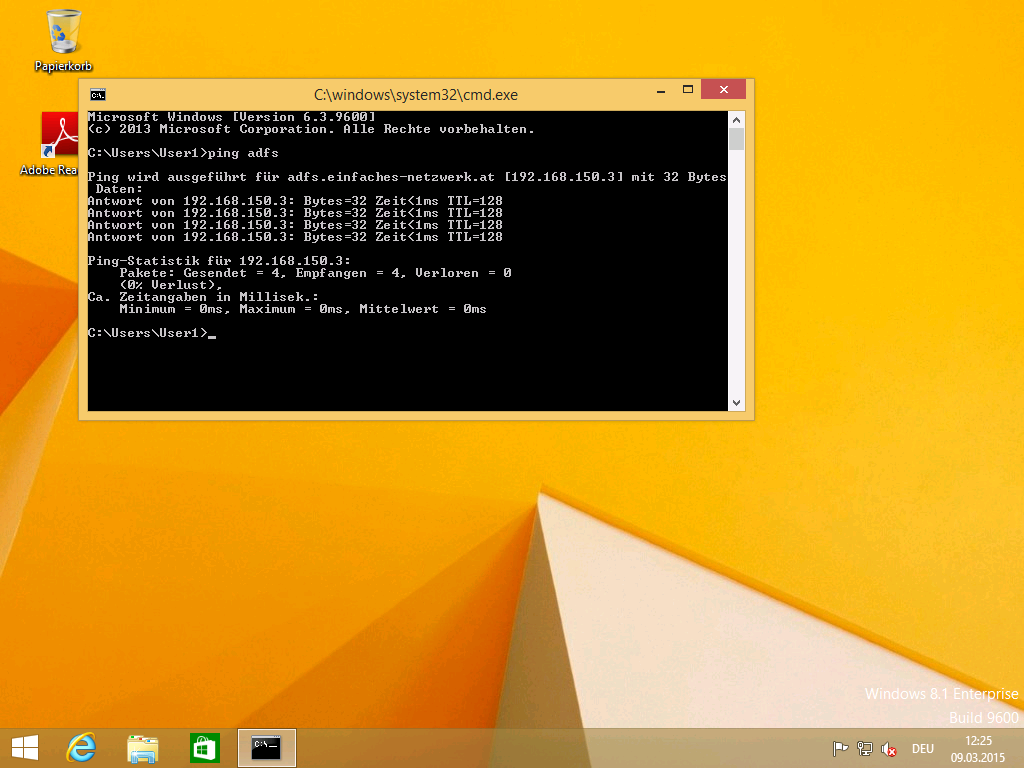

Nachdem ich Split-DNS (Teil 28) eingerichtet habe, kann ich schon die Arbeitsordner installieren und konfigurieren. Den Anfang macht wieder einmal das SSL-Zertifikat (Teil 6j), gefolgt von der Server-Rolle WorkFolders. Danach können die Clients im Intranet die Arbeitsordner schon verwenden.

Arbeitsordner installieren und konfigurieren – Schritte:

- SSL-Zertifikat für Arbeitsordner ausstellen

- Zertifikat in IIS binden

- Die Server-Rolle WorkFolders installieren

- Globale Sicherheitsgruppen für die Verwendung von Arbeitsordnern erstellen

- Optional: Die Verwaltung des Benutzer-Attributes msDS-SyncShareURL delegieren

- Arbeitsordner konfigurieren

- Arbeitsordner am Client einrichten

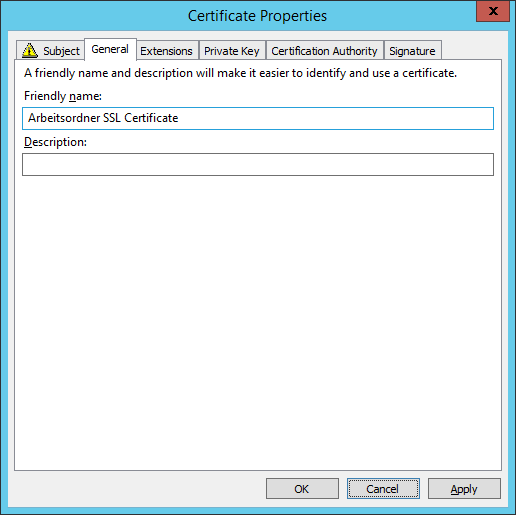

SSL-Zertifikat für Arbeitsordner ausstellen

- Als Administrator an APP1 anmelden

- Eine MMC als Admin starten

- Das Snap-in Certificates für das lokale Computerkonto hinzufügen

- Den Ordner Personal rechts anklicken > All Tasks > Request New Certificate…

- Folgendes Web Server Zertifikat anfordern

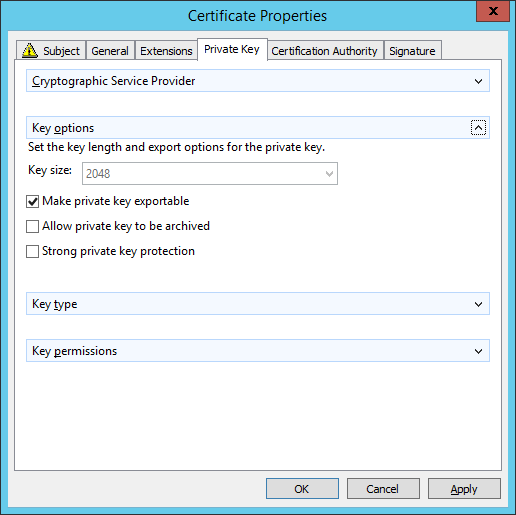

- Das ausgestellte Zertifikat rechts anklicken > All Tasks > Export…

- Das Zertifikat

- mit Private Key

- dem Passwort Password1

- nach \\APP1\Sourcen\ADFS\arbeitsordner.pfx exportieren

- Alle Fenster schließen

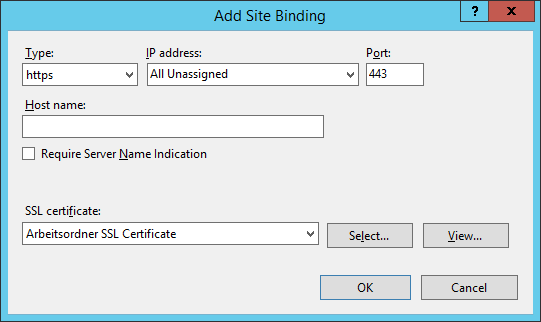

Zertifikat in IIS binden

- Server Manager > Tools > IIS Manager

- Default Web Site markieren

- Auf der rechten Seite auf Bindings… klicken

- Site Bindings > Add…

- Add Site Binding

- Fenster schließen

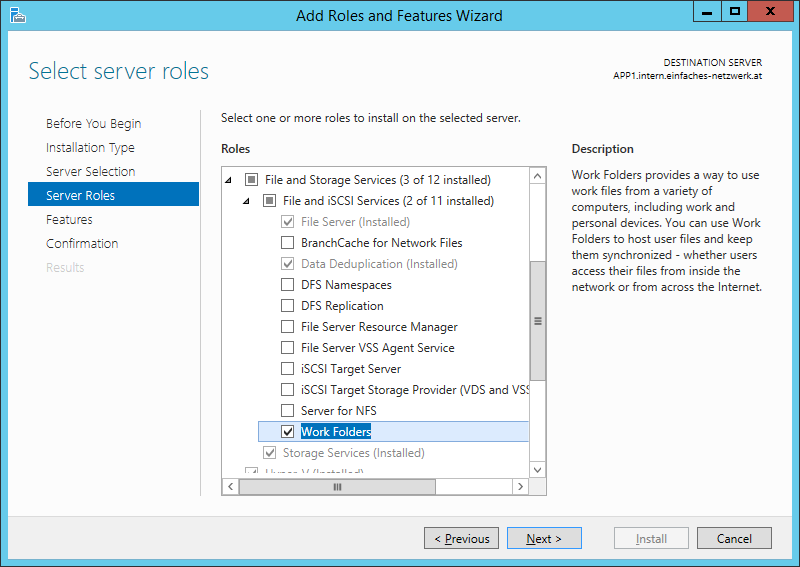

Die Server-Rolle WorkFolders installieren

- Server Manager > Add Roles and Features

- Add Roles and Features Wizard

- Before You Begin > Next

- Installation Type: Role-based or feature-based installation > Next

- Server Selection: APP1.intern.einfaches-netzwerk.at > Next

- Server Roles: File and Storage Services\File and SCSI Services\Work Folders > Add Features > Next

- Features > Next

- Confirmation > Install

- Results > Close

- WICHTIG: Server auf jeden Fall neu starten!

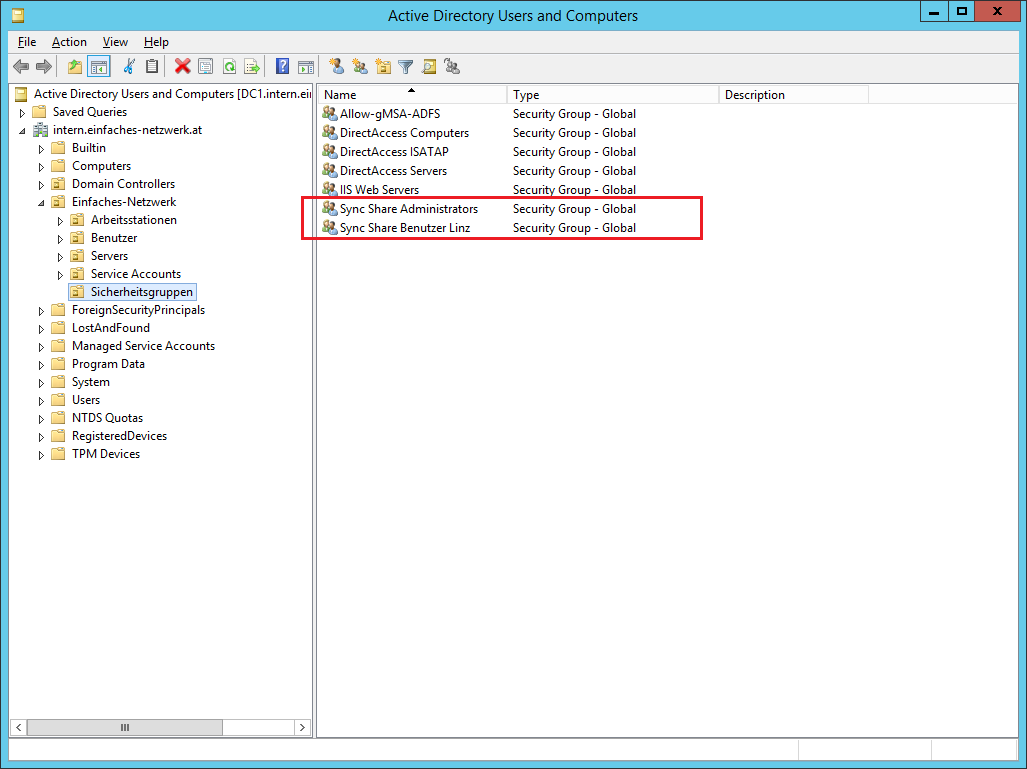

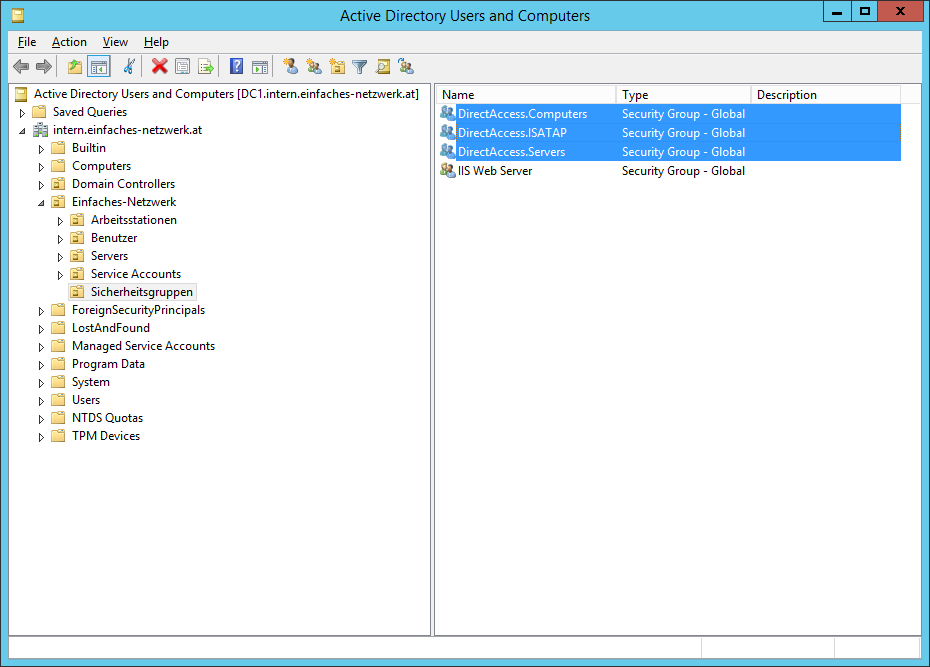

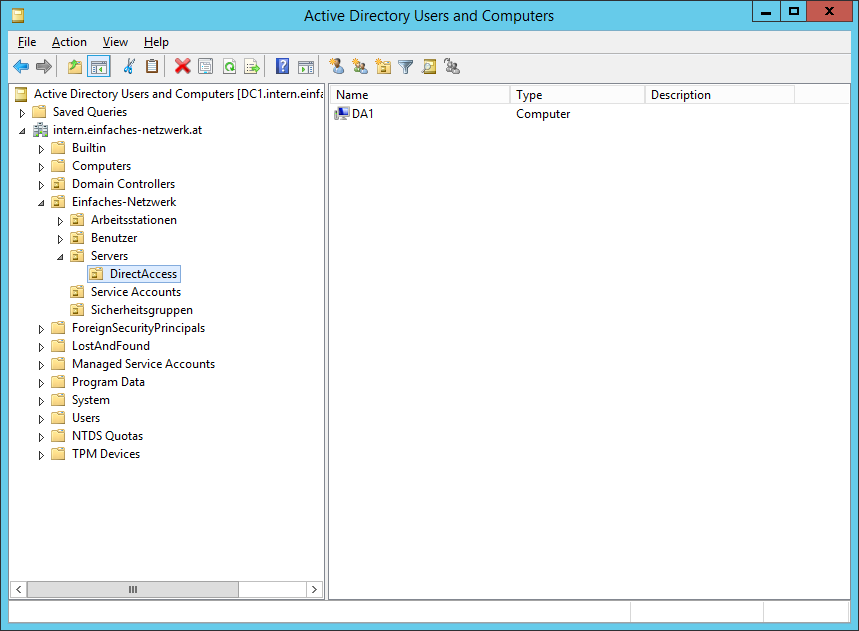

Globale Sicherheitsgruppen für die Verwendung von Arbeitsordnern erstellen

- Server Manager > Tools > Active Directory Users and Computers

- OU Einfaches-Netzwerk erweitern

- In der OU Sicherheitsgruppen folgende globale Sicherheitsgruppen erstellen

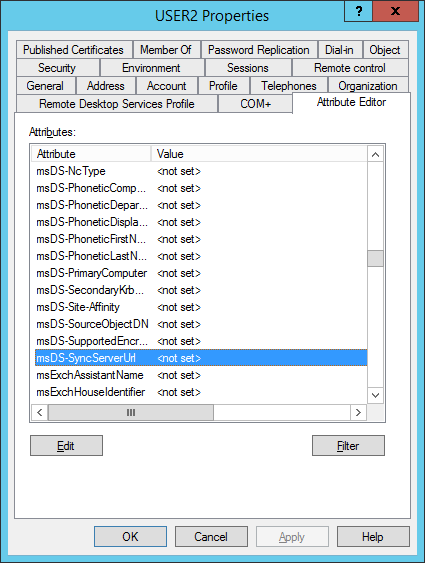

Optional: Die Verwaltung des Benutzer-Attributes msDS-SyncShareURL delegieren

Mit diesem Recht kann ein Sync Share Administrator (hier in meinem Labor die Domain Admins, welche das Recht aber ohnehin haben) bei jedem Benutzer das Attribut msDS-SyncServerURL konfigurieren. Das ist praktisch, wenn mehrere Sync Server konfiguriert und die Benutzer automatisch zum richtigen Server geleitet werden sollen. In großen Umgebungen ist das nicht empfehlenswert. Das geht auch mittels Gruppenrichtlinien.