Ab Windows 7 Enterprise kann man AppLocker konfigurieren, um das Ausführen unerwünschter Software im Unternehmen zu verhindern. Unerwünscht hat in diesem Zusammenhang unterschiedliche Bedeutungen:

- Schutz gegen unerwünschte Software: AppLocker verhindert das Ausführen unerwünschter Software.

- Einhaltung von Lizenzbestimmungen: Das Ausführen einer Software für die Mitglieder einer Sicherheitsgruppe in Active Directory erlauben, allen anderen verbieten.

- Softwarestandardisierung: Eine bestimmte Software ab einer bestimmten Version erlauben, andere Versionen verbieten.

In sicheren Umgebungen wird auf einem Referenzrechner die gesamte benötigte Software installiert und eine Art Snapshot erzeugt. Diese Software wird erlaubt und alles andere verboten. Mittels whitelisting werden dann weitere Produkte hinzugefügt. Diese Vorgehensweise finde ich sehr aufwendig.

Anders wird (fast) alles erlaubt, mittels blacklisting bestimmte Software verboten. Genau dieses Szenario werde ich im Folgenden beschreiben. Als Grundlage für die Konfiguration verwende ich Microsoft TechNet: AppLocker.

Meine Vorgabe: Das Ausführen von P2P- (Peer to Peer) Software ist im Unternehmen ein (Sicherheits-) Problem. Ich möchte AppLocker konfigurieren und verhindern, dass diese Programme verwendet werden.

AppLocker konfigurieren und verwalten – Schritte:

- Eine Liste der unerwünschten P2P-Software erstellen

- AppLocker Policy auf CLIENT001 erstellen und exportieren

- Die Funktion der AppLocker-Regeln auf CLIENT001 überprüfen

- Die AppLocker-Policy auf SERVER02 importieren und verteilen

- Ausführbare Regeln erzwingen

Eine Liste der unerwünschten P2P-Software erstellen

- Für diesen Artikel habe ich mir drei bekannte P2P-Programme herausgesucht und heruntergeladen

- BitTorrent von der Firma BitTorrent

- μTorrent von der Firma BitTorrent

- Vuze von Azureus Software

- BitTorrent habe ich auf CLIENT002 bereits installiert

AppLocker Policy auf CLIENT001 erstellen und exportieren

- Als Administrator an CLIENT001 anmelden

- Start > Suche: secpol.msc > Als Administrator ausführen

- Anwendungsrichtlinien\AppLocker erweitern

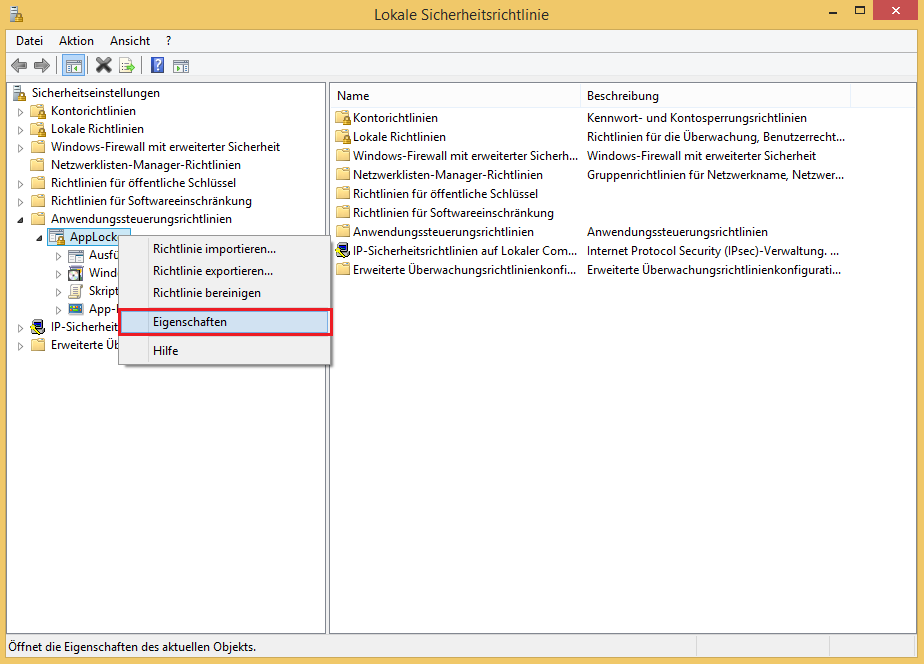

- AppLocker rechts anklicken > Eigenschaften

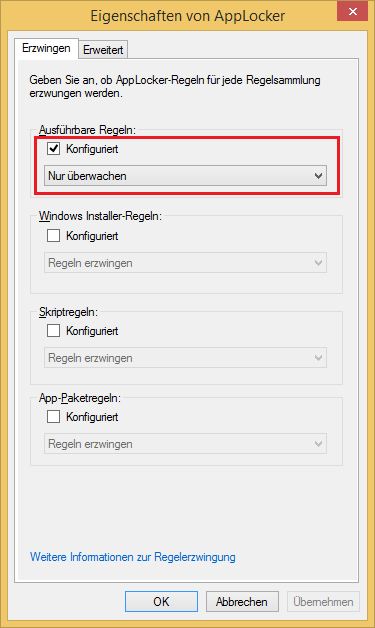

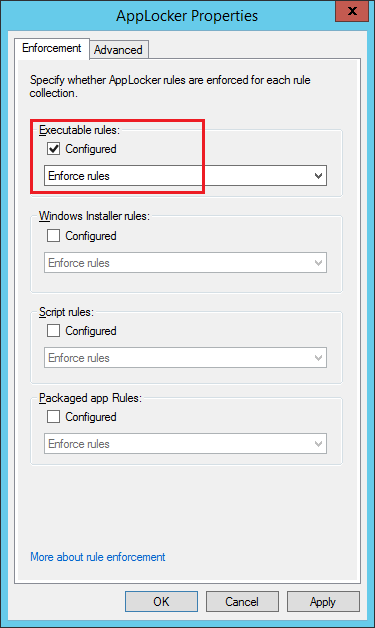

- Eigenschaften von AppLocker

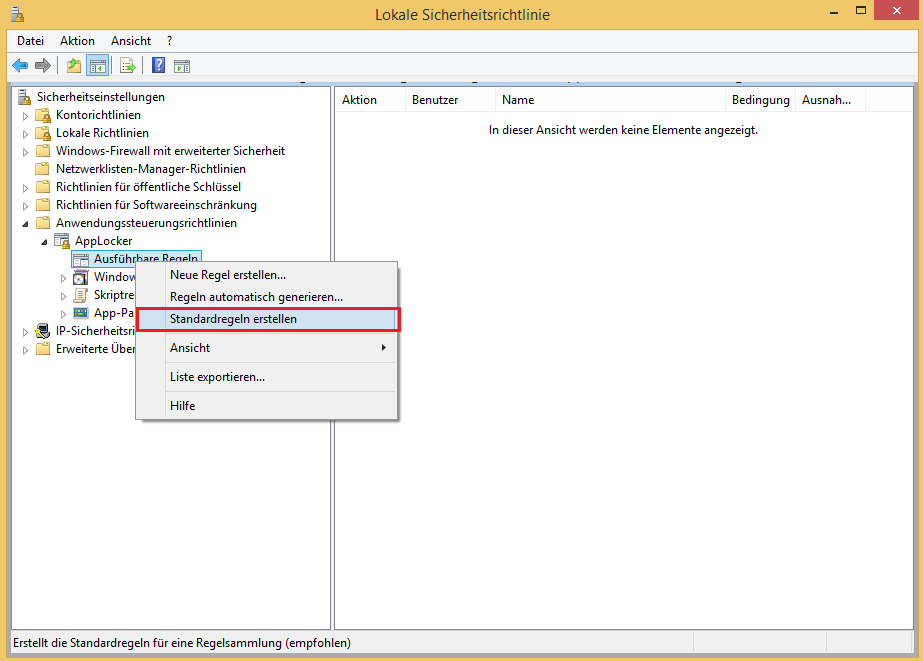

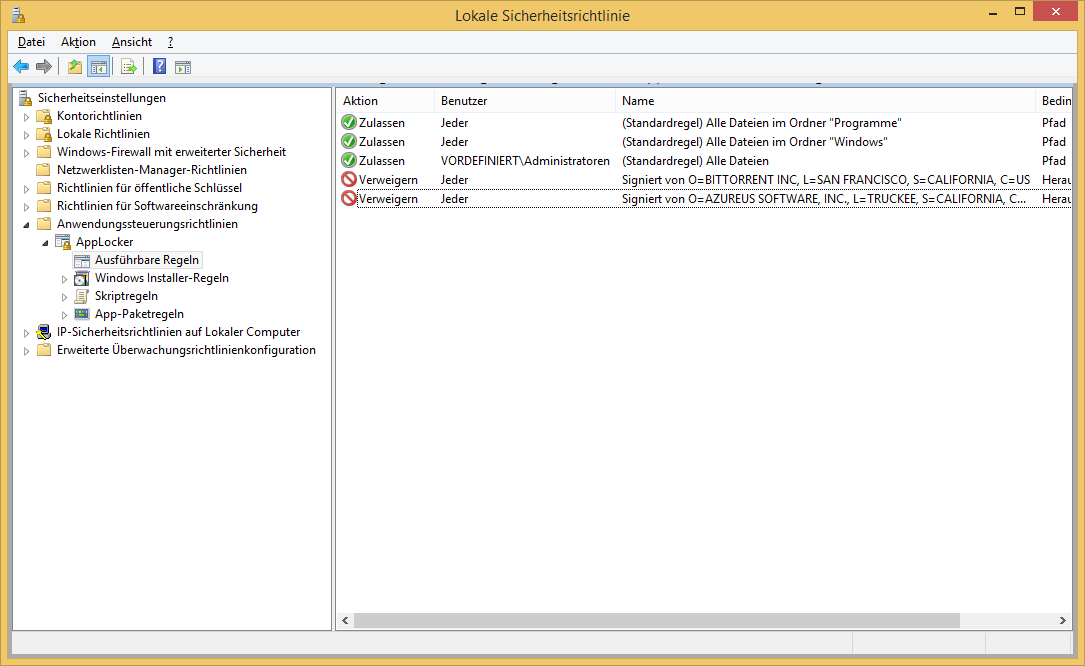

- Ausführbare Regeln rechts anklicken > Standardregeln erstellen

- App-Paketregeln rechts anklicken > Standardregeln erstellen

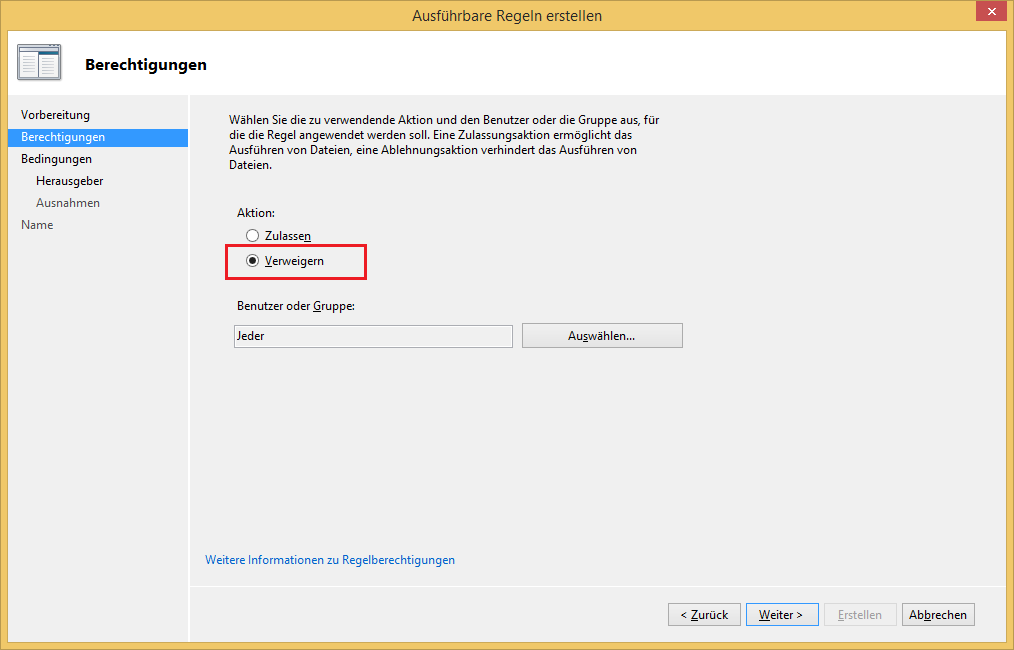

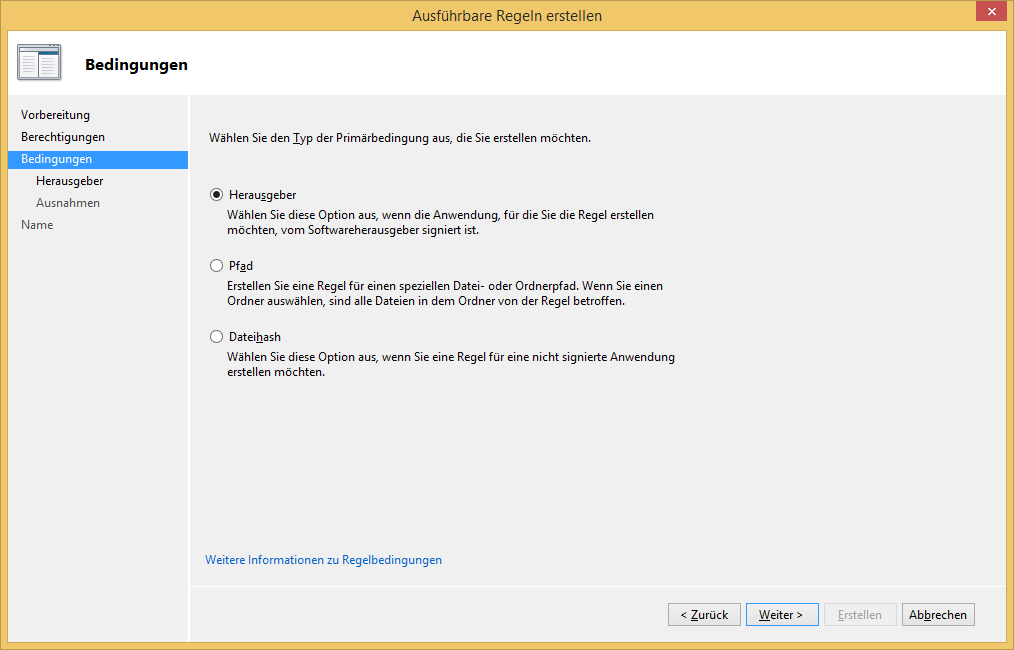

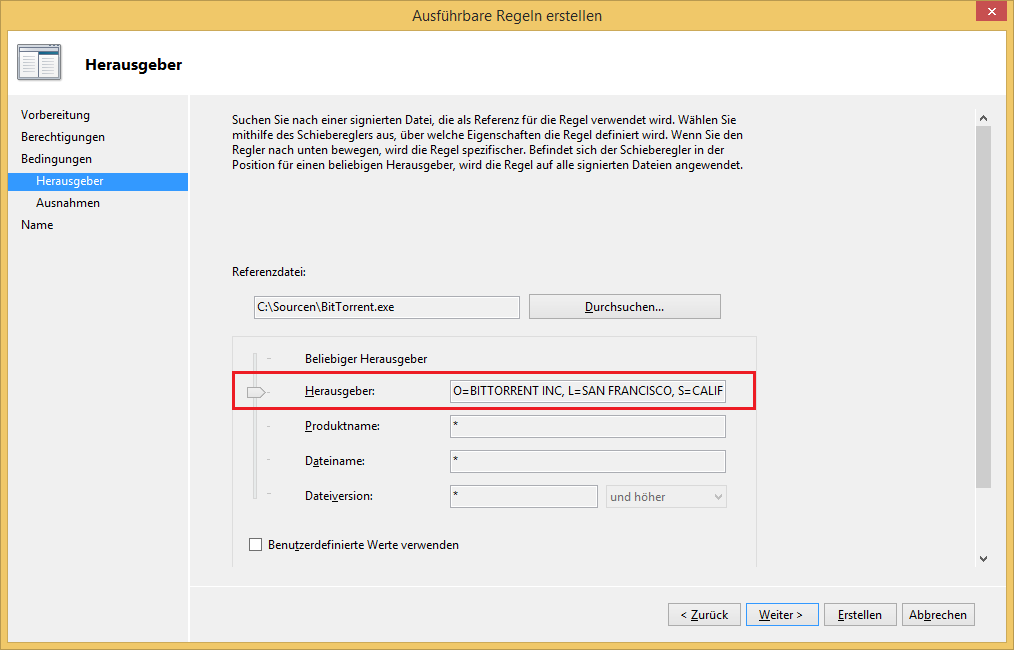

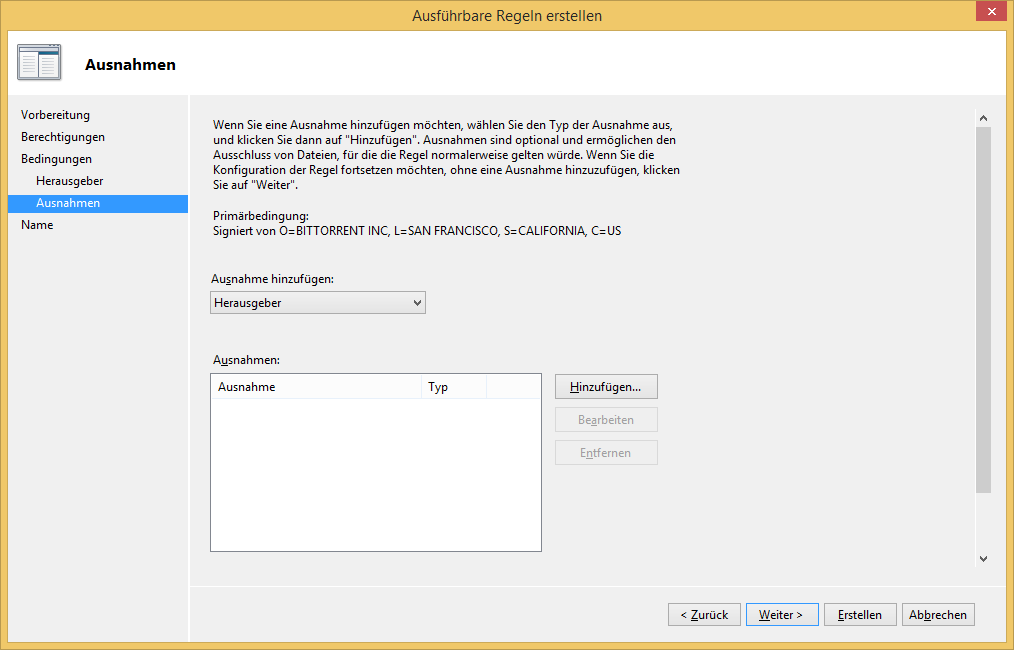

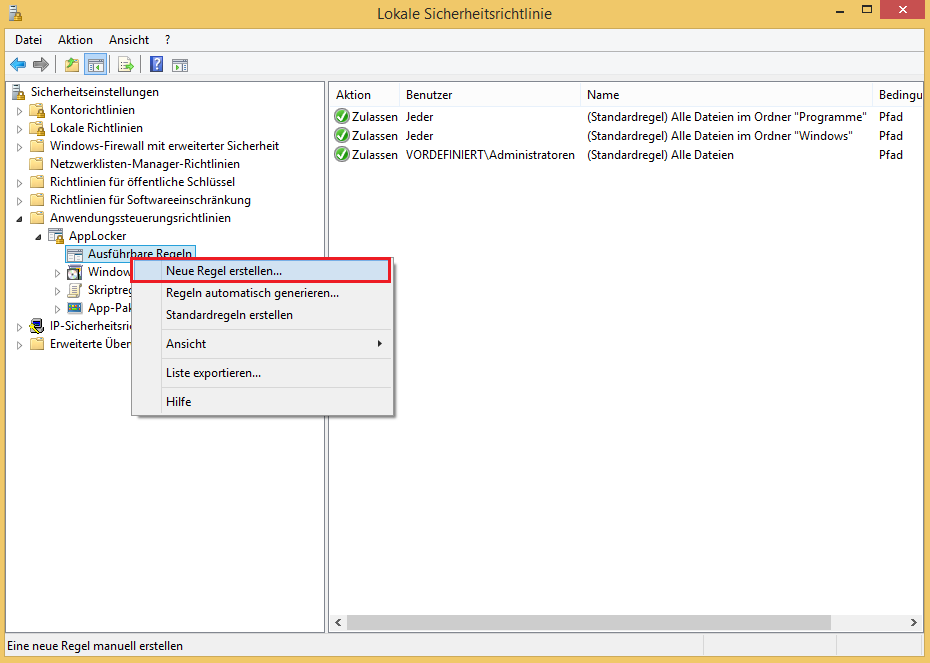

- Ausführbare Regeln rechts anklicken > Neue Regel erstellen…

- Ausführbare Regeln erstellen

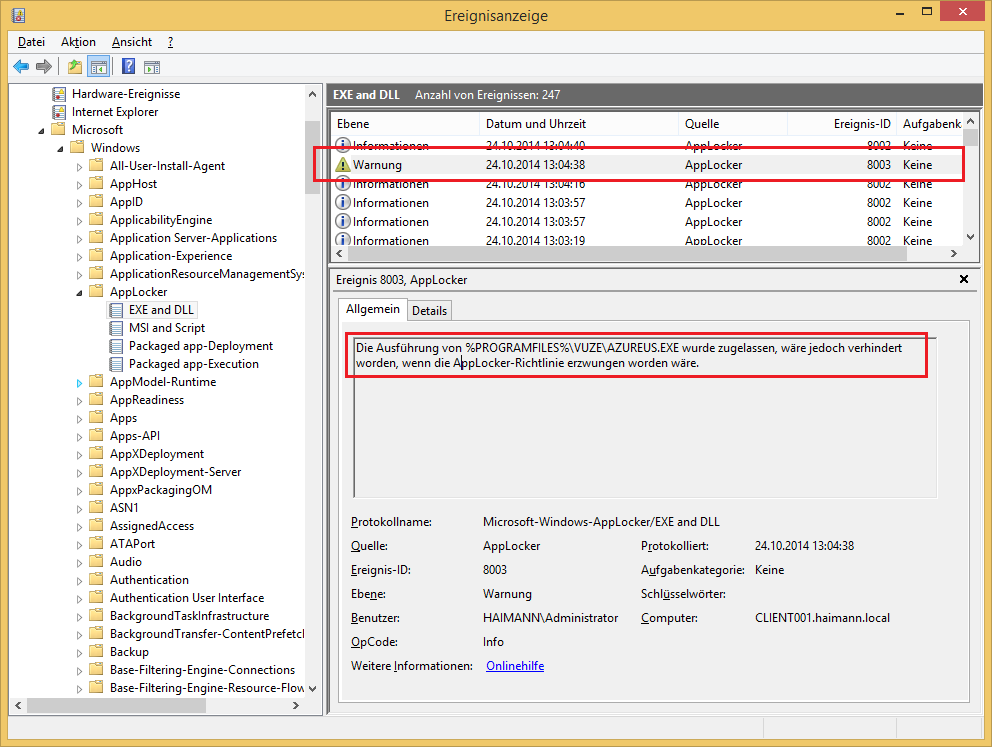

- Die Schritte für Vuze BitTorrent Client wiederholen, μTorrent ist vom gleichen Hersteller wie BitTorrent

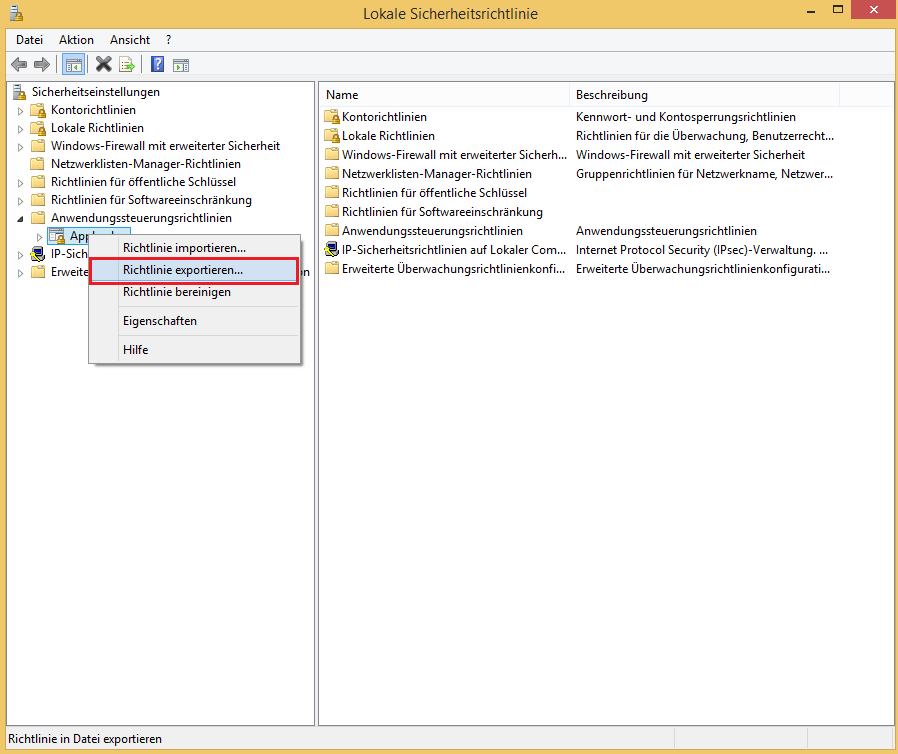

- AppLocker rechts anklicken > Richtlinie exportieren…

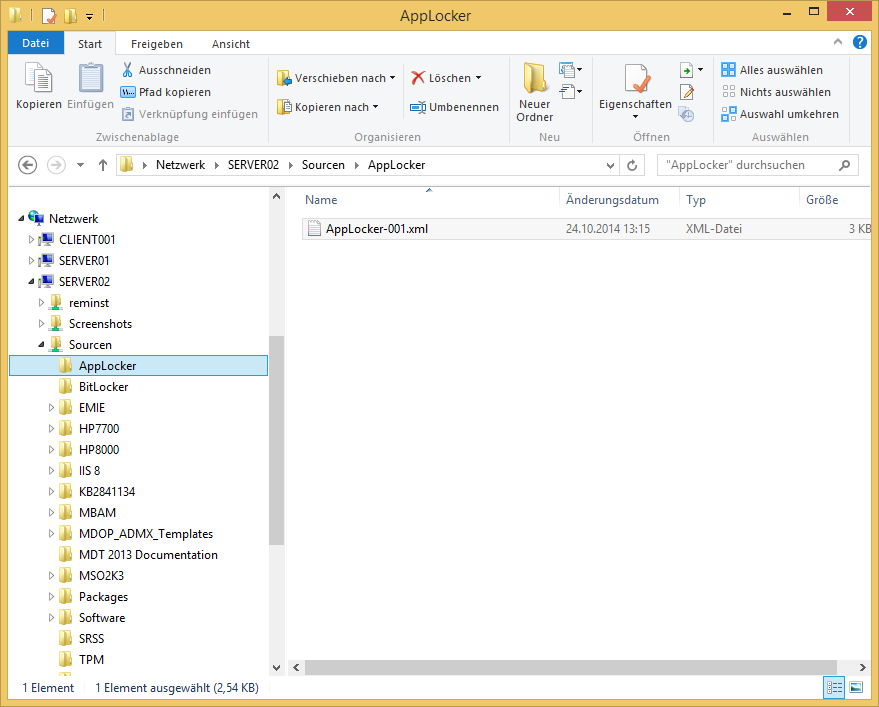

- Die Richtlinie nach \\SERVER02\Sourcen\AppLocker\AppLocker-001.xml exportieren

- Alle Fenster schließen

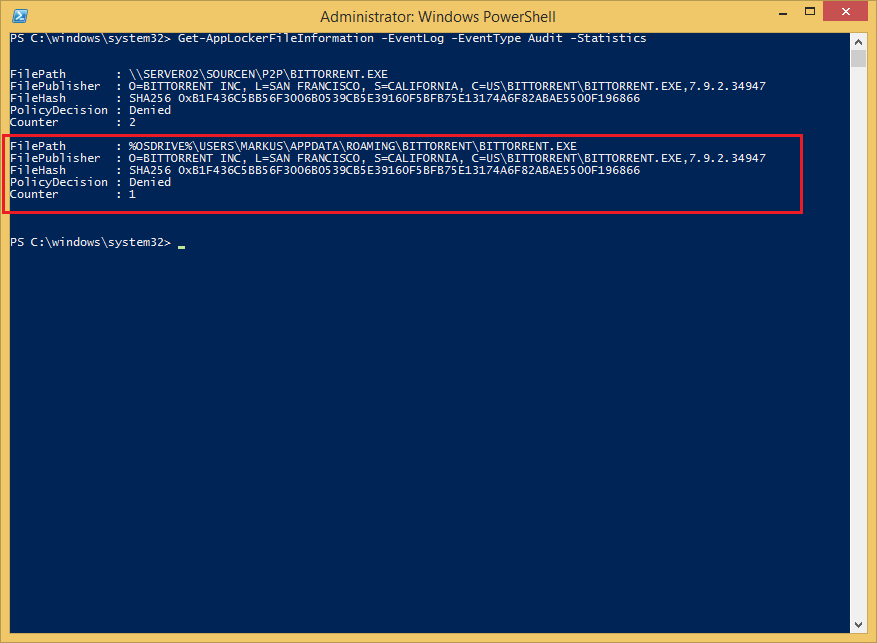

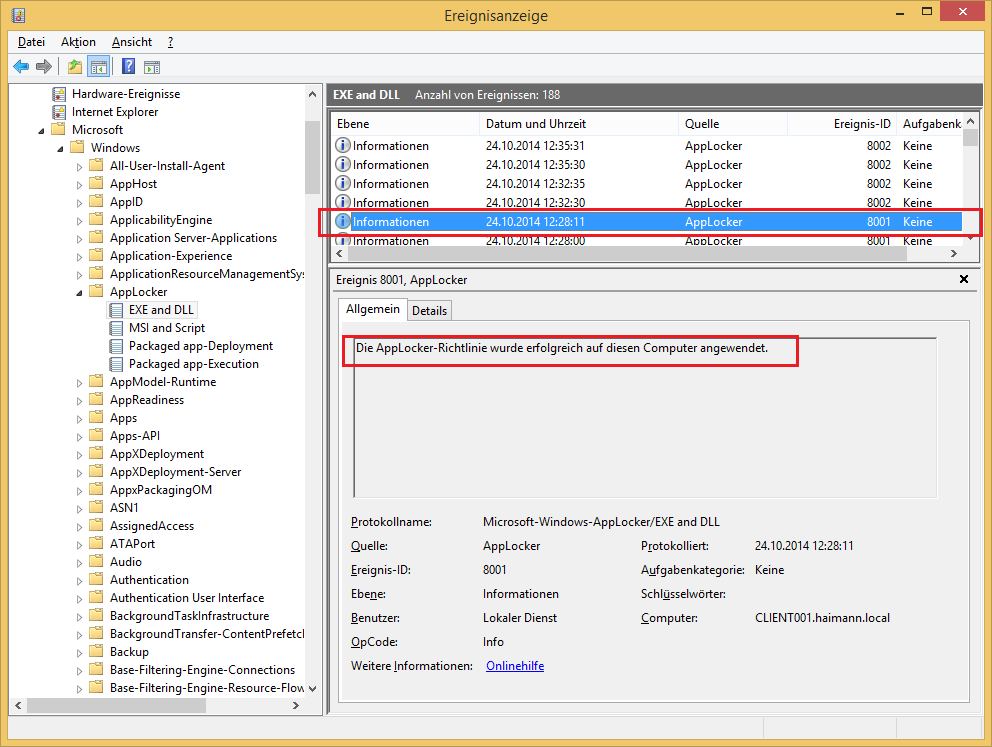

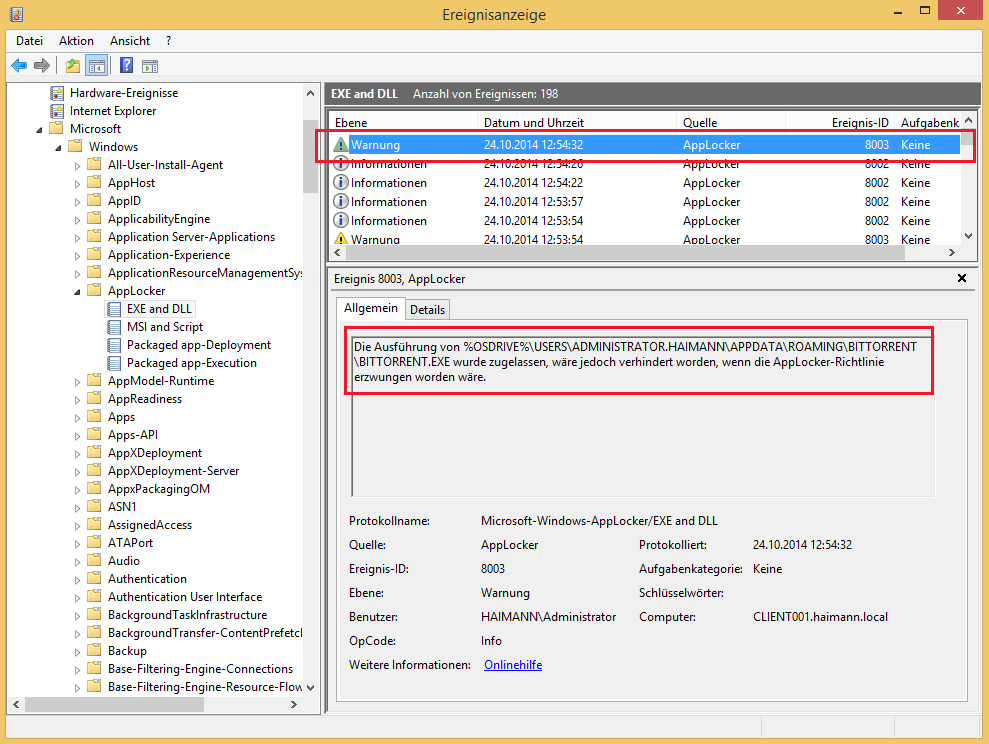

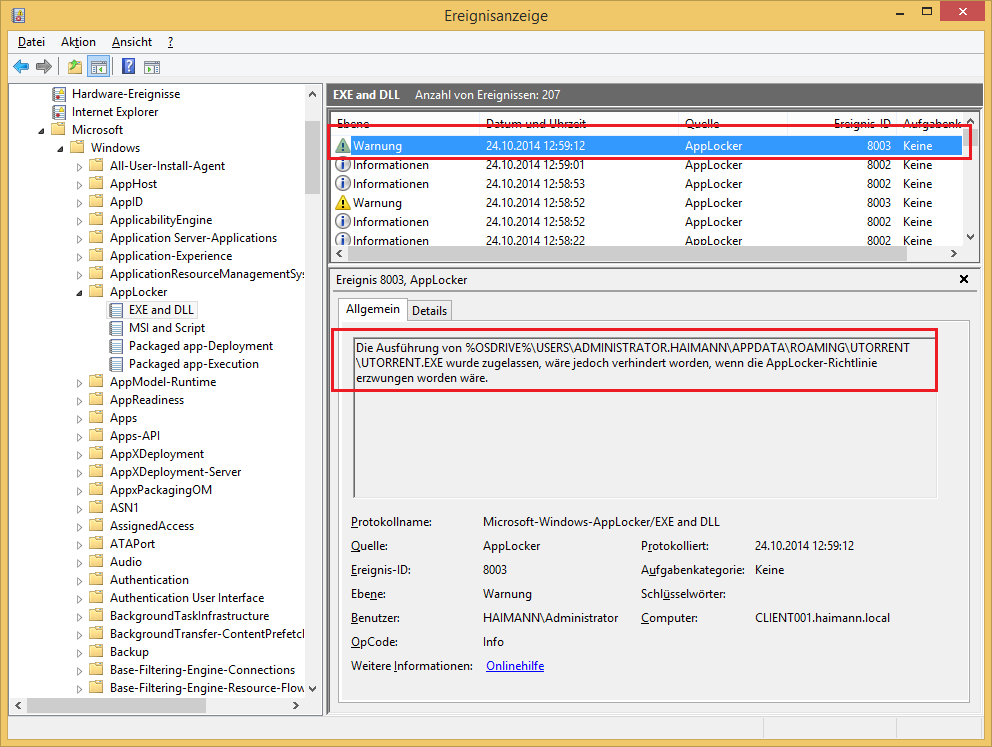

Die Funktion der AppLocker-Regeln auf CLIENT001 überprüfen

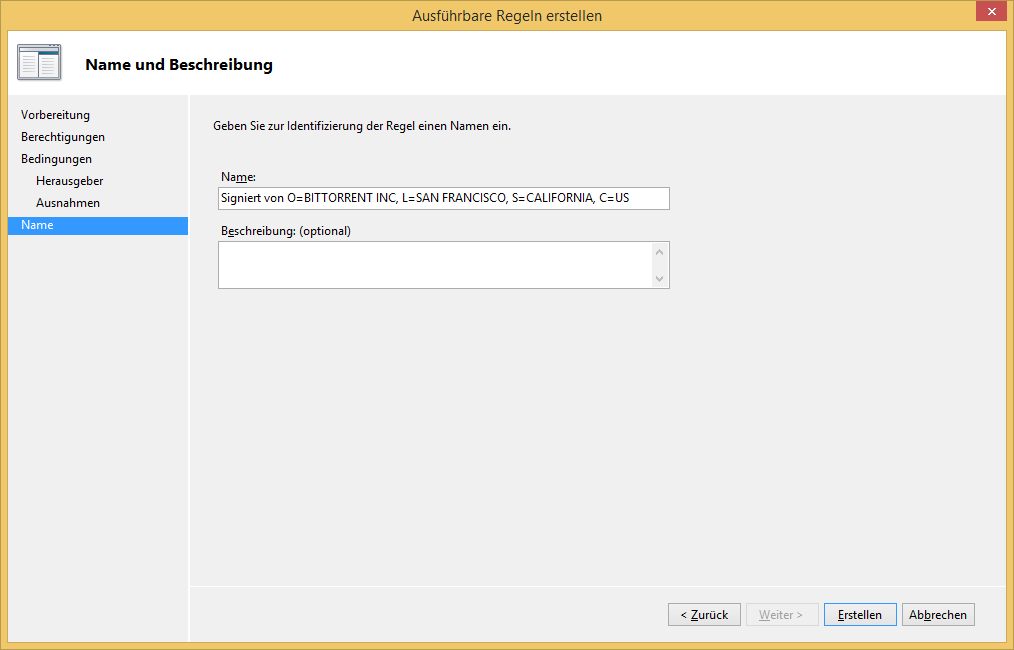

Die Torrent-Clients können immer noch gestartet werden, weil sich die AppLocker-Regeln im Überwachungsmodus befinden. Um das Verhalten zu überprüfen, gibt es ein eigenes Ereignisprotokoll. Alternativ kann folgender PowerShell-Befehl verwendet werden:

Get-AppLockerFileInformation -EventLog -EventType Audit -Statistic

- BitTorrent, μTorrent und Vuze starten und wieder beenden

- Auf CLIENT001 die Ereignisanzeige öffnen

- Anwendungs- und Dienstprotokolle\Microsoft\Windows\AppLocker erweitern

- EXE und DLL anklicken

- Alle Fenster schließen

Die AppLocker-Policy auf SERVER02 importieren und verteilen

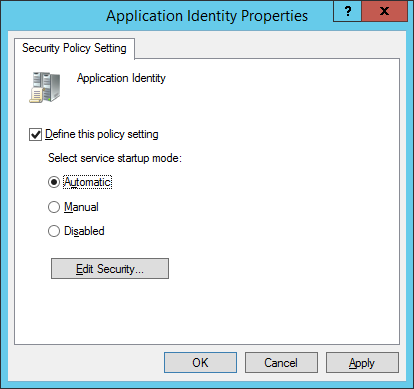

Damit AppLocker funktioniert, muss auf den Clients der Dienst Anwendungsidentität (Application Identity) gestartet sein. Am einfachsten ist, das in der Gruppenrichtlinie zu konfigurieren.

- Als Administrator an SERVER02 anmelden

- Server Manager > Tools > Group Policy Management

- Ein neues Gruppenrichtlinienobjekt erstellen

- Name: AppLocker Settings

- GPO zum Bearbeiten öffnen

- Computer Configuration\Policies\Windows Settings\Security Settings\System Services markieren

- Im Detailbereich den Dienst Application Identity doppelklicken

- Application Identity Properties

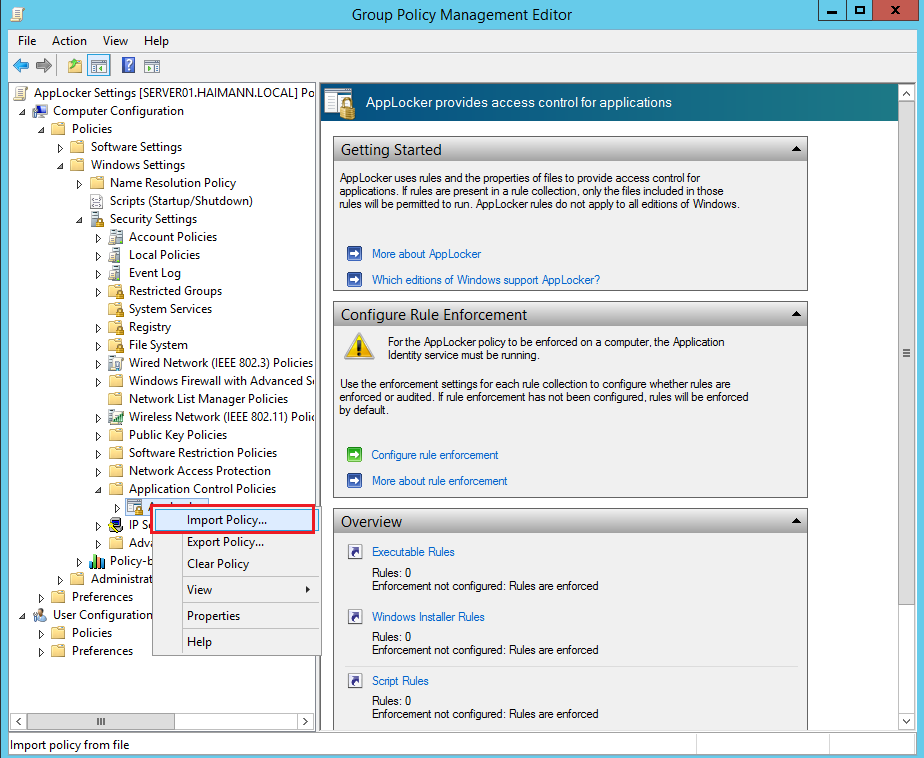

- Application Control Policies erweitern

- AppLocker rechts anklicken > Import Policy…

- Die Policy D:\Sourcen\AppLocker\AppLocker-001.xml importieren

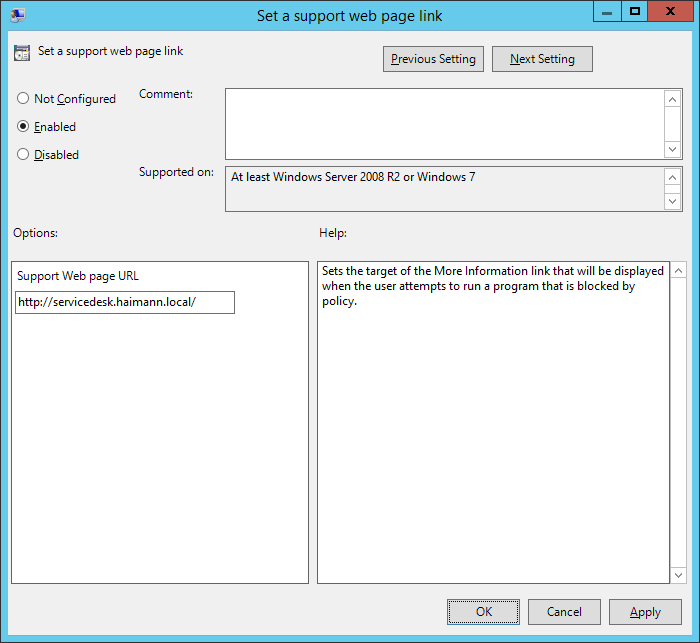

- Computer Configuration\Policies\Administrative Templates\Windows Components\File Explorer markieren

- Im Detailbereich Set a support web page link zum Bearbeiten öffnen

- Support web page URL eintragen

- Group Policy Management Editor schließen

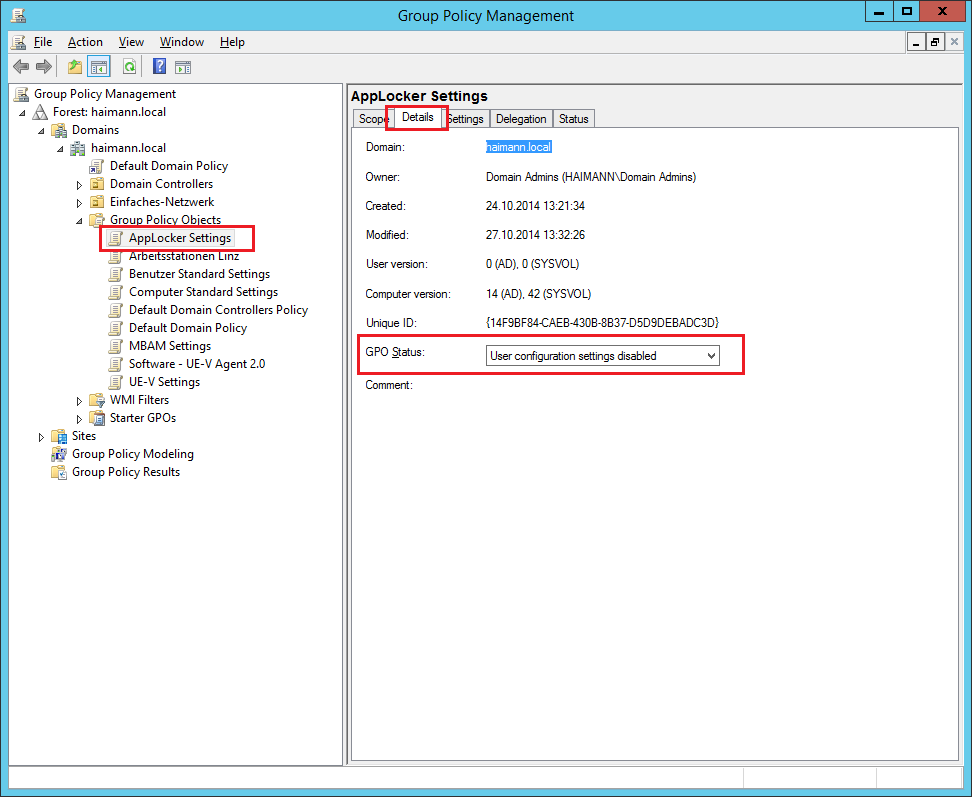

- Die Benutzerkonfigurationseinstellungen deaktivieren (User configuration settings disabled), weil in dieser GPO nur Computereinstellungen definiert werden

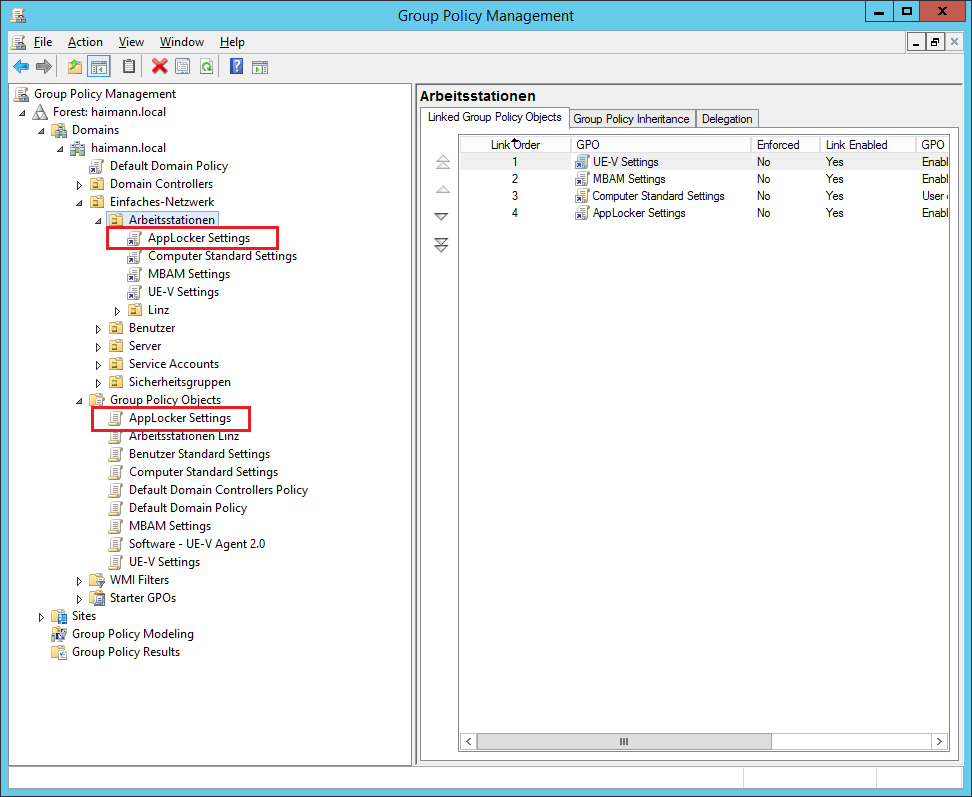

- GPO AppLocker Settings auf die OU Einfaches-Netzwerk\Arbeitsstationen verknüpfen

In der Praxis sollte die Policy auf eine kleine Gruppe ausgewählter Benutzer angewandt werden. Aufgrund des Feedbacks müssen die Einstellungen angepasst werden, ehe diese auf eine zweite, größere Testgruppe erweitert wird. Erst dann schrittweise auf das gesamte Unternehmen ausrollen.

Ausführbare Regeln erzwingen

- Als Administrator an SERVER02 anmelden

- Server Manager > Tools > Group Policy Management

- GPO AppLocker Settings zum Bearbeiten öffnen

- Computer Configuration\Policies\Windows Settings\Security Settings\Application Control Policies erweitern

- AppLocker rechts anklicken > Properties

- AppLocker Properties

- Alle Fenster schließen

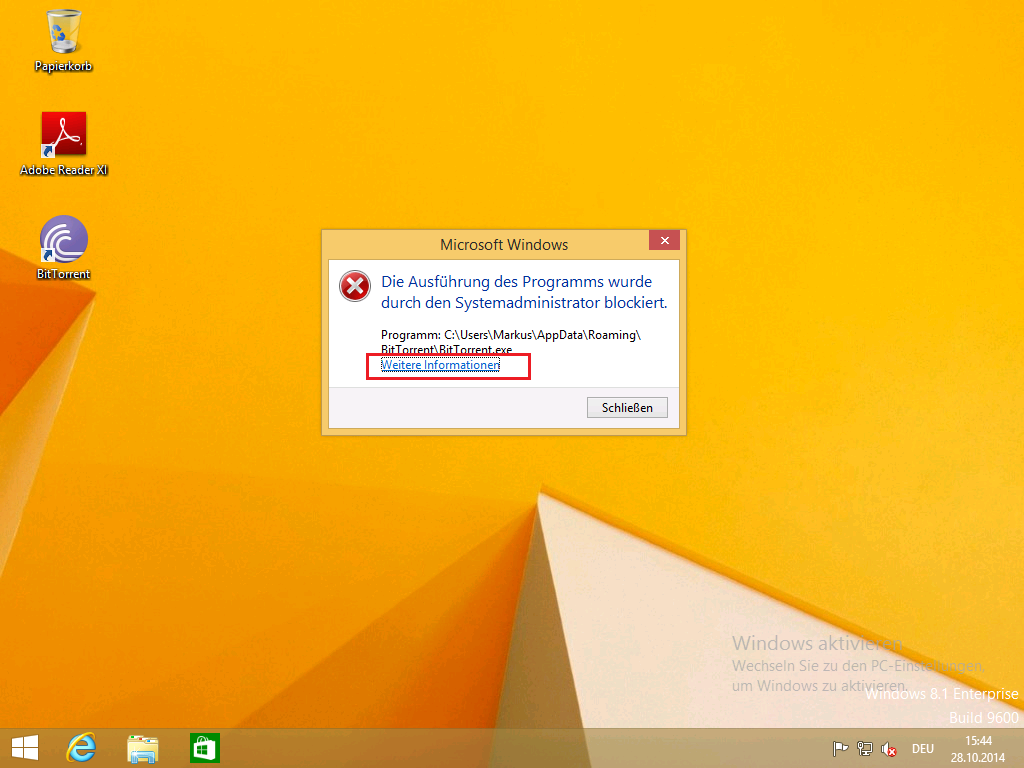

- Als Markus an CLIENT002 anmelden

- Mit folgendem Befehl die Richtlinien übernehmen

gpupdate /force

- BitTorrent starten > die Ausführung wird blockiert, hinter Weitere Informationen verbirgt sich die Support URL

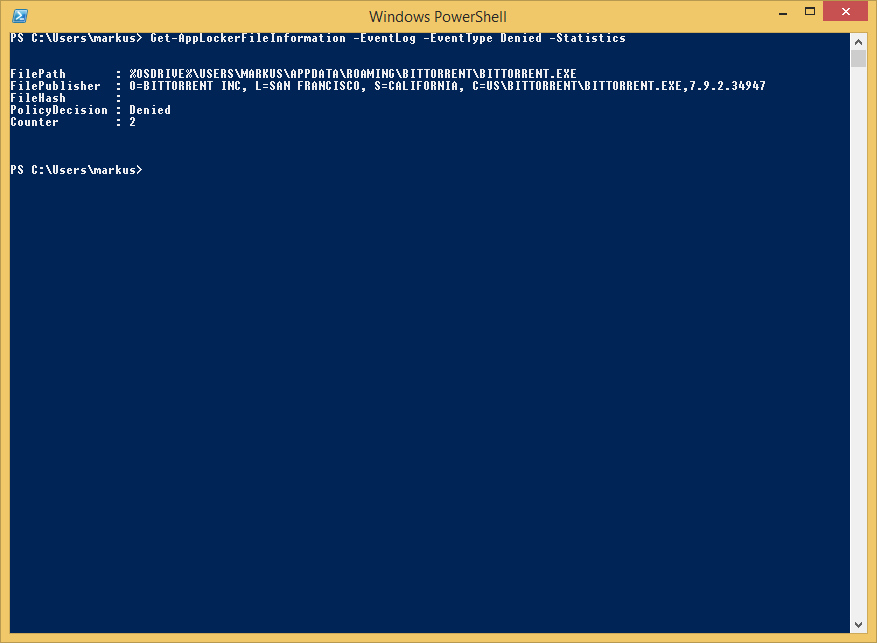

- Mit folgendem PowerShell-Befehl die blockierte Anwendung abfragen

Get-AppLockerFileInformation -EventLog -EventType Denied -Statistics

- PowerShell-Command

Passt soweit! 🙂

AppLocker konfigurieren und verwalten – Fazit:

Applocker konfigurieren, verwalten und im Unternehmen einzuführen ist keine Sache, die man schnell mal erledigen kann. Weil es keine Definitionsdateien wie z.B. bei der Sophos Application Control gibt, kann AppLocker konfigurieren sehr viel Aufwand sein. Dafür fallen – außer den Windows Enterprise-Lizenzen – keine weiteren Kosten an, AppLocker ist Out-of-the-Box verfügbar.