In MDT wird das USMT (User State Migration Tool), eine Befehlszeilenvariante des Windows-EasyTransfer, für die Benutzerdatensicherung verwendet. Das USMT wird mit Windows ADK installiert. In diesem Teil werde ich die Benutzerdatensicherung mit MDT konfigurieren. Einen Teil der Voraussetzungen habe ich bereits in Teil „Ordner erstellen und Berechtigungen vergeben“ geschaffen. Im Anschluss installiere ich den neuen Rechner CLIENT03 mit Windows 10, um ihn später neu aufzusetzen.

Eine benutzerdefinierte XML-Datei für die Benutzerdatensicherung erstellen

Mit Hilfe der folgenden XML-Datei wird der lokale Ordner C:\Daten komplett mitgesichert. Diese Datei kann dann beliebig erweitert werden.

- Als Administrator an MDT01 anmelden

- Notepad öffnen

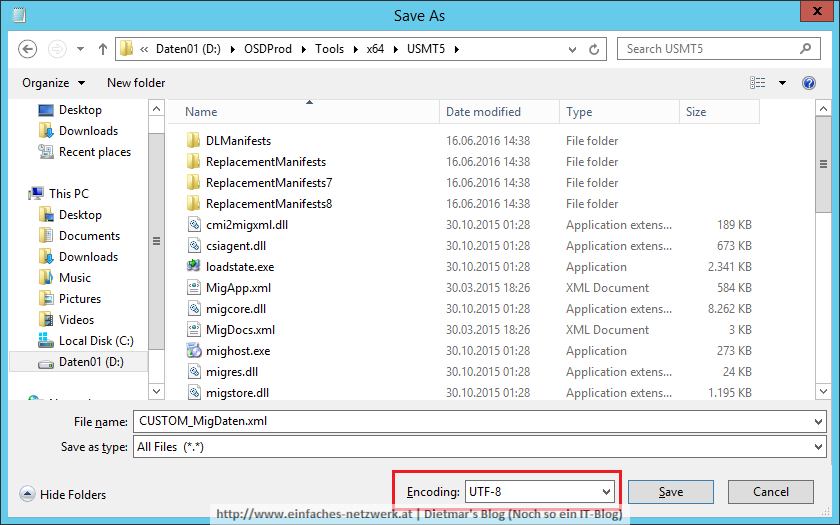

- Folgende Datei erstellen

<?xml version="1.0" encoding="UTF-8"?>

<migration urlid="http://www.microsoft.com/migration/1.0/migxmlext/custommigdaten">

<!-- Dietmar Haimann, 26.05.2014: This component migrates C:\Daten -->

<component type="Documents" context="System">

<displayName>Component to migrate c:\Daten</displayName>

<role role="Data">

<detects>

<detect>

<condition>MigXmlHelper.DoesObjectExist("File","%SYSTEMDRIVE%\Daten")</condition>

</detect>

</detects>

<rules>

<include filter='MigXmlHelper.IgnoreIrrelevantLinks()'>

<objectSet>

<pattern type="File">%SYSTEMDRIVE%\Daten\* [*]</pattern>

</objectSet>

</include>

<merge script="MigXmlHelper.SourcePriority()">

<objectSet>

<pattern type="File">%SYSTEMDRIVE%\Daten\* [*]</pattern>

</objectSet>

</merge>

</rules>

</role>

</component>

</migration>

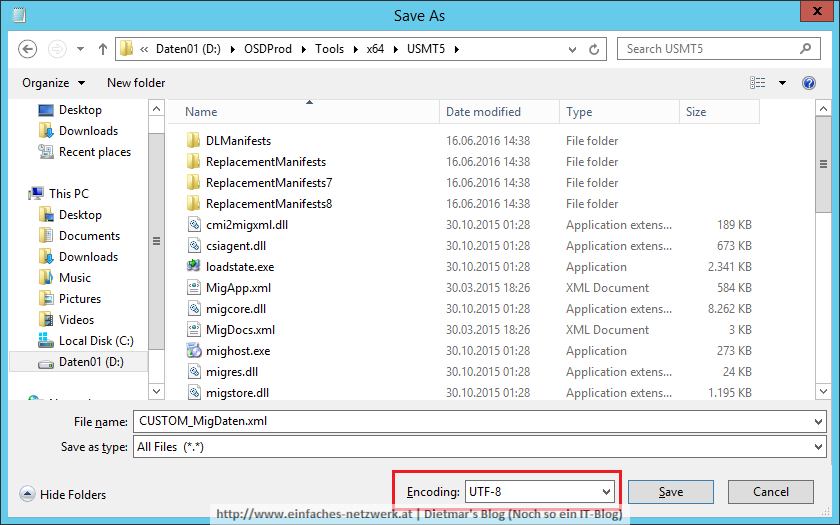

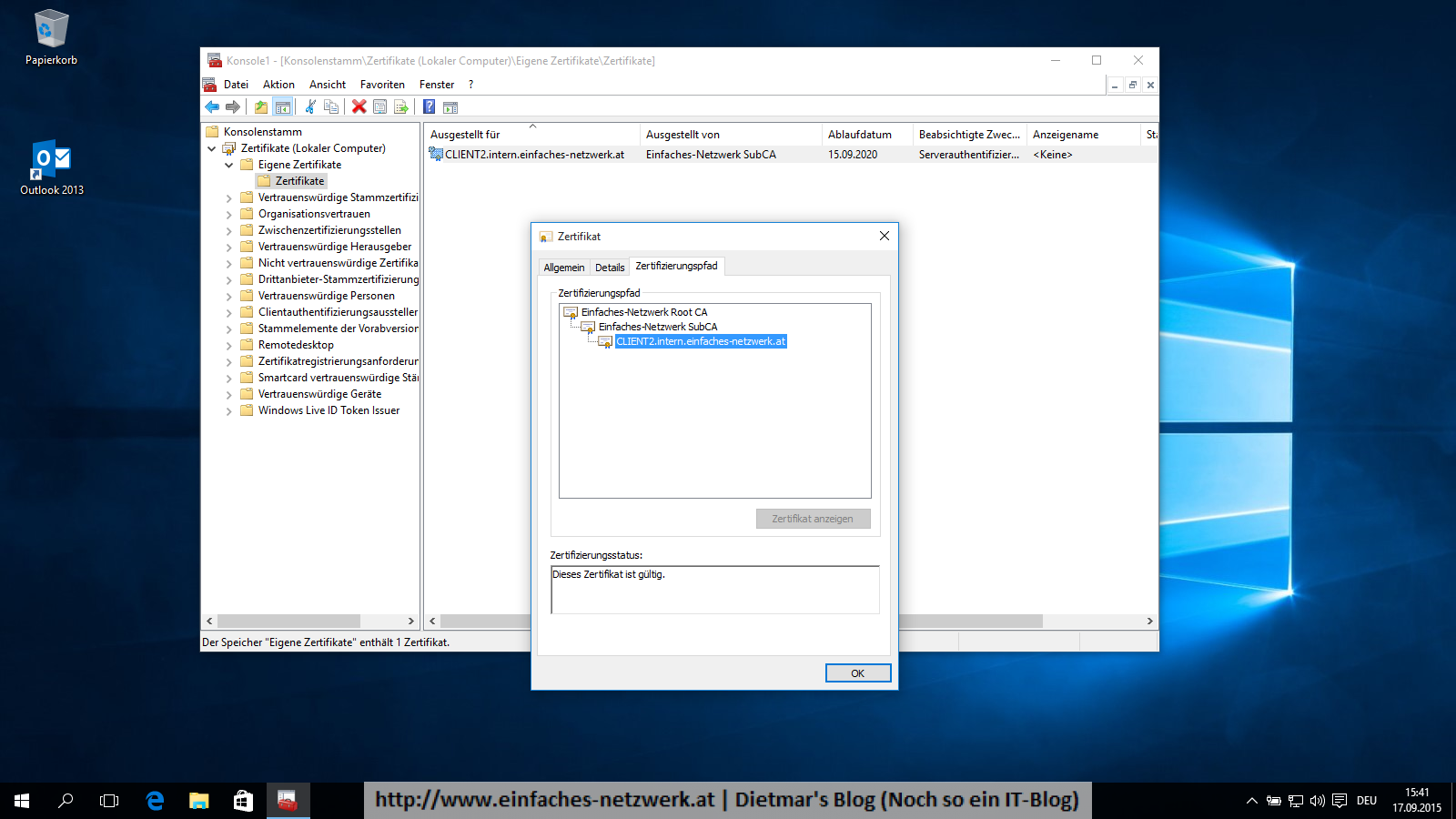

- Datei im UTF-8 Format nach D:\OSDProd\Tools\x64\USMT5\CUSTOM_MigDaten.xml speichern

CustomSettings.ini anpassen

- Deployment Workbench starten

- OSD Prod Share rechts anklicken > Properties

- Auf den Reiter Rules wechseln

- Den Bereich User Data, Move Data and Settings von …

;User Data, Move Data and Settings

SkipUserData=YES

UserDataLocation=NONE

- … nach …

;User Data, Move Data and Settings

SkipUserData=<strong>NO</strong>

<strong>UserDataLocation=\\MDT01\MigData$\%ComputerName%

ScanStateArgs=/uel:90 /ue:*\* /ui:INTERN\* /v:5

LoadStateArgs=/v:5

USMTMigFiles001=MigApp.xml

USMTMigFiles002=MigUser.xml

USMTMigFiles003=CUSTOM_MigDaten.xml</strong>

- … ändern

- Fenster mit OK schließen

Erklärung der Einstellungen

- UserDataLocation: UNC-Pfad zum MigData-Ordner

- ScanStateArgs: Parameter, die von der Datei ScanState.exe verarbeitet werden

- /uel:90: Es werden nur Benutzerdaten von Benutzern gesichert, die sich die letzten 90 Tage angemeldet haben

- /ue:*\*: Alle Benuterkonten werden ausgenommen

- /ui:INTERN\*: Alle Domain-Benutzerkonten der Domain INTERN werden eingeschlossen

- /v:5: Logging-Level mit der Ausführlichkeit (verbostiy) 5. Siehe USMT-Dokumentation

- LoadStateArgs: Parameter, die von der Datei LoadState.exe verarbeitet werden

- USMTMigFiles: Eine Liste der xml-Dateien, die von ScanState.exe verarbeitet werden. Wenn eine benutzerdefinierte xml-Datei angegeben wird (CUSTOM_MigDaten.xml) , müssen auch die Standard-Dateien (MigApp.xml und MigUser.xml) angegeben werden

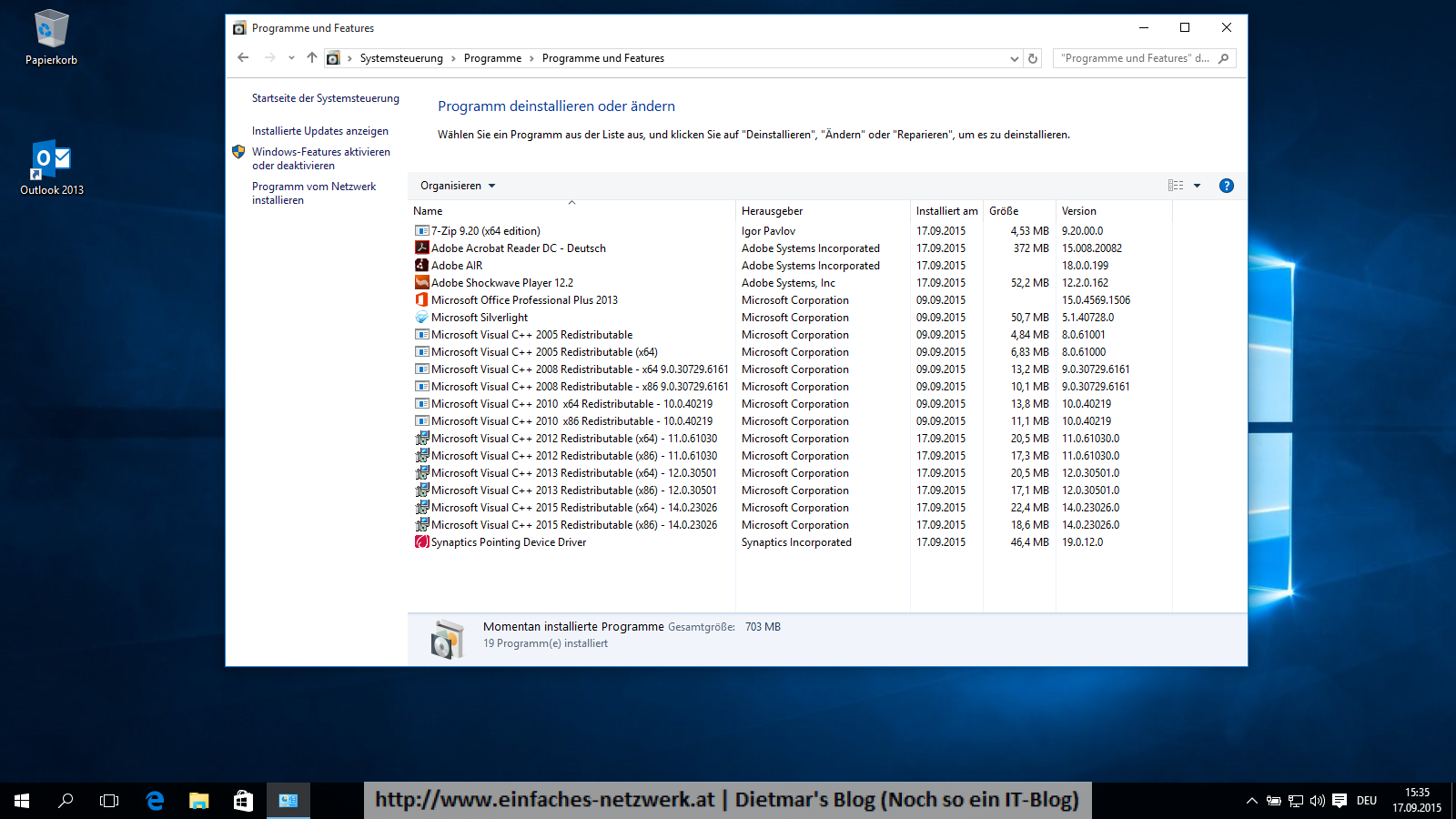

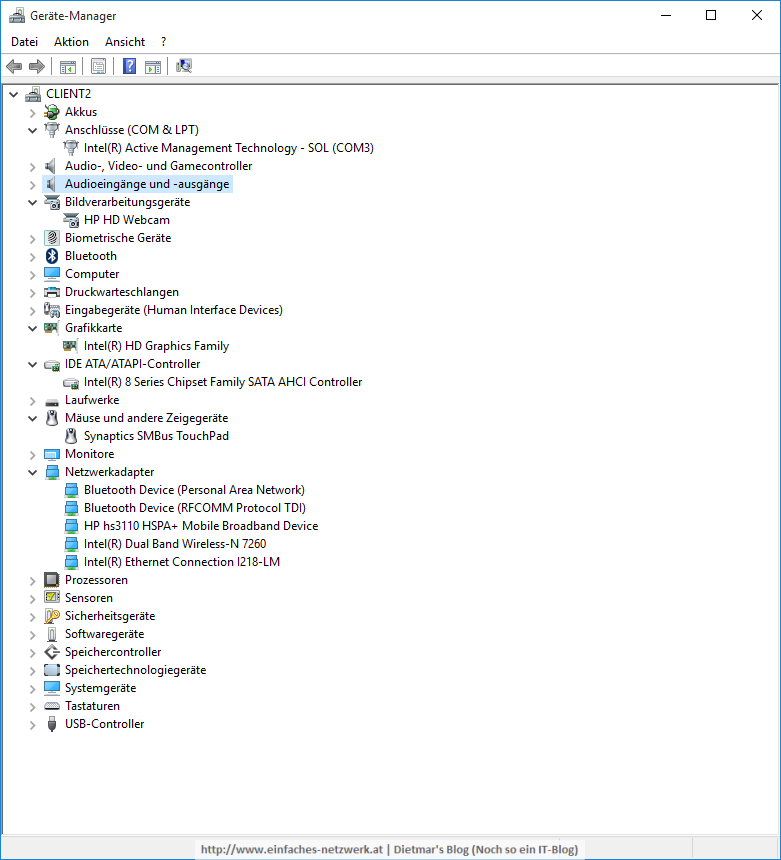

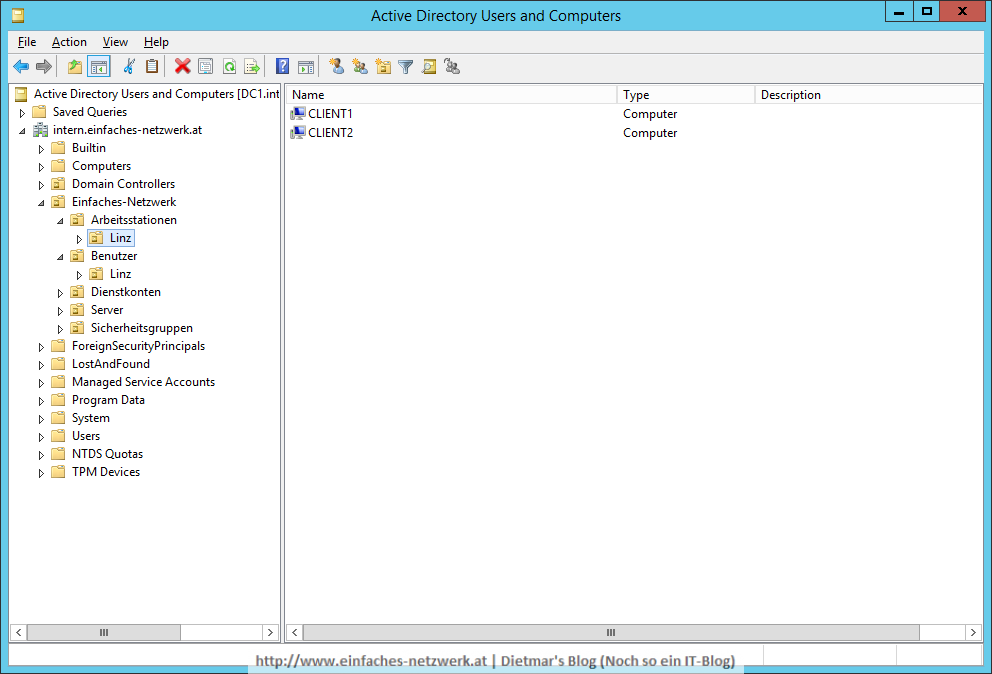

Neuen Rechner Client03 aufsetzen

- Folgende virtuelle Maschine erstellen

- Name: CLIENT03

- Store the virtual machine in a different location aktivieren

- Generation 2

- Startup Memory: 1024 MB

- Minimum RAM: 512MB

- Maximum Memory: 4096 MB

- Processor: 2 virtual processors

- Use Dynamic Memory for this virtual machine aktivieren

- Network Connection: CorpNet

- Hard Disk: 60GB

- Image file: \\MDT01\OSDProd$\Boot\OSDProdPE_x64.iso

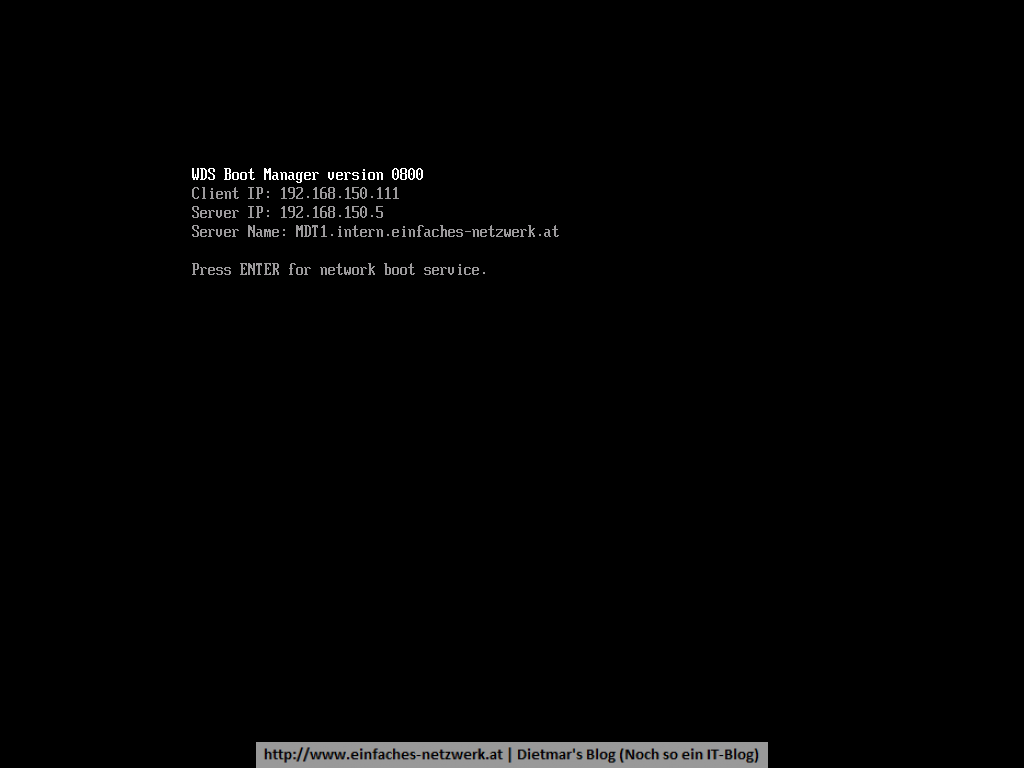

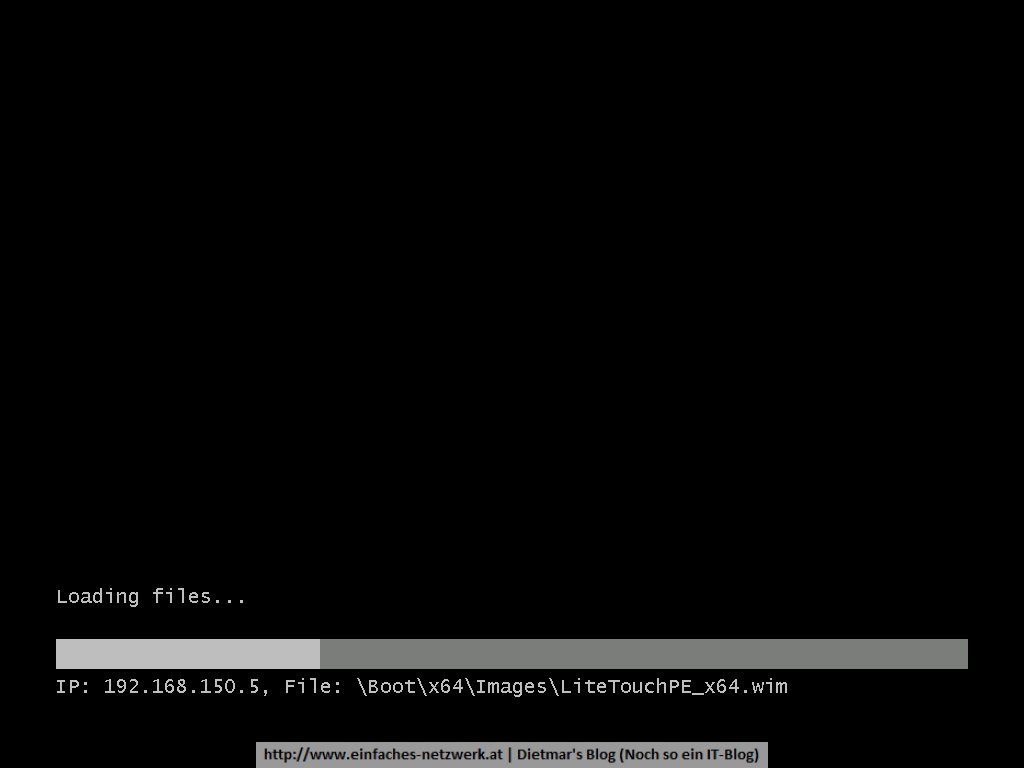

- CLIENT03 starten

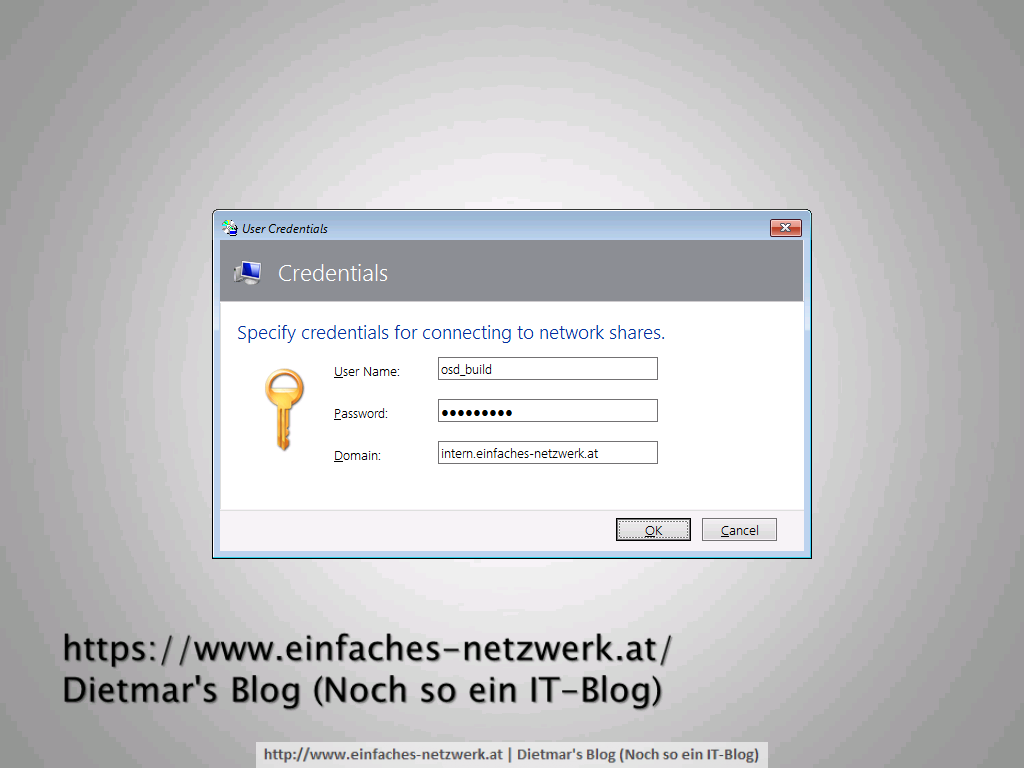

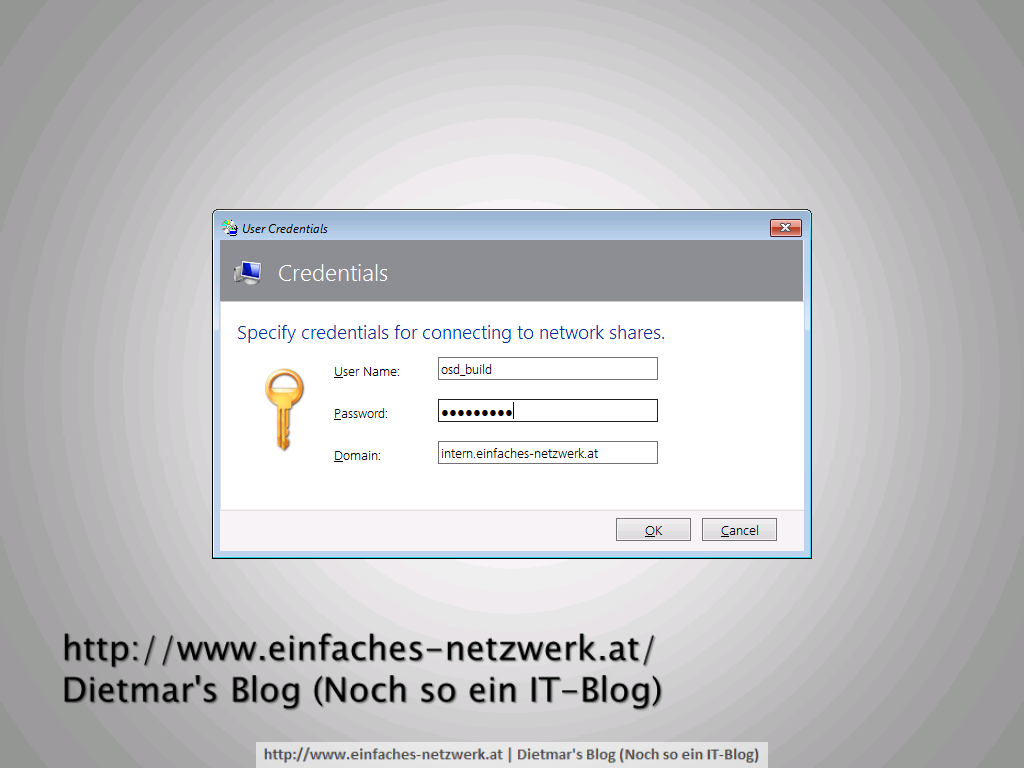

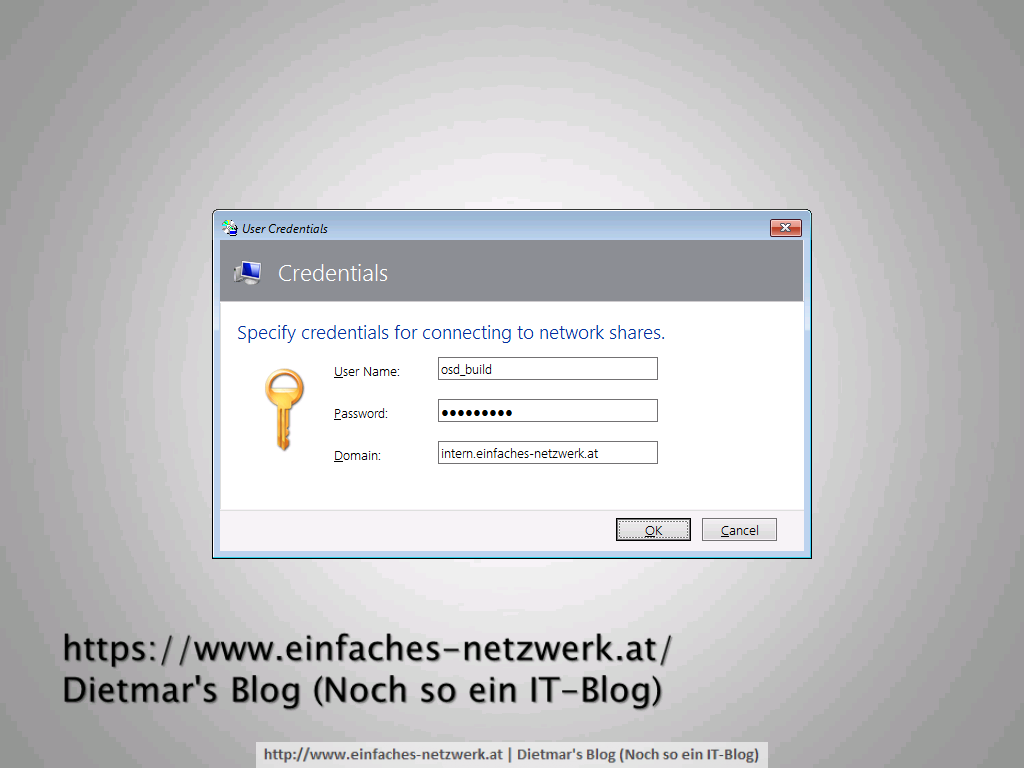

- User Credentials

- User Name: OSD_Build

- Password: Password1

- Domain: intern.einfaches-netzwerk.at > OK

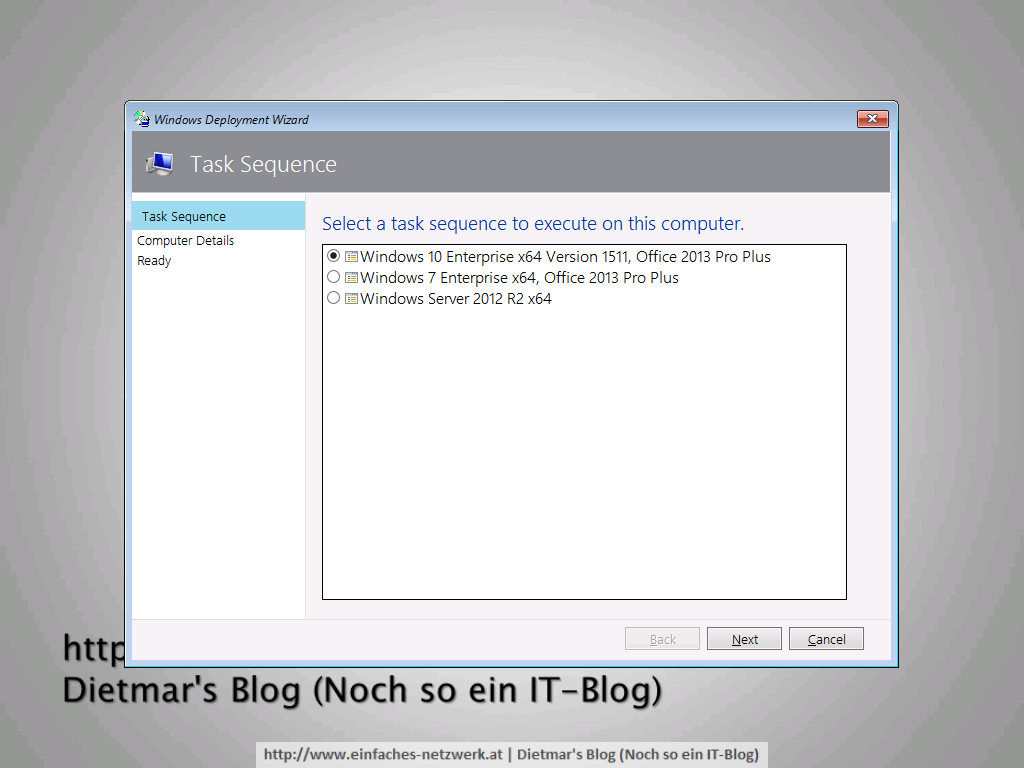

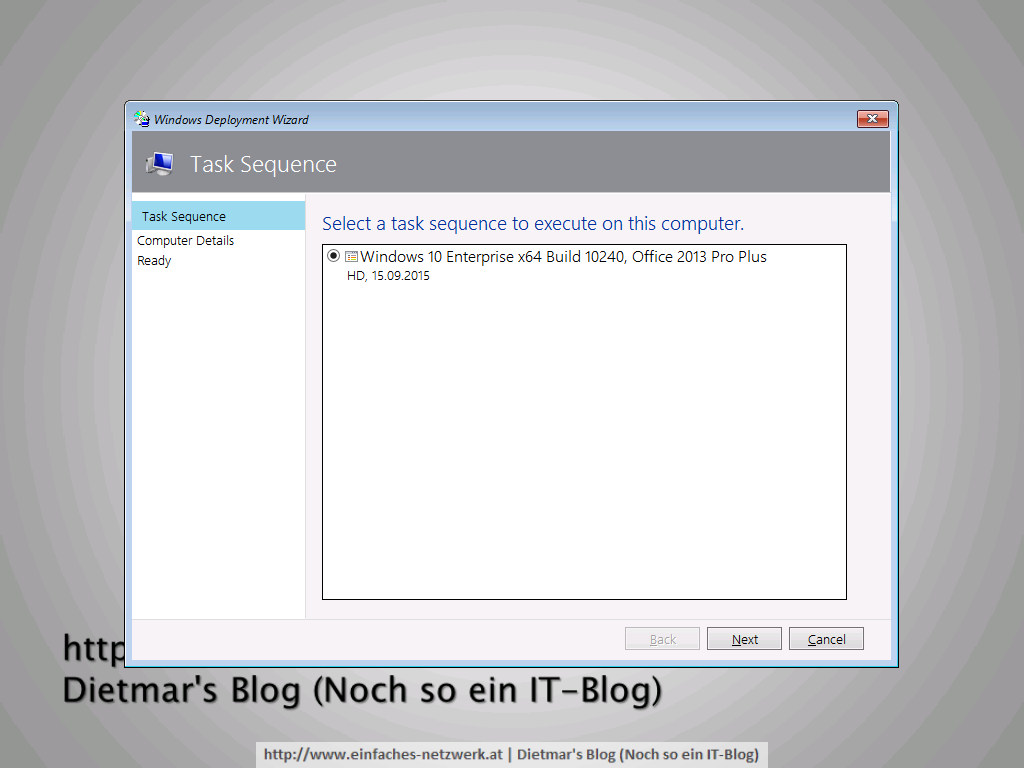

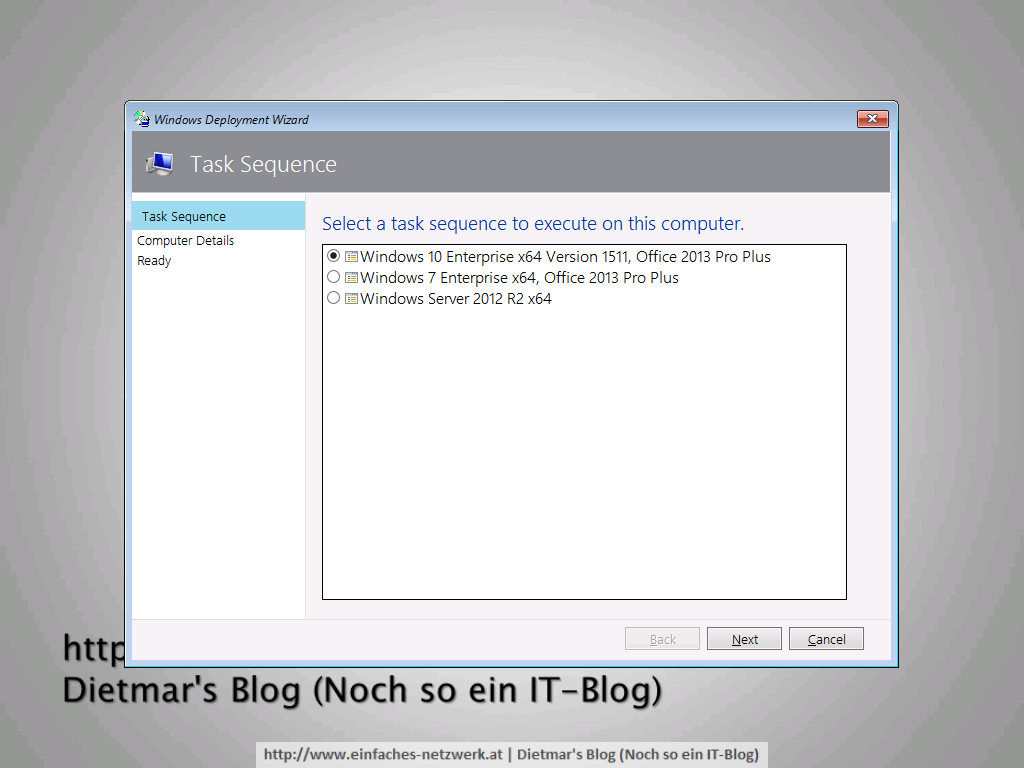

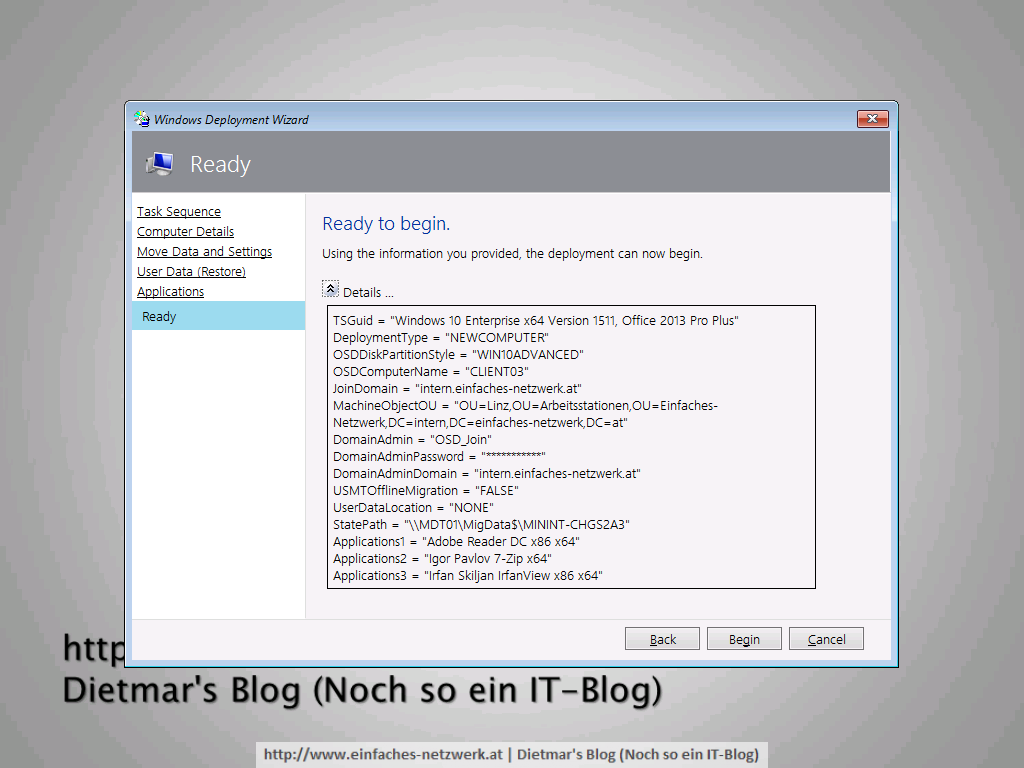

- Windows Deployment Wizard

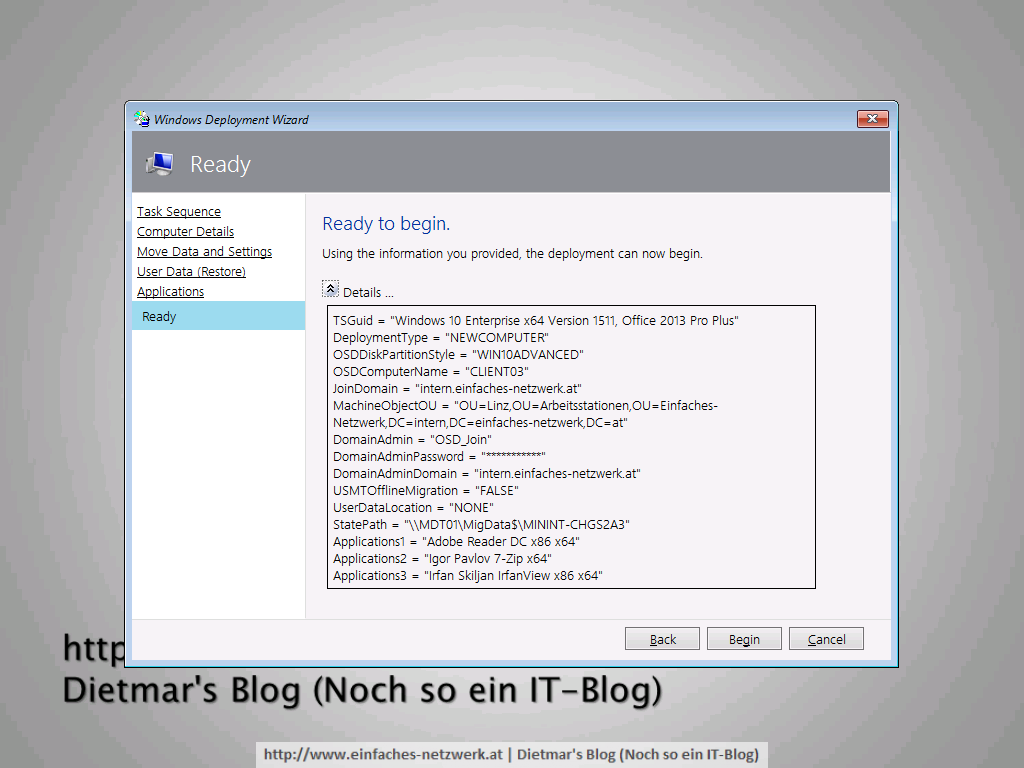

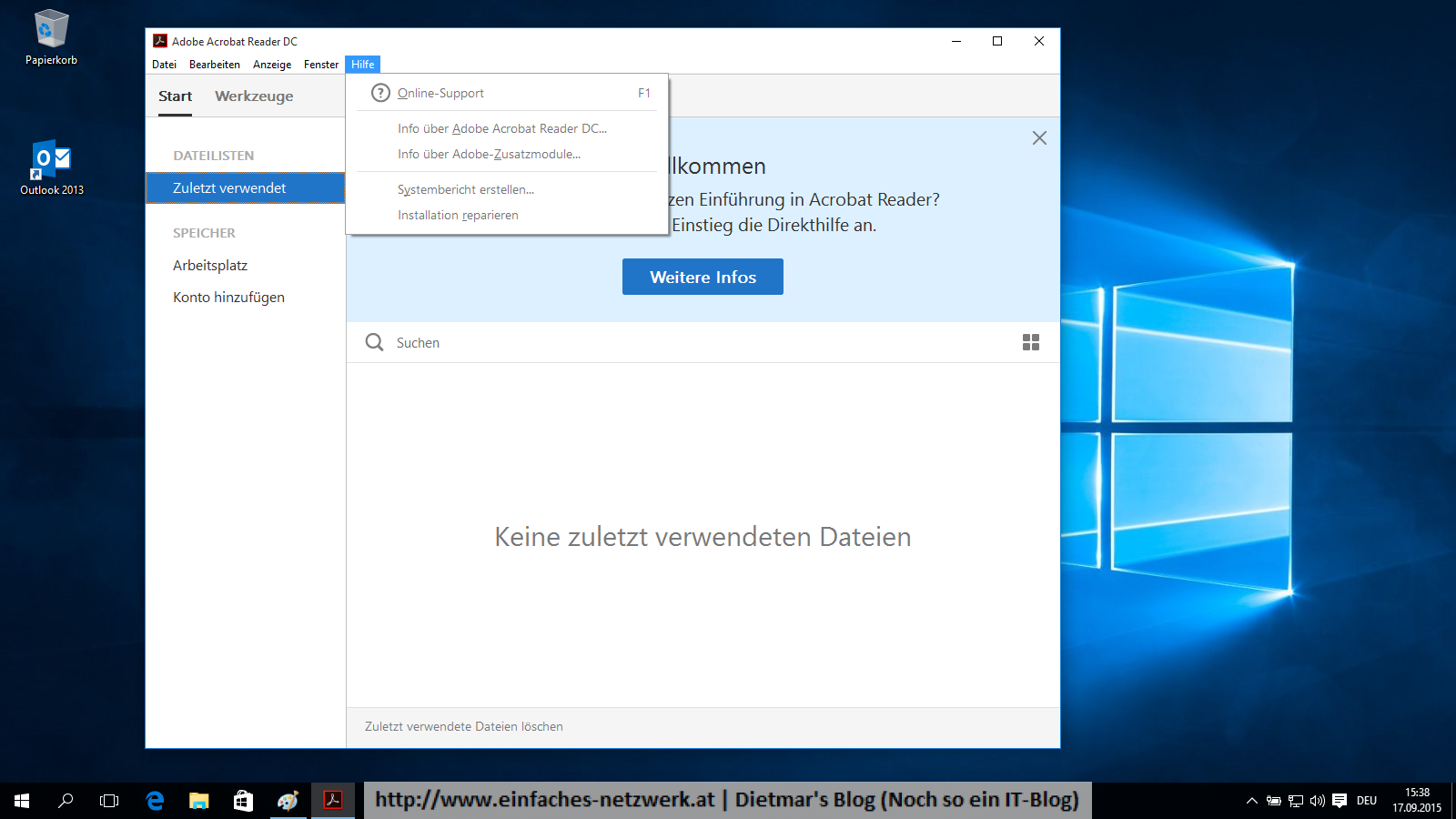

- Task Sequence: Windows 10 Enterprise x64 Version 1511, Office 2013 Pro Plus > Next

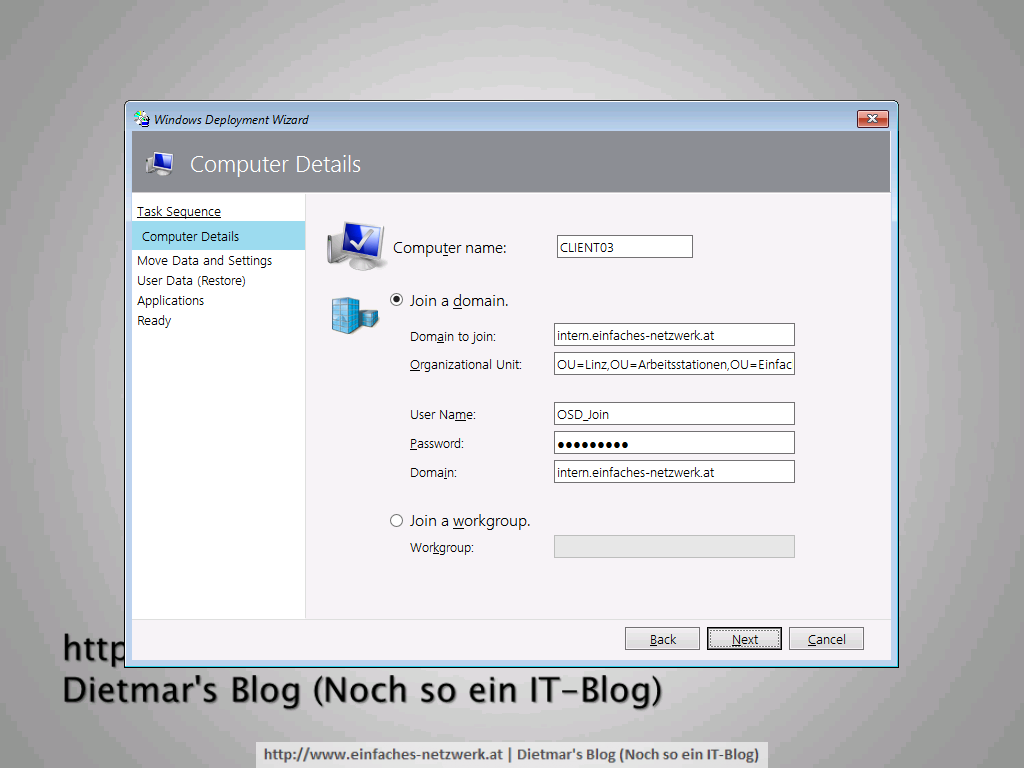

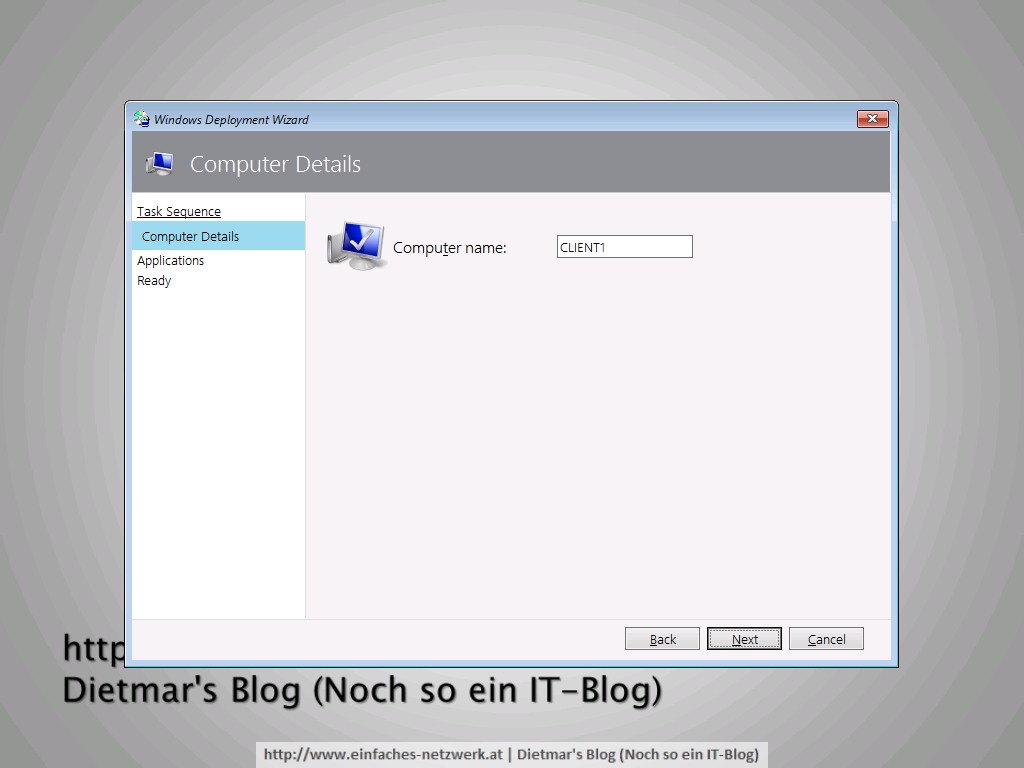

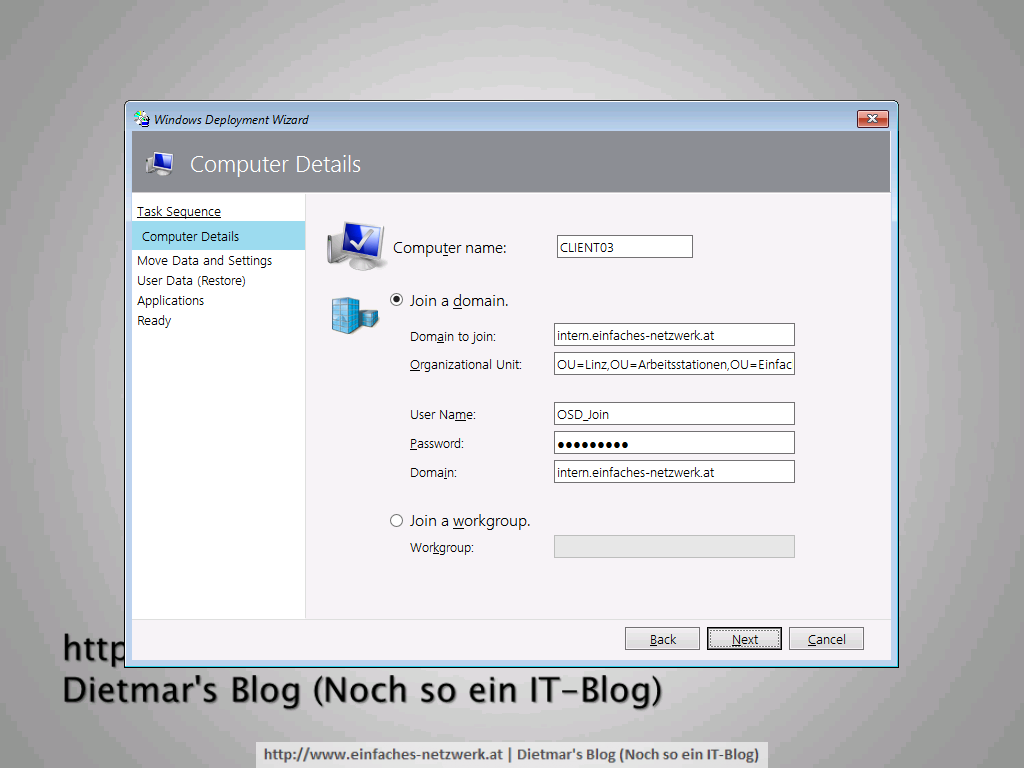

- Computer Details

- Computer name: CLIENT03

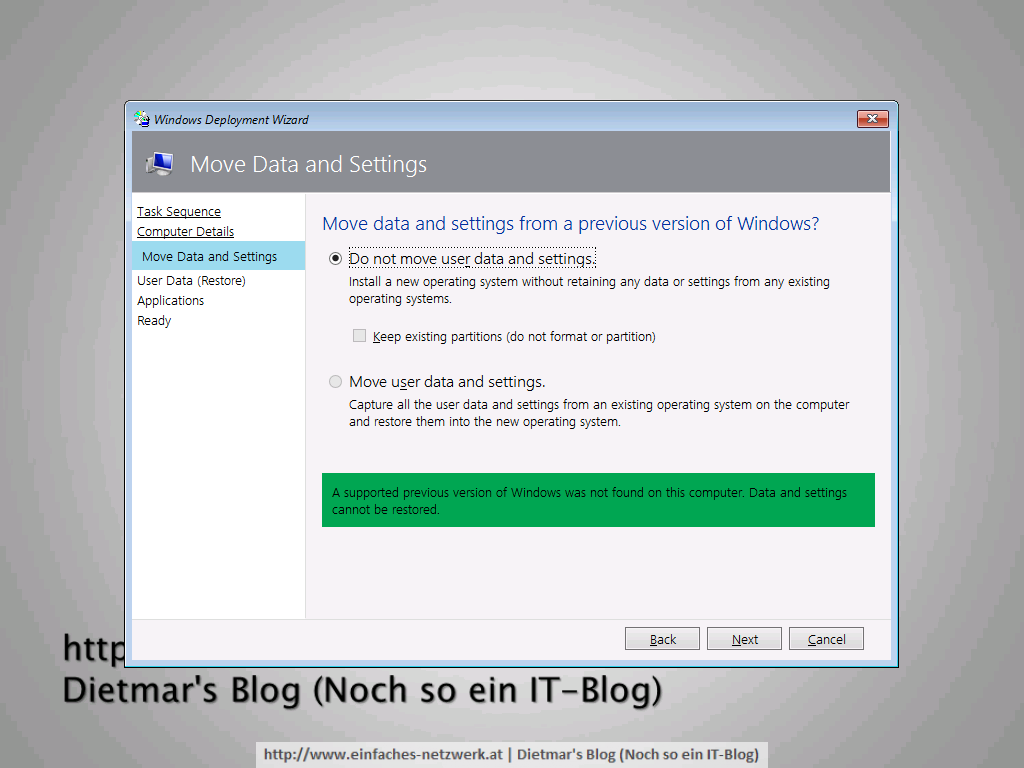

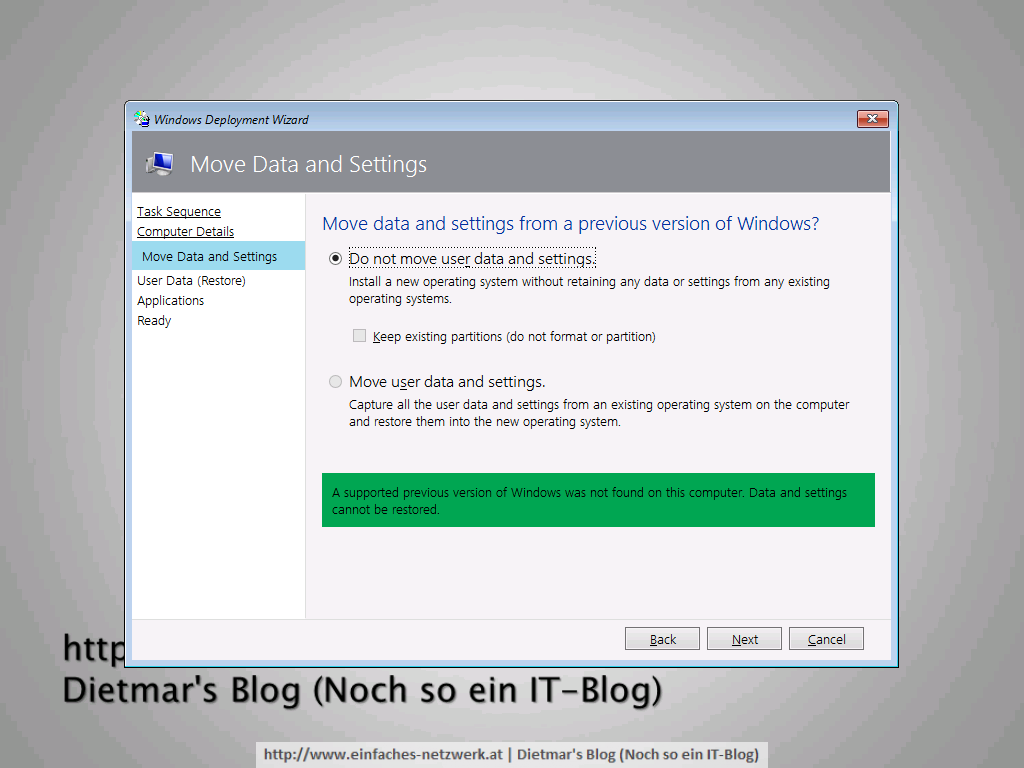

- Move Data and Settings: Do not move user data and settings > Next

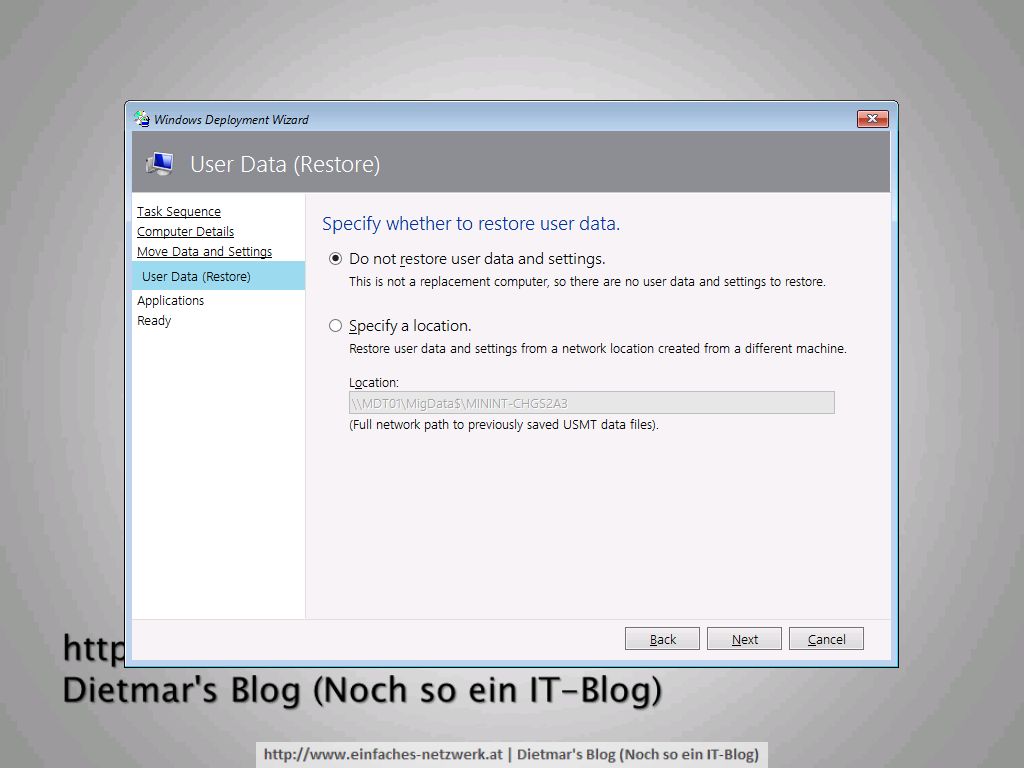

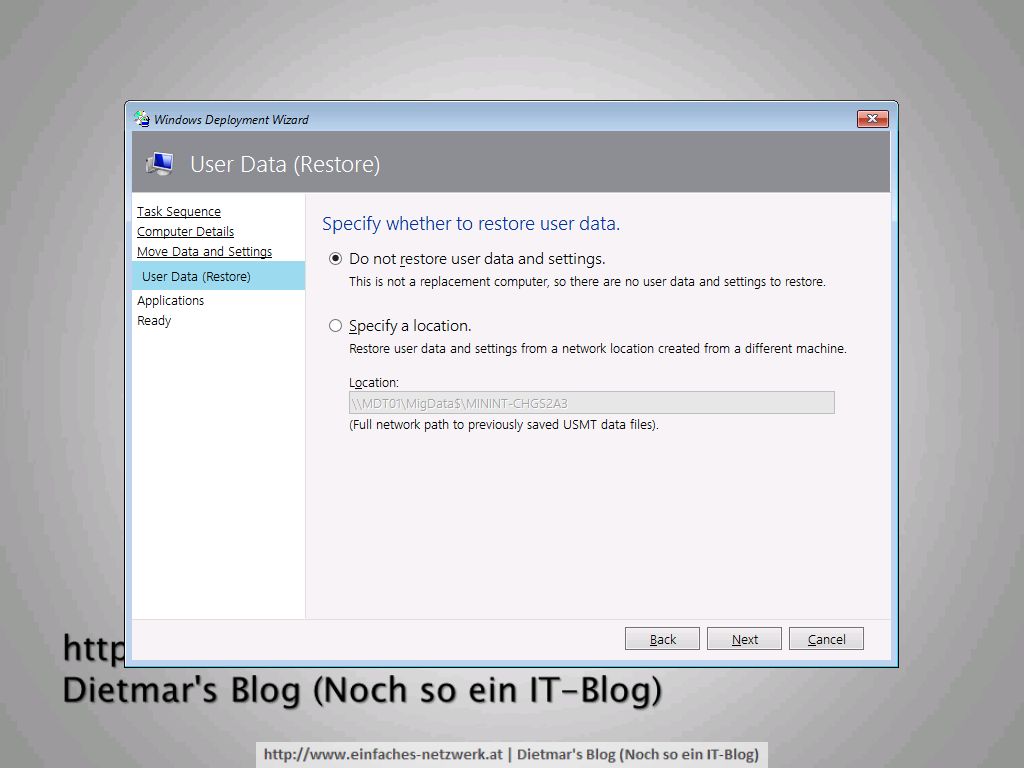

- User Data: Do not restore user data and settings > Next

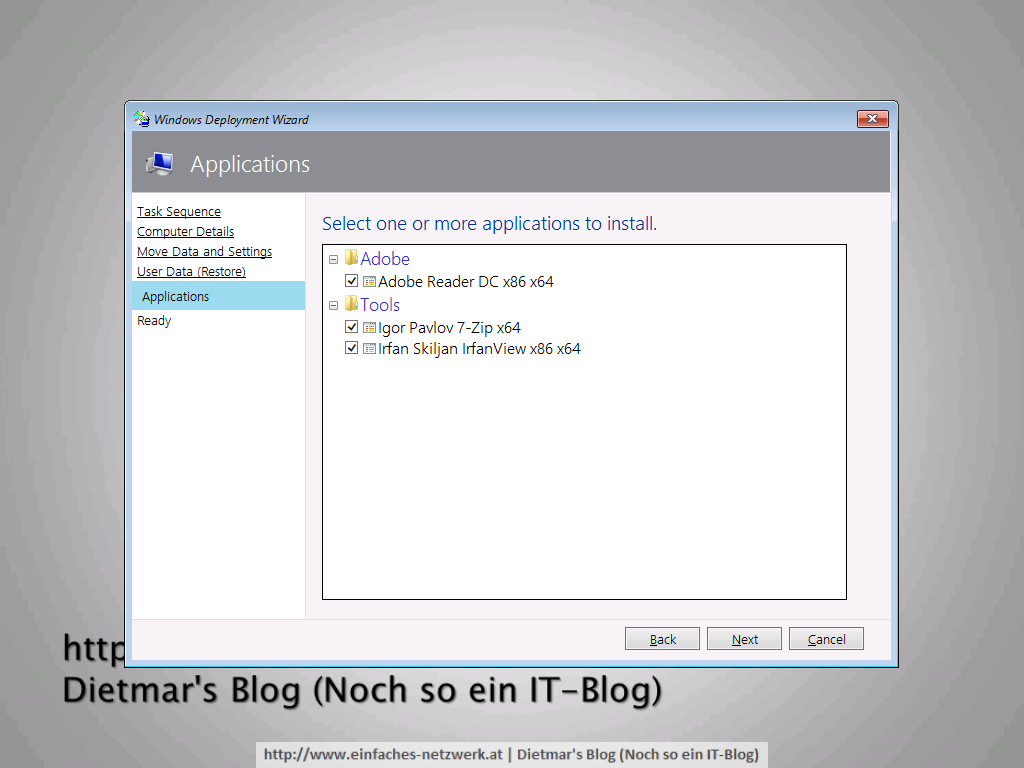

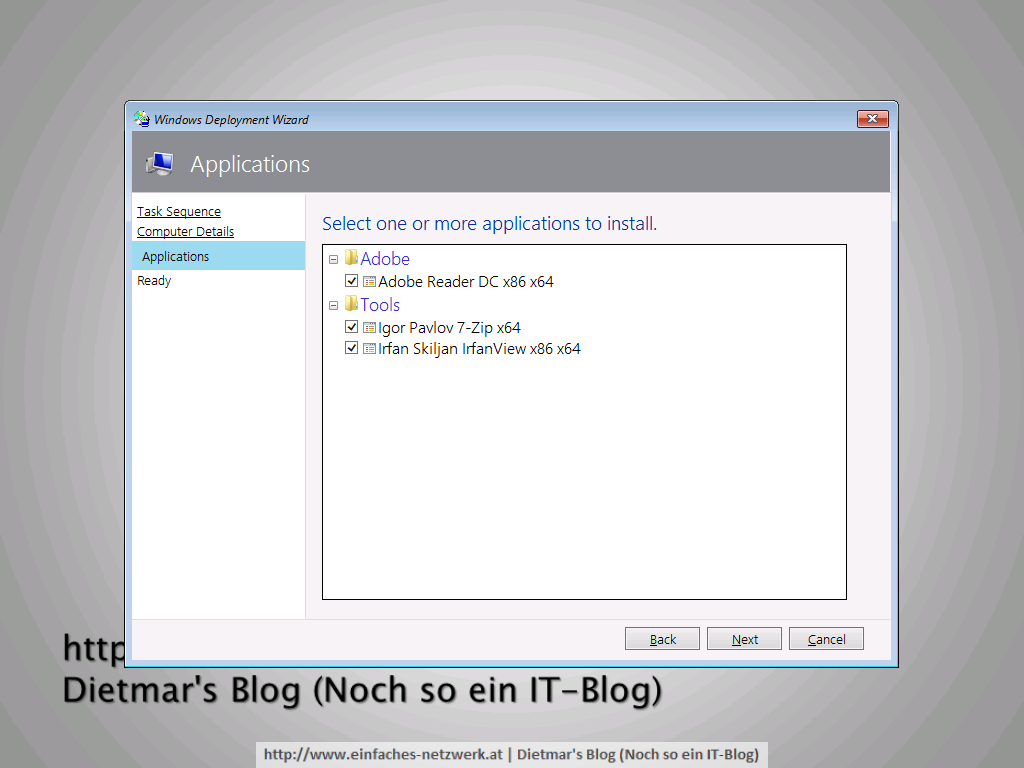

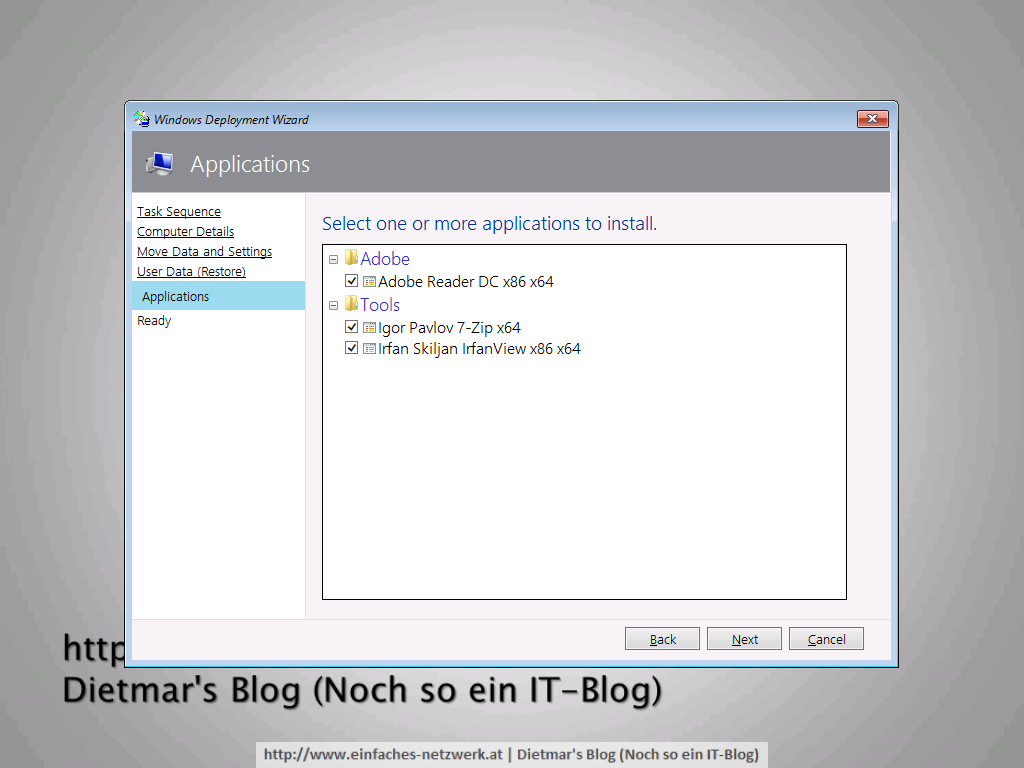

- Applications: nach Bedarf aktivieren > Next

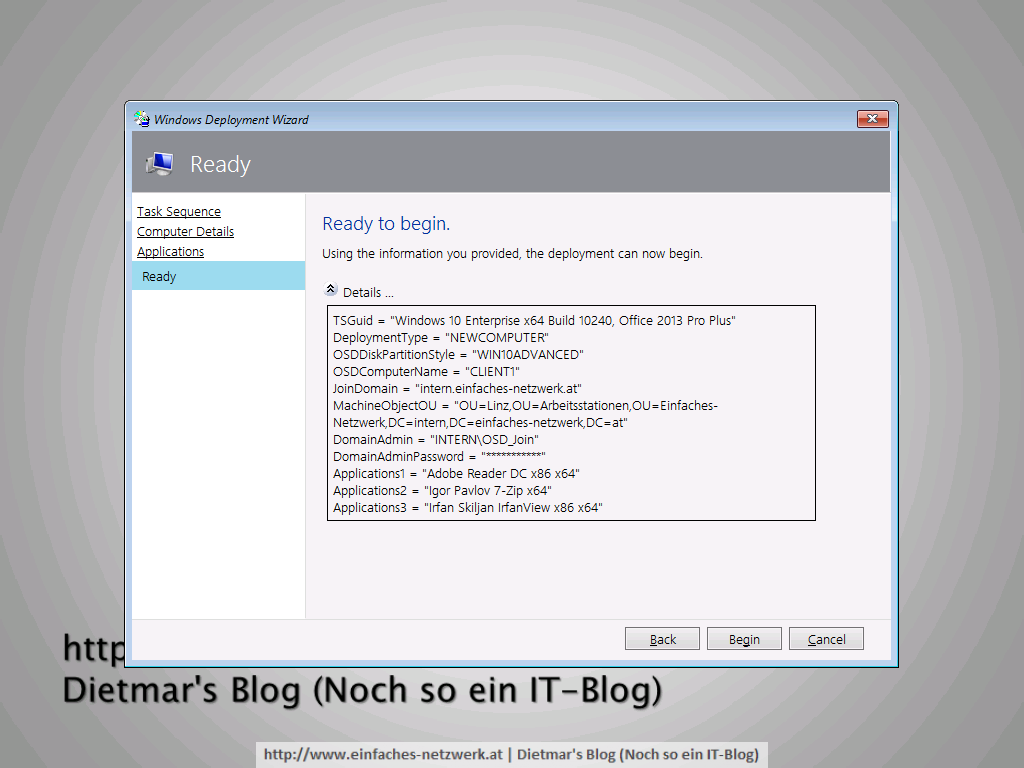

- Ready > Begin

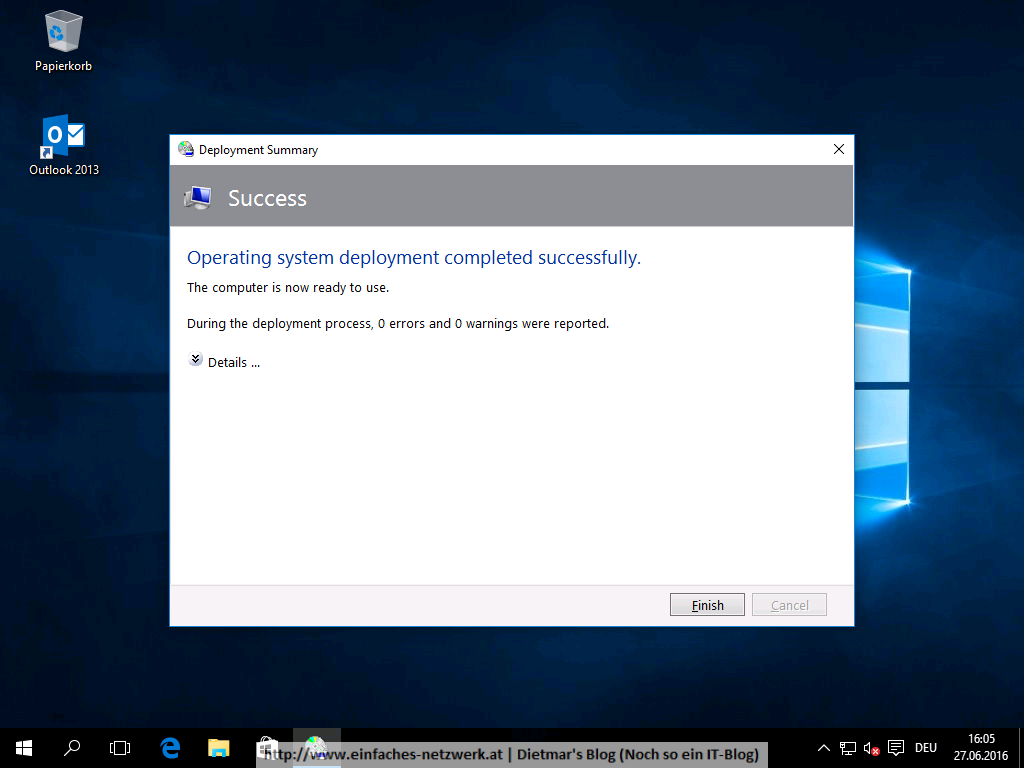

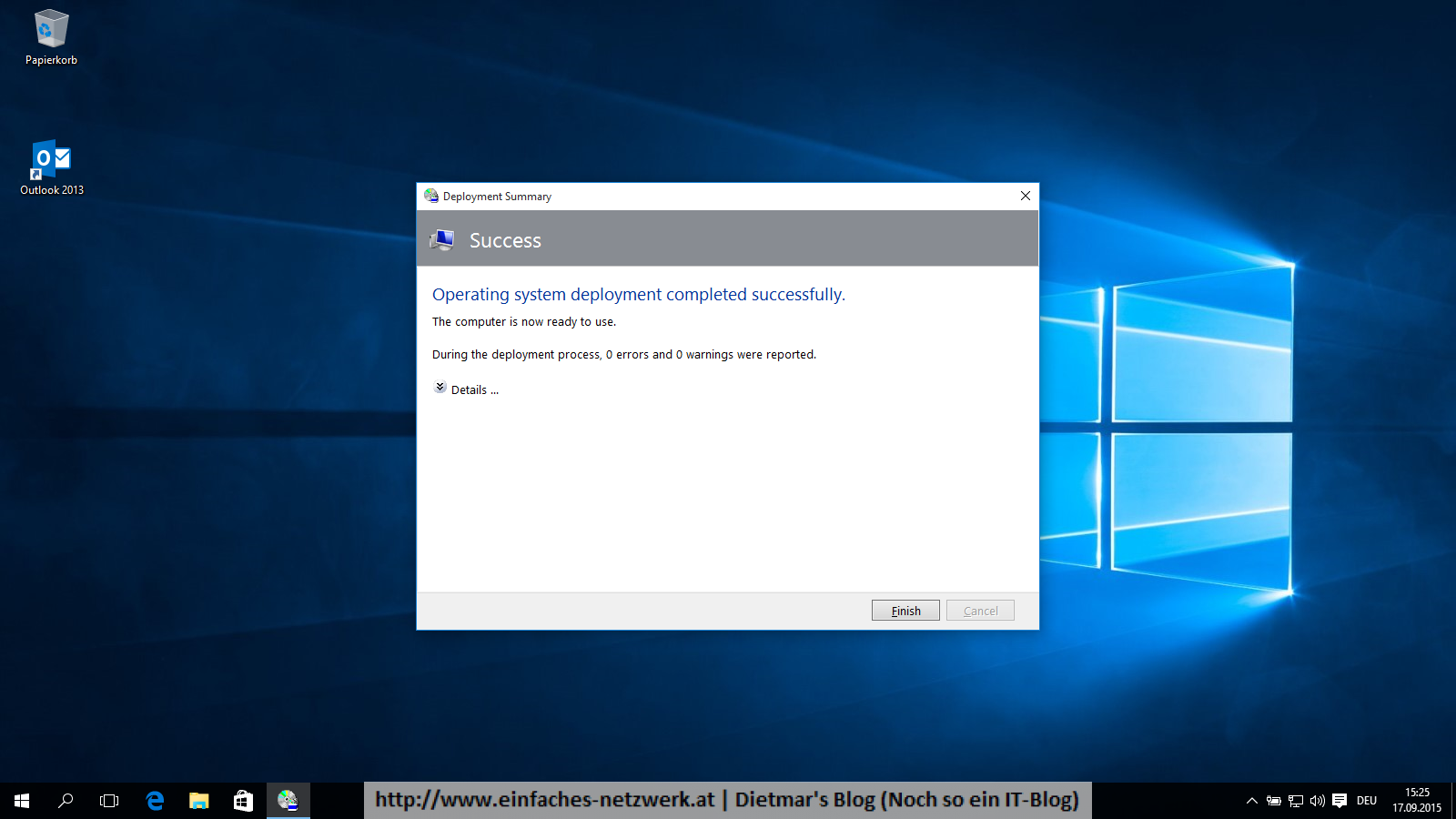

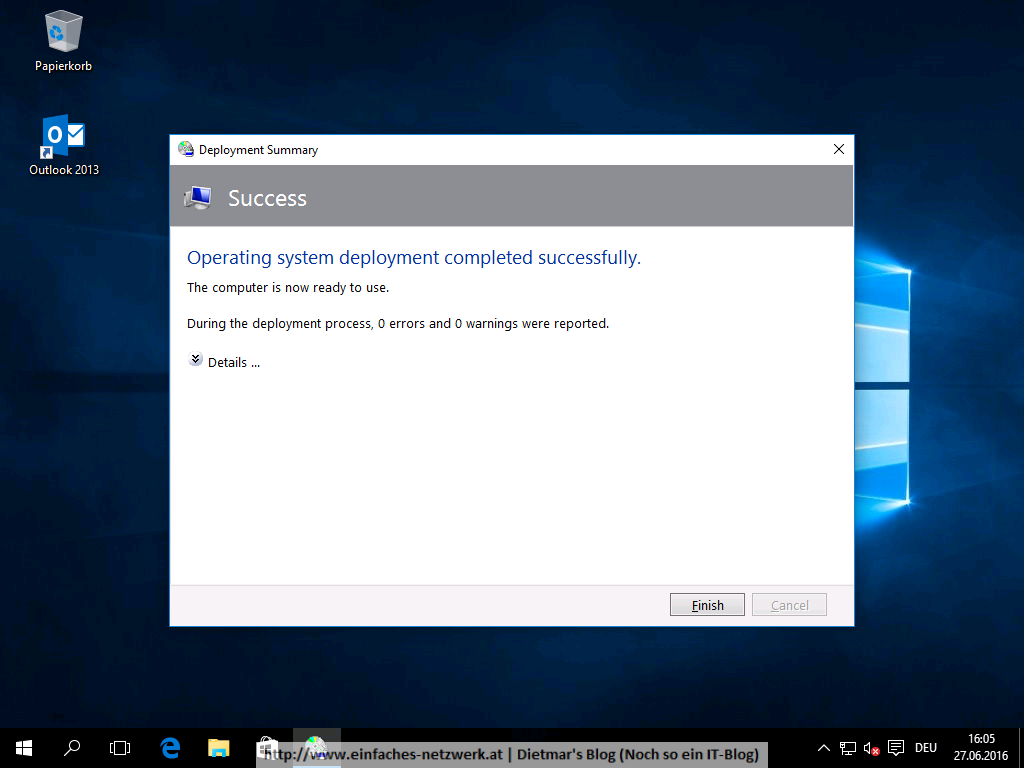

- Fertig

Im nächsten Teil werde ich den Rechner mit Benutzerdatensicherung neu aufsetzen.

Teil 12: Benutzerdatensicherung mit MDT konfigurieren was last modified: Juli 11th, 2016 by Dietmar Haimann

Weiterlesen

Weiterlesen