BitLocker To Go mittels Virtual Smart Card aktivieren – Schritte:

- Gruppenrichtlinien für BitLocker auf Wechseldatenträgern konfigurieren

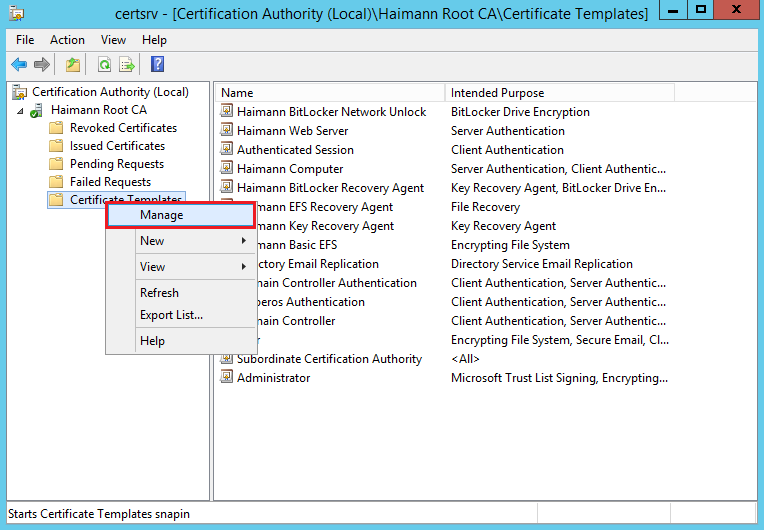

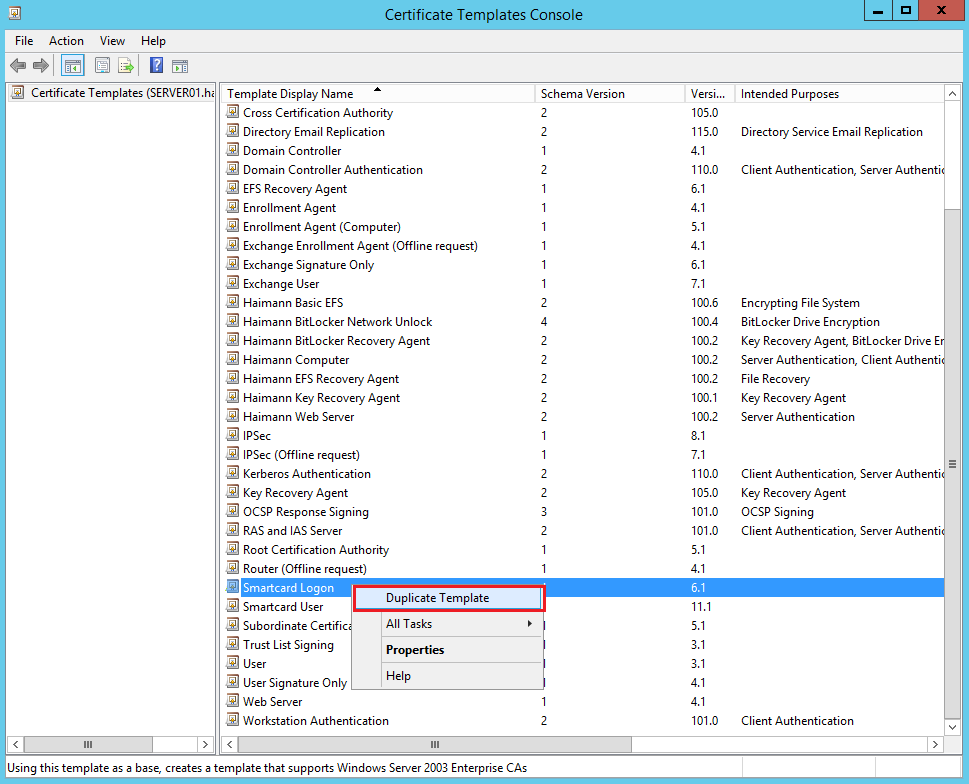

- Zertifikatsvorlage für virtuelle Smart Card für BitLocker konfigurieren

- Auf CLIENT004 Zertifikat für die virtuelle Smart Card anfordern

- USB-Wechseldatenträger mit BitLocker To Go verschlüsseln

Gruppenrichtlinien für BitLocker auf Wechseldatenträgern (BitLocker To Go) konfigurieren

Mit den folgenden Einstellungen kann ein Kennwort und/oder eine Smart Card für die Entsperrung eines USB-Laufwerks verwendet werden. Dass es zum Thema passt, werde ich auf meine virtuelle Smart Card auf CLIENT004 (Teil 21) ein weiteres Zertifikat für die BitLocker-Laufwerksverschlüsselung installieren und diese zum Entsperren verwenden. In der Praxis macht das wenig Sinn, weil der USB-Stick nur noch auf genau diesem Rechner entsperrt werden kann (VSC am TPM).

Um Kompatibilität zu erreichen, können die Benutzer firmeneigene und fremde USB-Laufwerke lesen, aber nur auf die eigenen schreiben und auch nur dann, wenn diese mit BitLocker verschlüsselt sind (Provide the unique identifiers for your organization, Teil 6h und Teil 20). Da kann man mit den Einstellungen etwas experimentieren.

Als Grundlage für die Einstellungen verwende ich Best Practices for BitLocker in Windows 7.

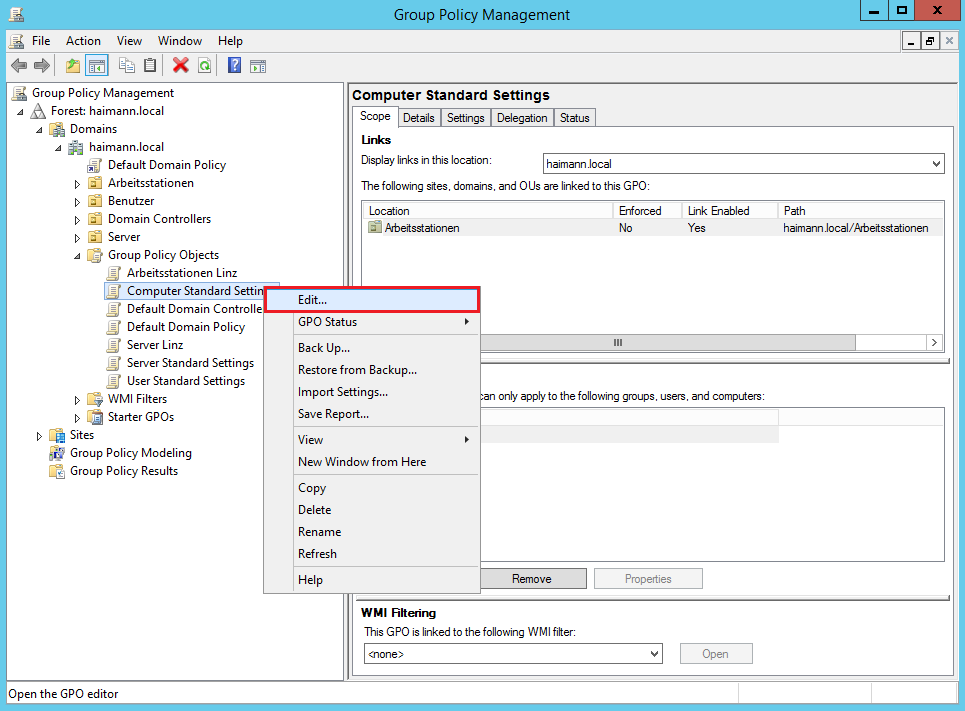

- Als Administrator an SERVER01 anmelden

- Server Manager > Local Server > Tools > Group Policy Management

- haimann.local\Group Policy Objects erweitern

- Computer Standard Settings rechts anklicken und im Kontextmenü Edit… anklicken

Weiterlesen

Weiterlesen