BitLocker To Go mittels Virtual Smart Card aktivieren – Schritte:

- Gruppenrichtlinien für BitLocker auf Wechseldatenträgern konfigurieren

- Zertifikatsvorlage für virtuelle Smart Card für BitLocker konfigurieren

- Auf CLIENT004 Zertifikat für die virtuelle Smart Card anfordern

- USB-Wechseldatenträger mit BitLocker To Go verschlüsseln

Gruppenrichtlinien für BitLocker auf Wechseldatenträgern (BitLocker To Go) konfigurieren

Mit den folgenden Einstellungen kann ein Kennwort und/oder eine Smart Card für die Entsperrung eines USB-Laufwerks verwendet werden. Dass es zum Thema passt, werde ich auf meine virtuelle Smart Card auf CLIENT004 (Teil 21) ein weiteres Zertifikat für die BitLocker-Laufwerksverschlüsselung installieren und diese zum Entsperren verwenden. In der Praxis macht das wenig Sinn, weil der USB-Stick nur noch auf genau diesem Rechner entsperrt werden kann (VSC am TPM).

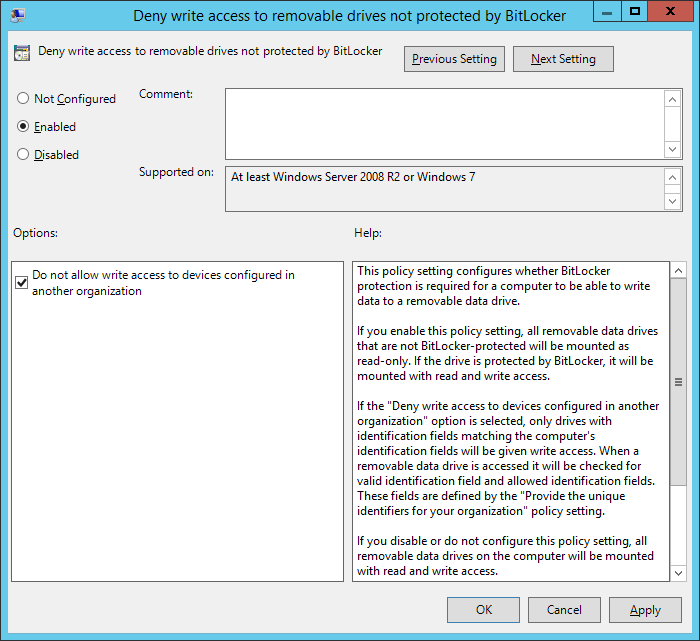

Um Kompatibilität zu erreichen, können die Benutzer firmeneigene und fremde USB-Laufwerke lesen, aber nur auf die eigenen schreiben und auch nur dann, wenn diese mit BitLocker verschlüsselt sind (Provide the unique identifiers for your organization, Teil 6h und Teil 20). Da kann man mit den Einstellungen etwas experimentieren.

Als Grundlage für die Einstellungen verwende ich Best Practices for BitLocker in Windows 7.

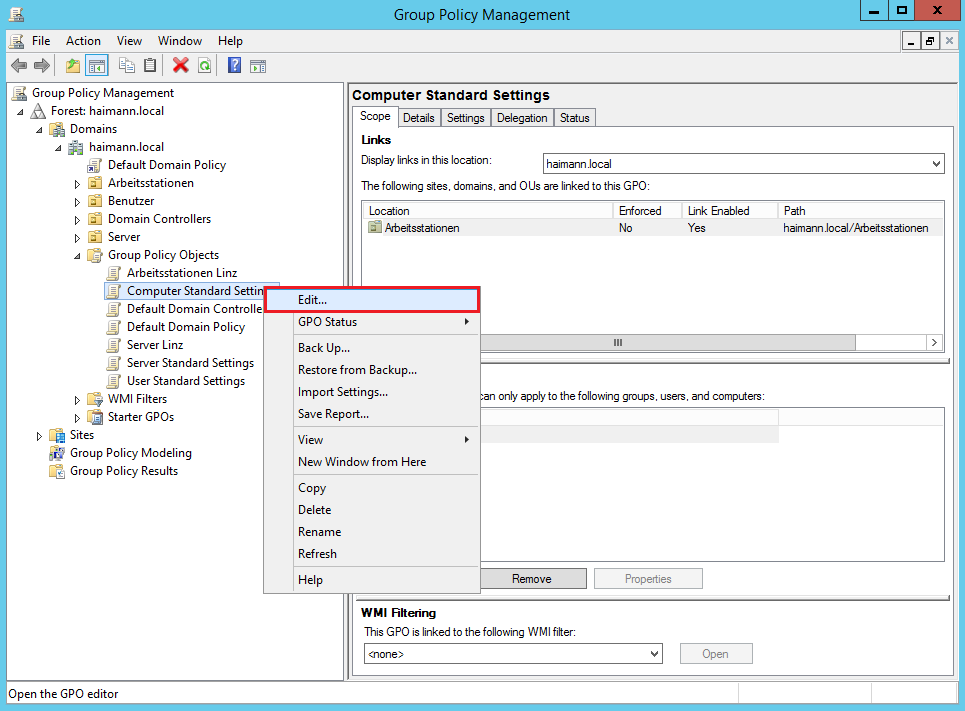

- Als Administrator an SERVER01 anmelden

- Server Manager > Local Server > Tools > Group Policy Management

- haimann.local\Group Policy Objects erweitern

- Computer Standard Settings rechts anklicken und im Kontextmenü Edit… anklicken

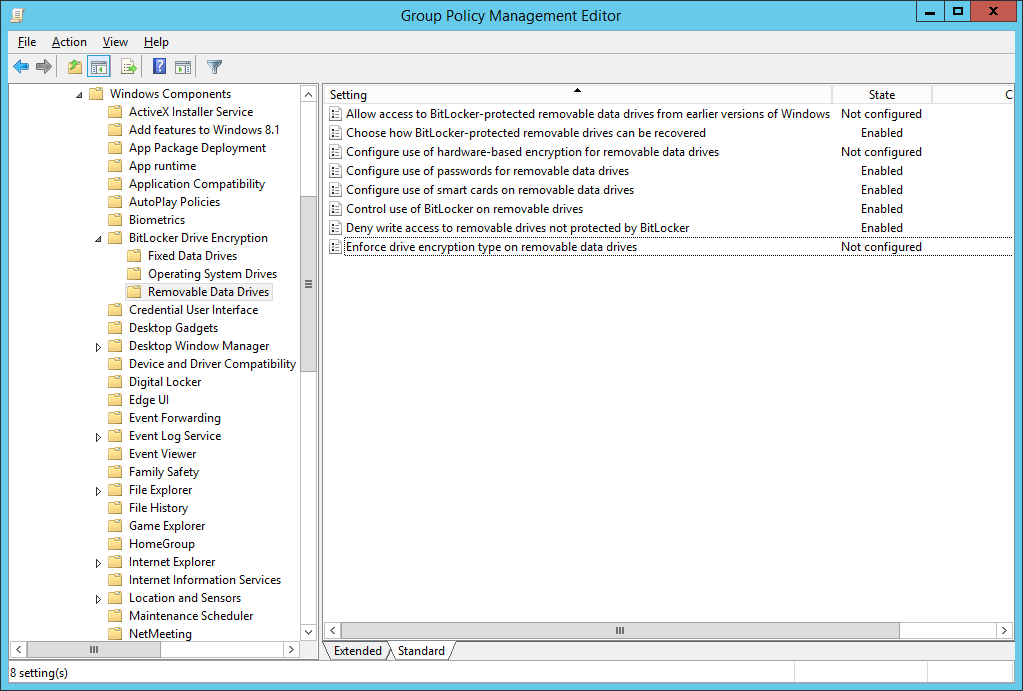

- Computer Configuration\Policies\Administrative Templates\Windows Components\BitLocker Drive Encryption erweitern

- Removable Data Drives anklicken

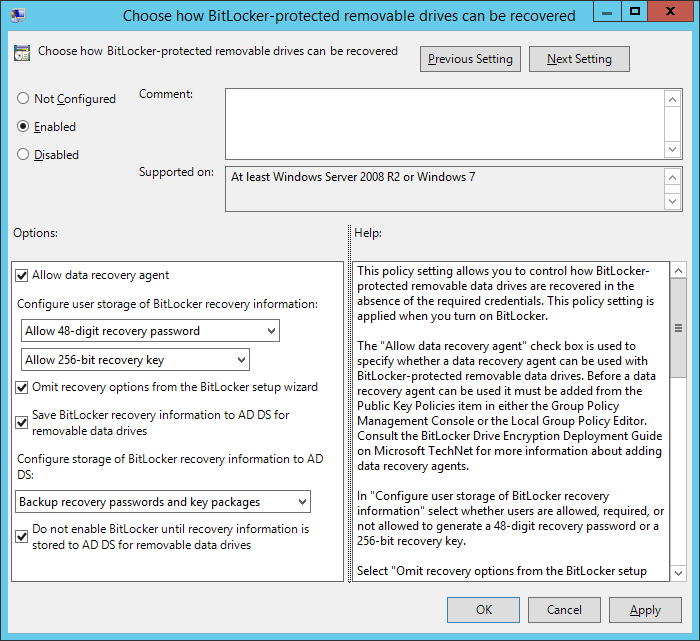

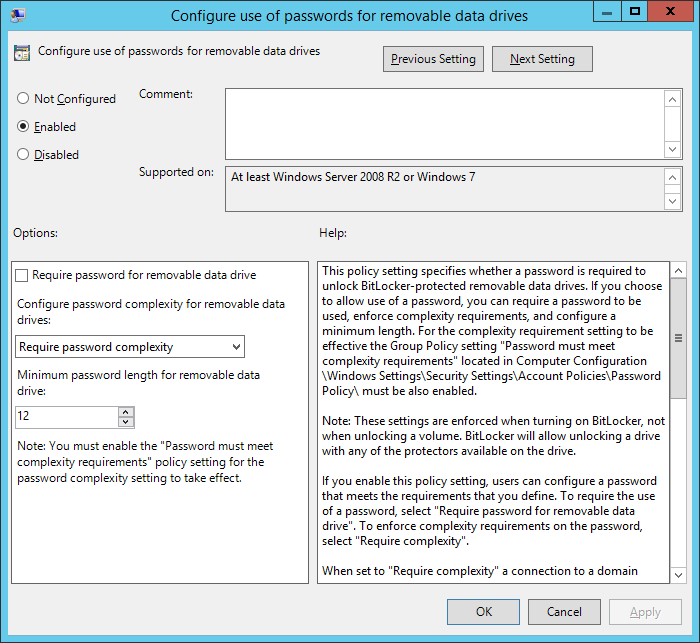

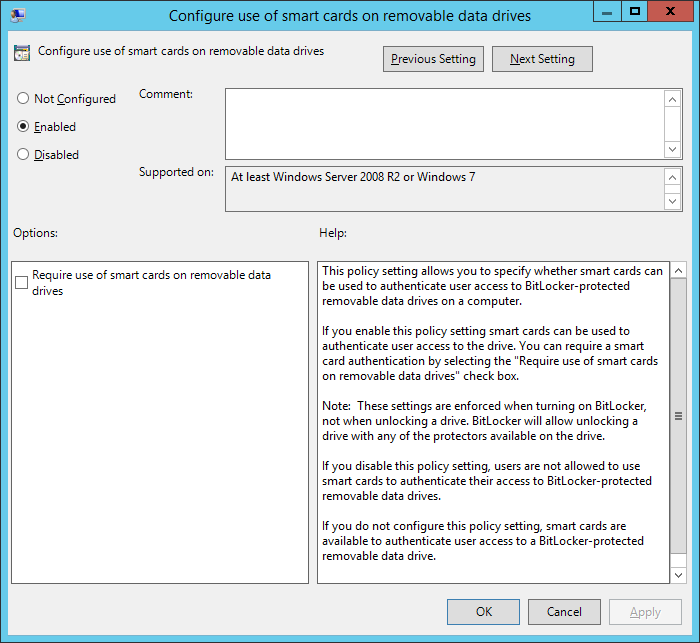

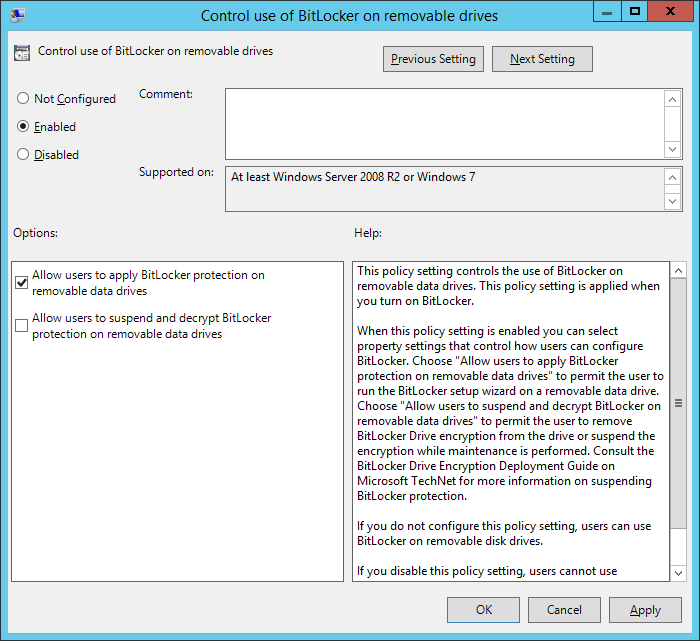

- Folgende Gruppenrichtlinieneinstellungen konfigurieren

- Group Policy Management Editor schließen

- Group Policy Management schließen

Zertifikatsvorlage für virtuelle Smart Card für BitLocker konfigurieren

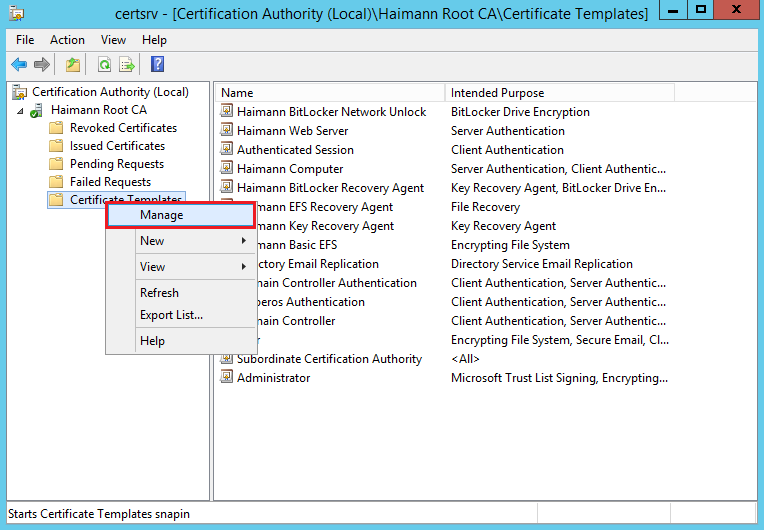

- Auf SERVER01 > Server Manager > Local Server > Tools > Certification Authority

- Haimann Root CA erweitern

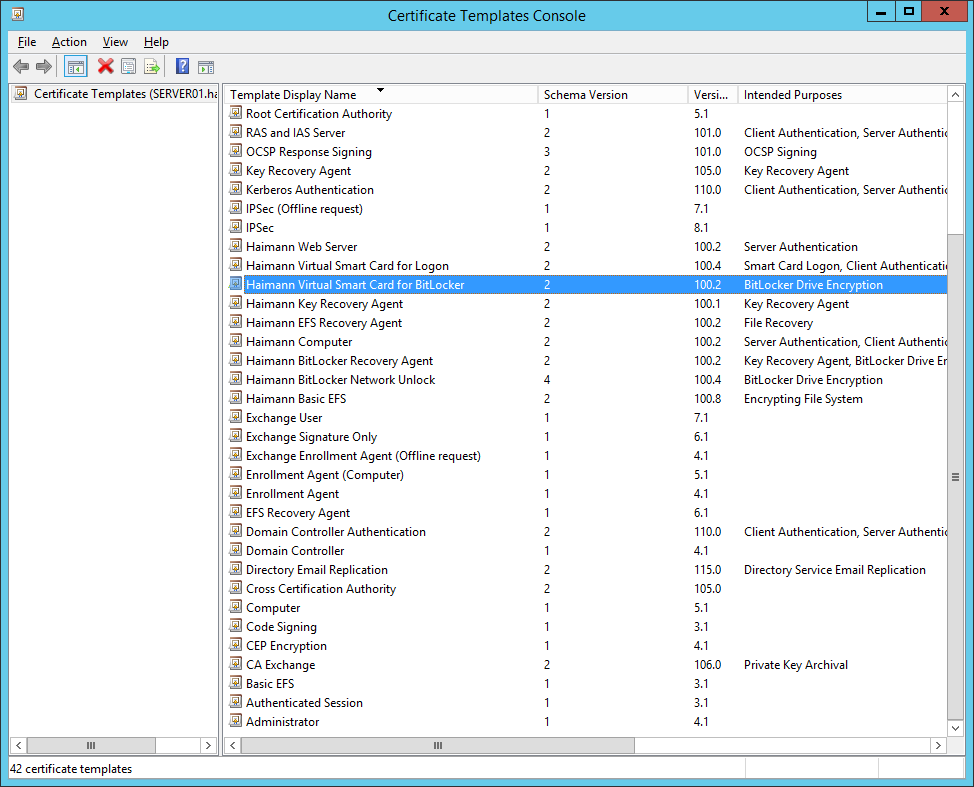

- Certificate Templates rechts anklicken und im Kontextmenü Manage anklicken

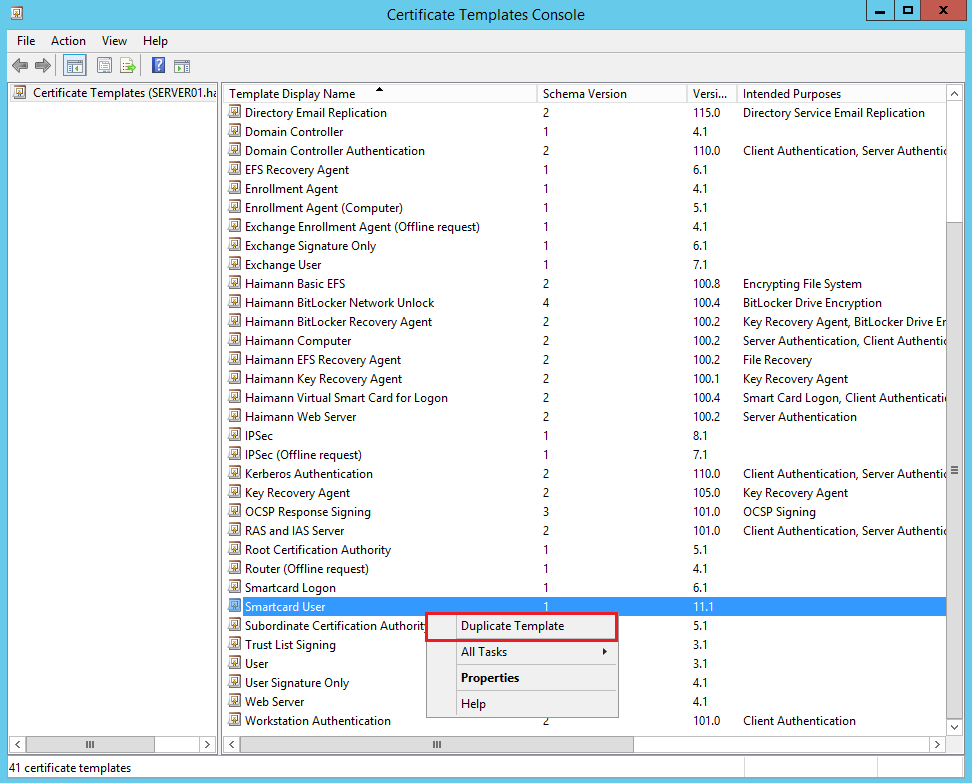

- Im Detailbereich die Zertifikatsvorlage Smartcard User rechts anklicken und im Kontextmenü Duplicate Template anklicken

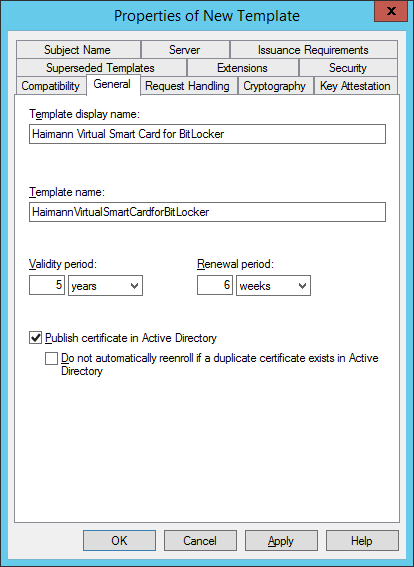

- Properties of New Template

- Reiter General

- Reiter Request Handling

- Reiter Cryptography

- Reiter Extensions

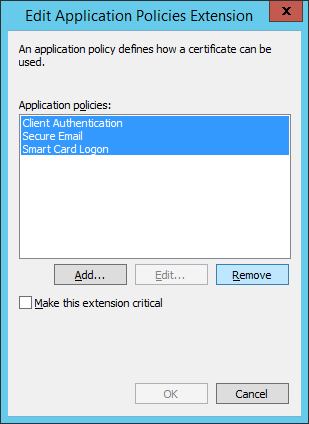

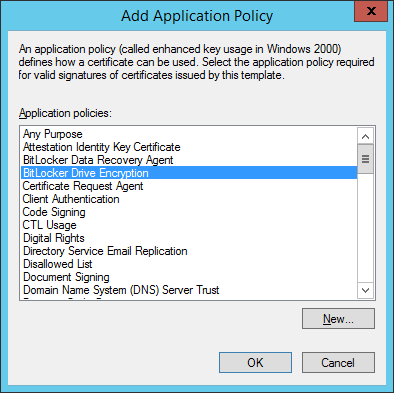

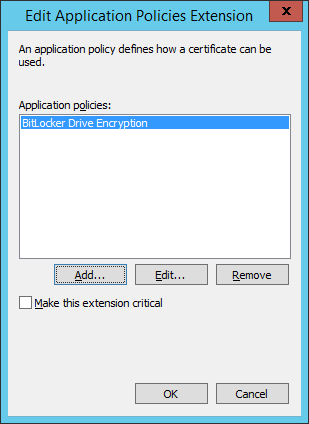

- Application Policies > Edit…

- Edit Application Policies Extensions

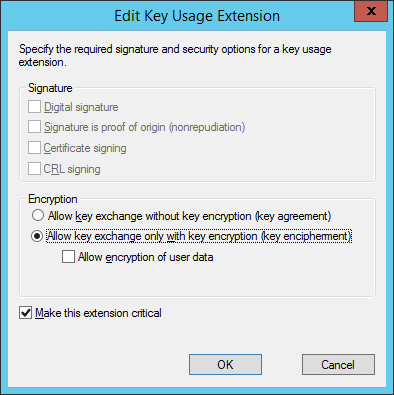

- Key Usage > Edit…

- Edit Key Usage Extension

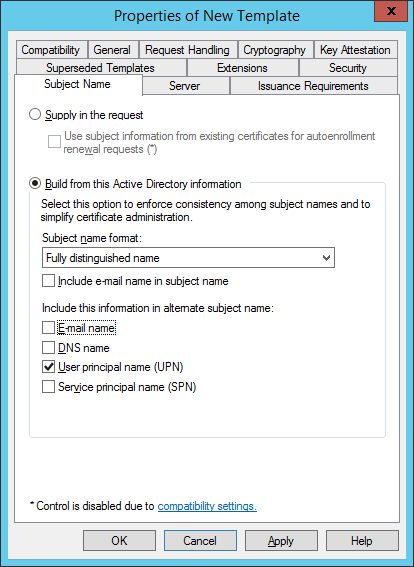

- Reiter Subject Name

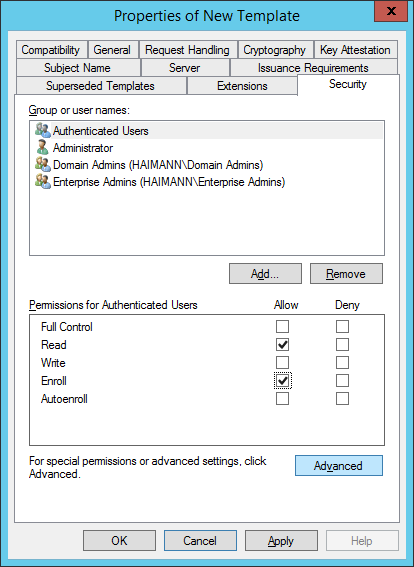

- Reiter Security

- Certificate Templates Console schließen

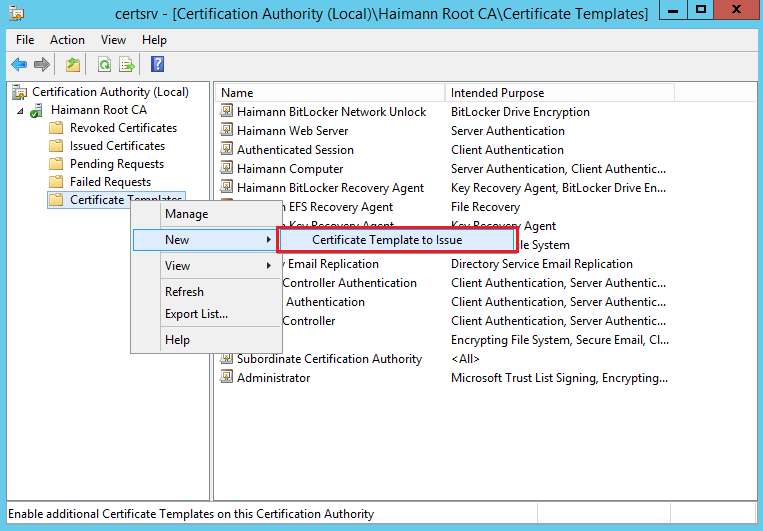

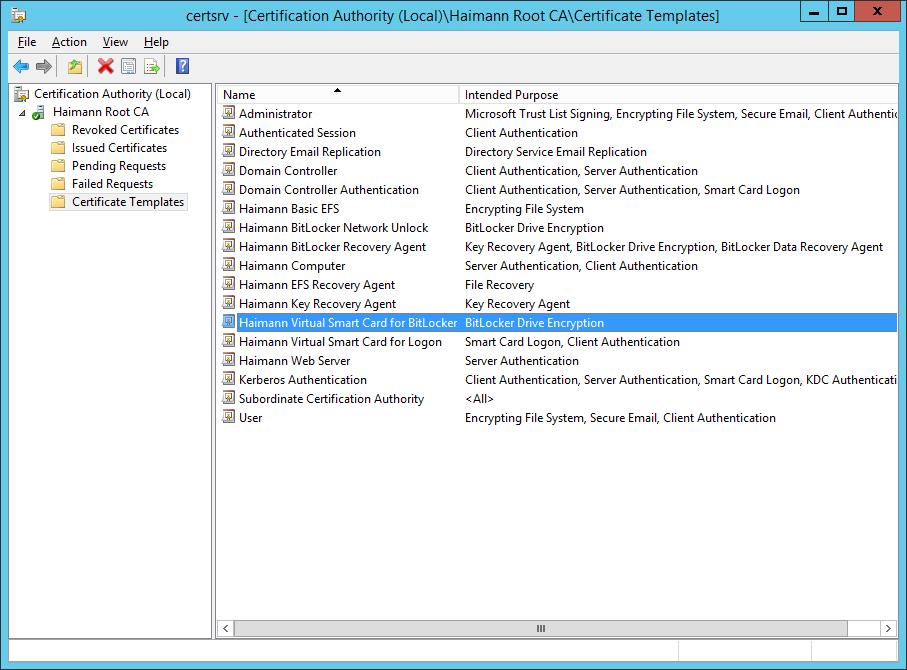

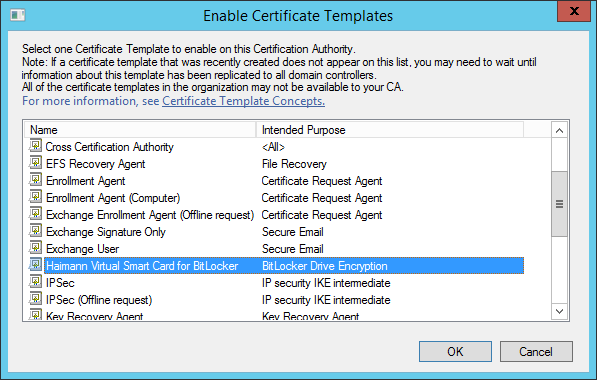

- In der Certification Authority-Konsole Certificate Templates rechts anklicken und im Kontextmenü New > Certificate Template to Issue anklicken

- Enable Certificate Template

- Alle Fenster schließen

- Administrator von SERVER01 abmelden

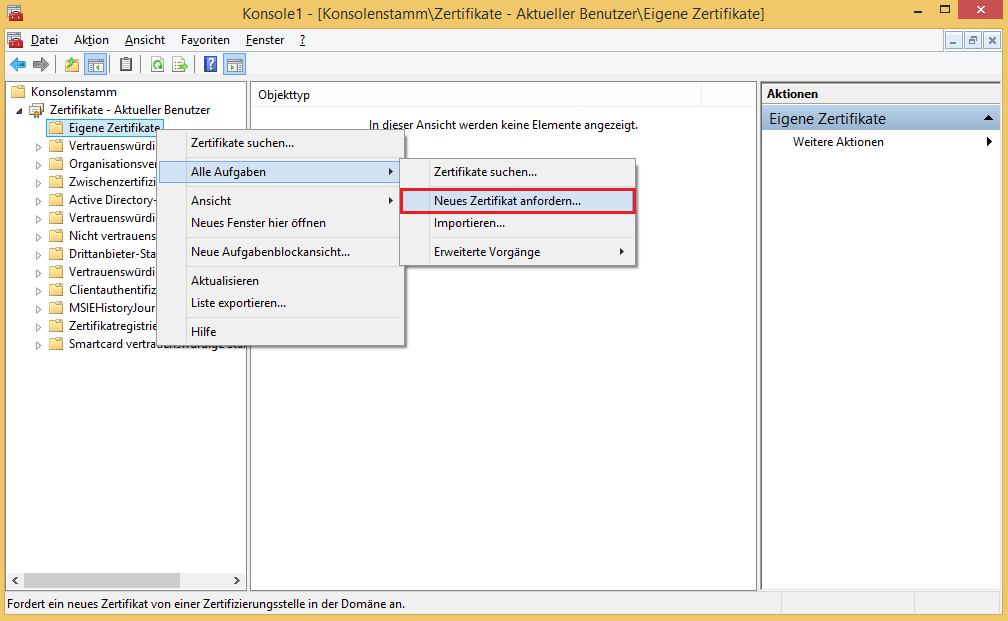

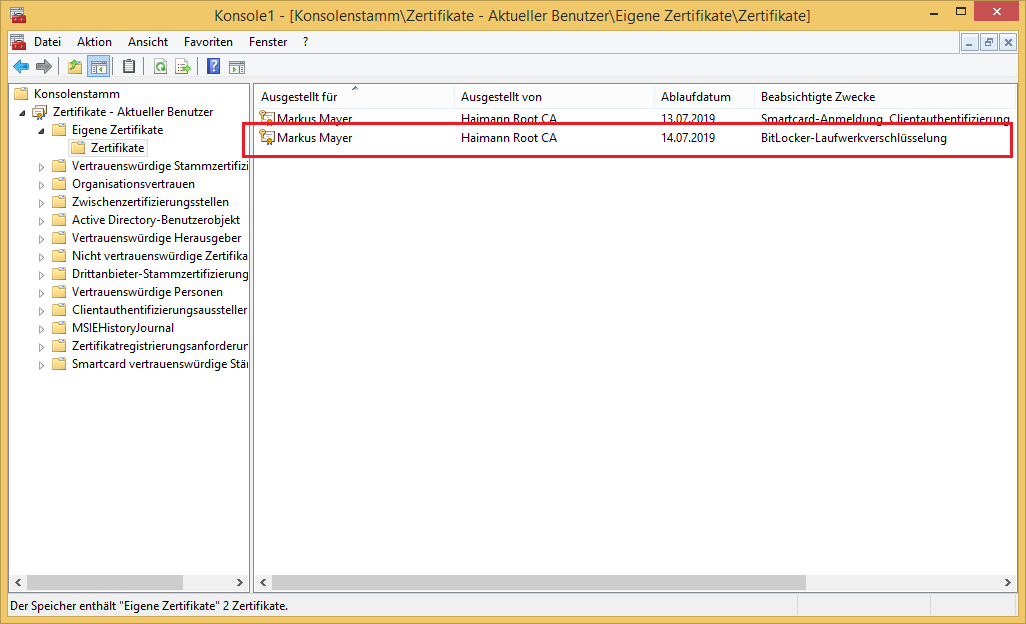

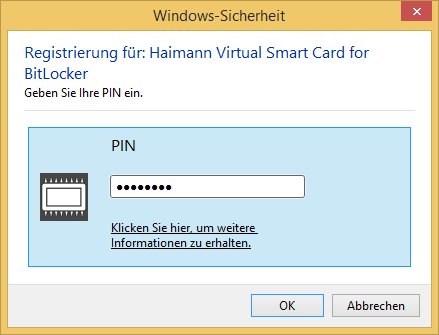

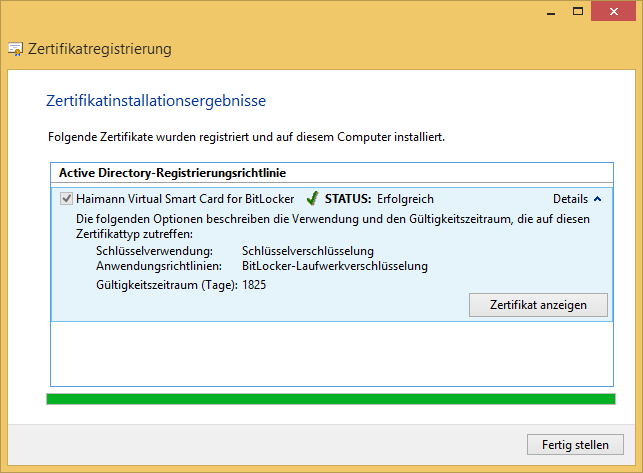

Auf CLIENT004 Zertifikat für die virtuelle Smart Card anfordern

- Als Markus an CLIENT004 anmelden

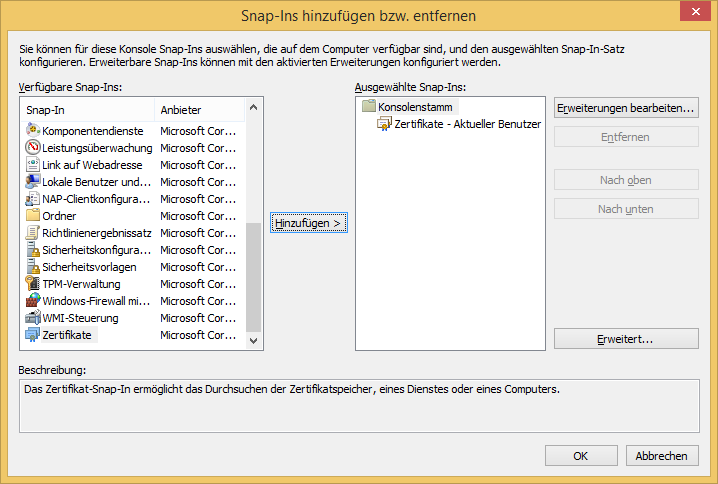

- Start > Suche: MMC

- Das Zertifikate-Snap-In für Aktueller Benutzer hinzufügen

- Zertifikate – Aktueller Benutzer erweitern

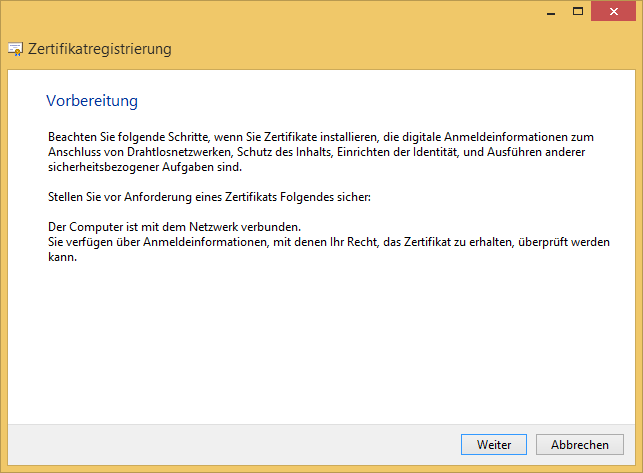

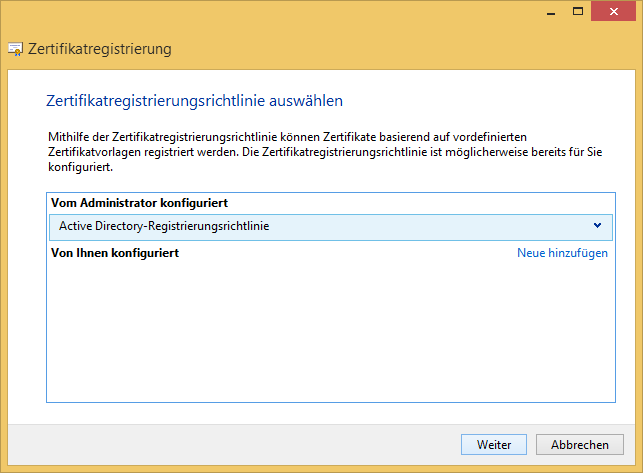

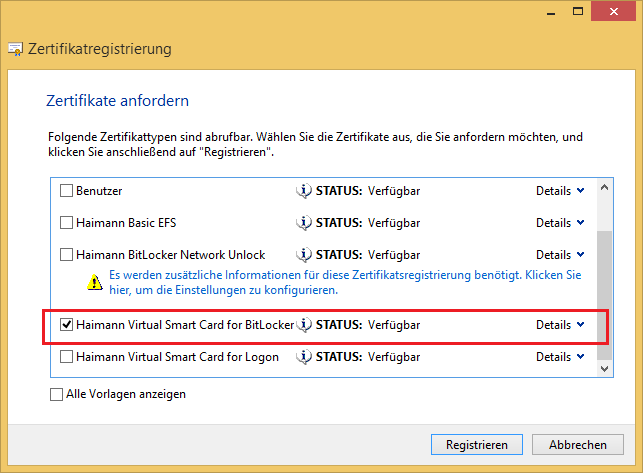

- Eigene Zertifikate rechts anklicken und im Kontextmenü Alle Aufgaben > Neues Zertifikat anfordern… anklicken

- Zertifikatsregistrierung

- MMC schließen

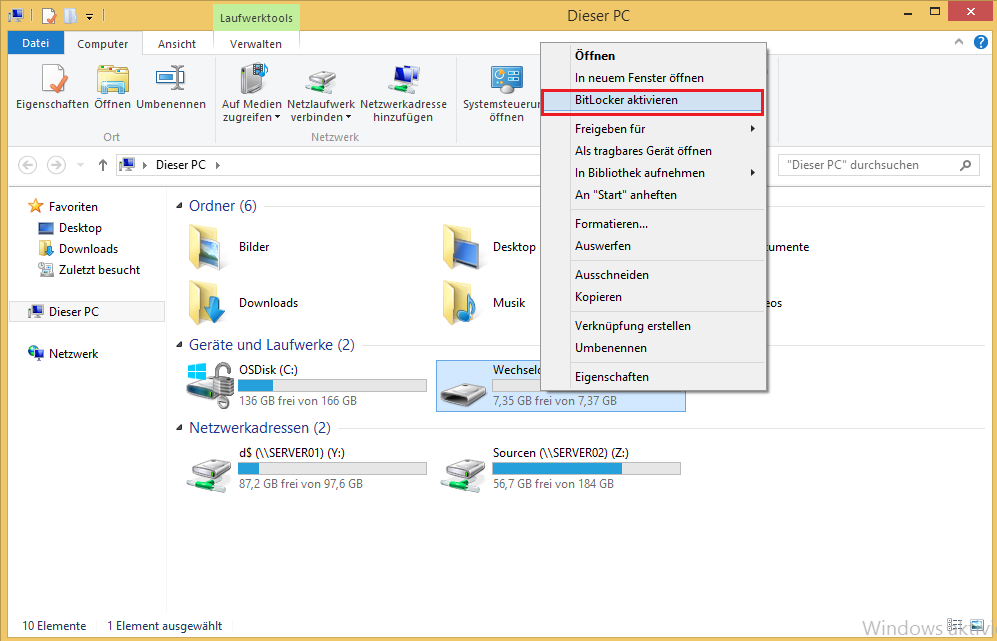

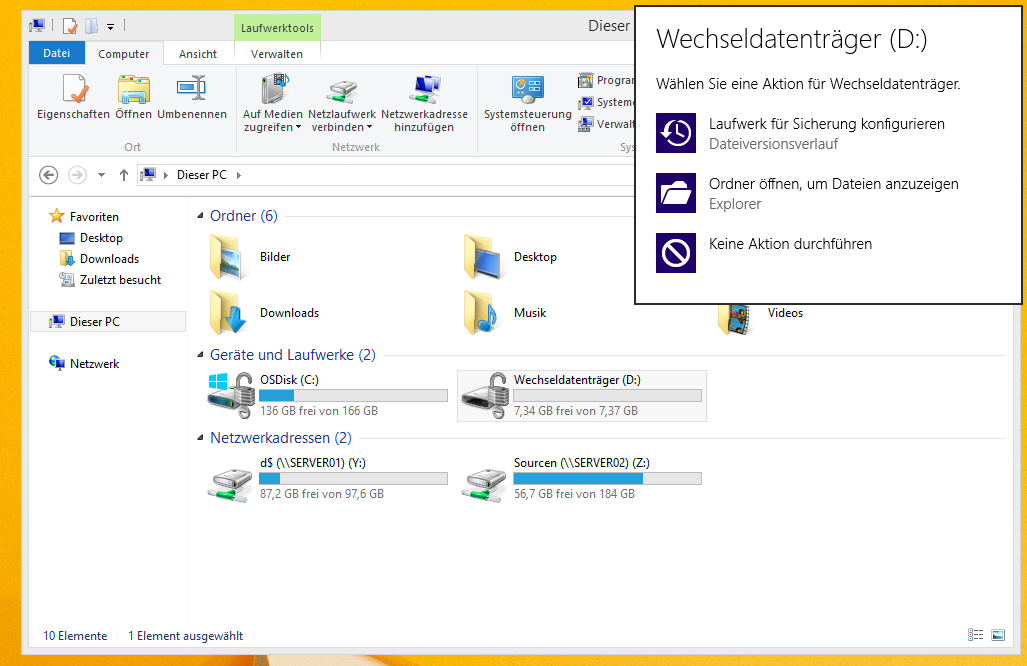

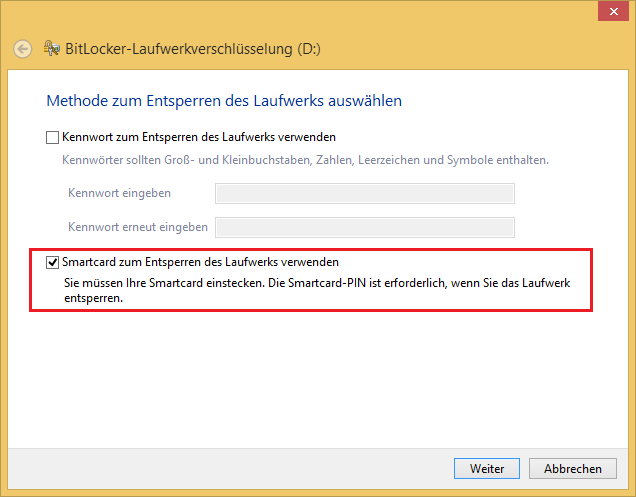

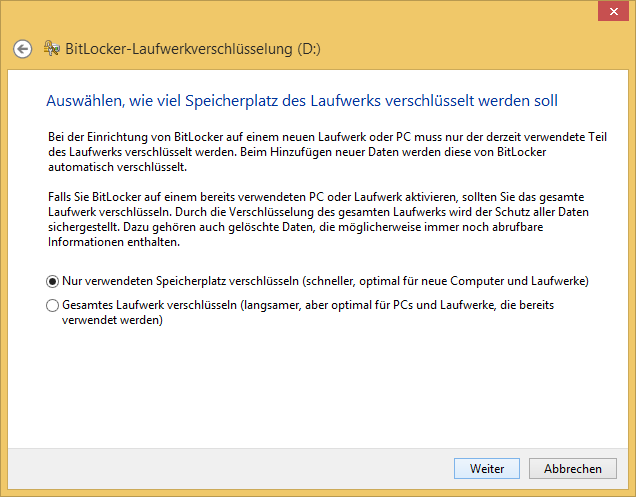

USB-Wechseldatenträger mit BitLocker To Go verschlüsseln

- Windows Explorer starten

- USB-Wechseldatenträger anschließen

- Laufwerk rechts anklicken und im Kontextmenü BitLocker aktivieren anklicken

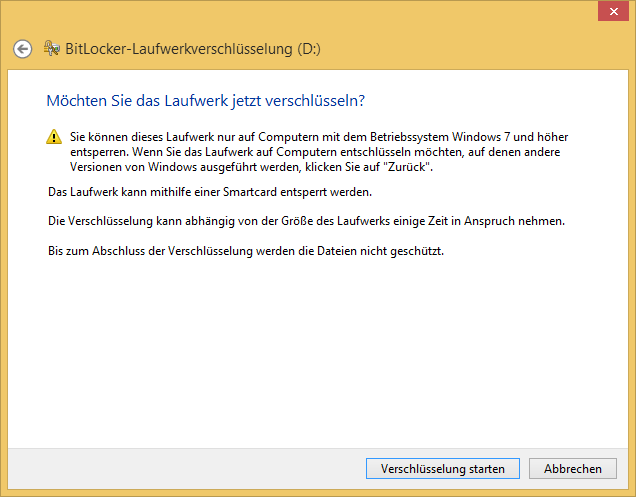

- BitLocker-Laufwerkverschlüsselung

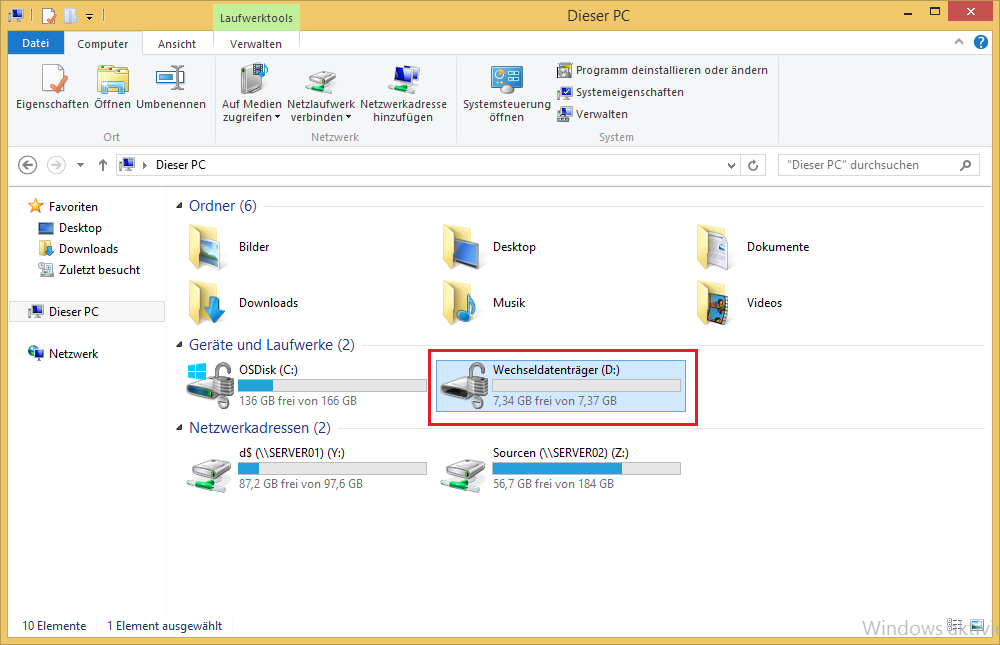

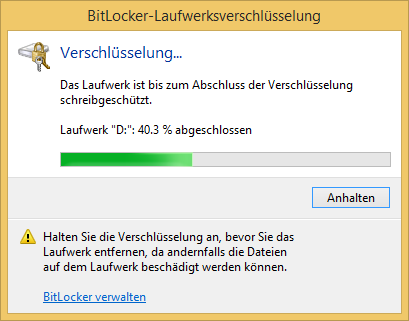

- Nach nur wenigen Augenblicken…

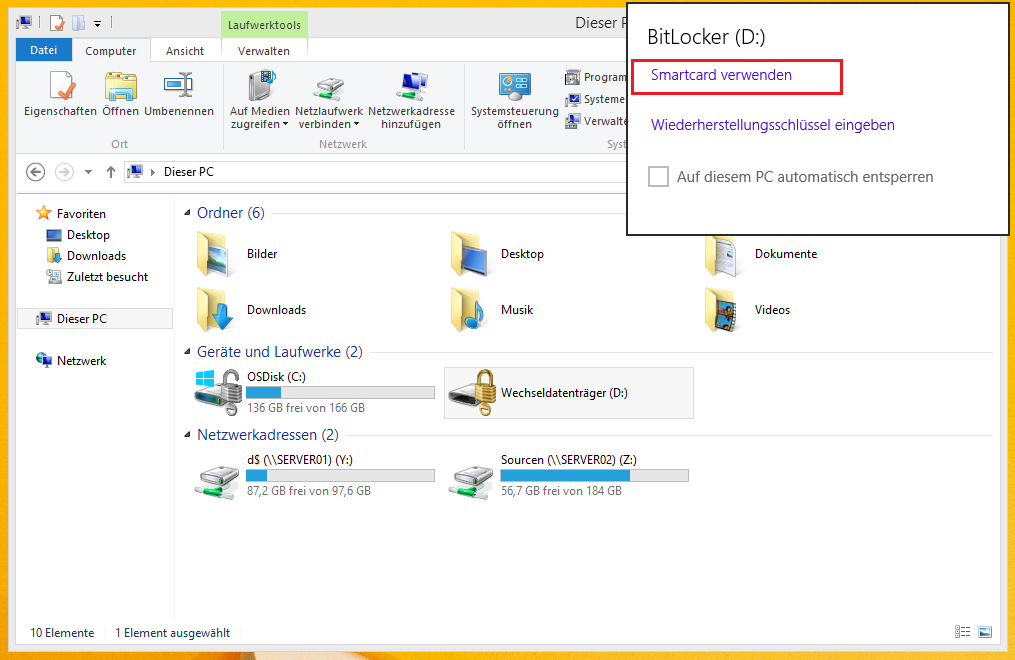

- Laufwerk trennen und wieder anschließen

- BitLocker (D:)

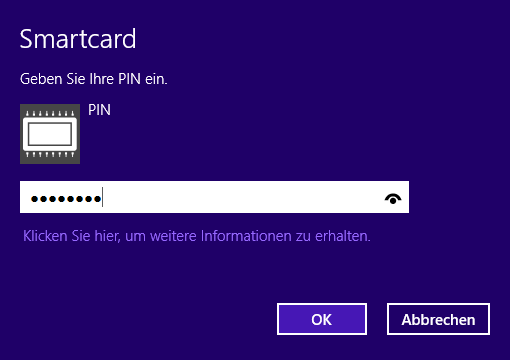

- Smartcard

- Das Laufwerk wurde entsperrt

- Alle Fenster schließen

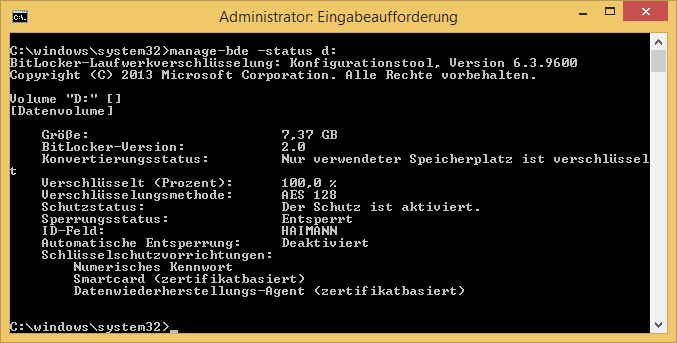

- Eingabeaufforderung (Administrator) starten

- Mit folgendem Befehl den Status der BitLocker-Verschlüsselung ermitteln

manage-bde -status d:

- Status der BitLocker-Verschlüsselung (Schlüsselschutzvorrichtung Smartcard im Vergleich zu TPM und PIN beachten)

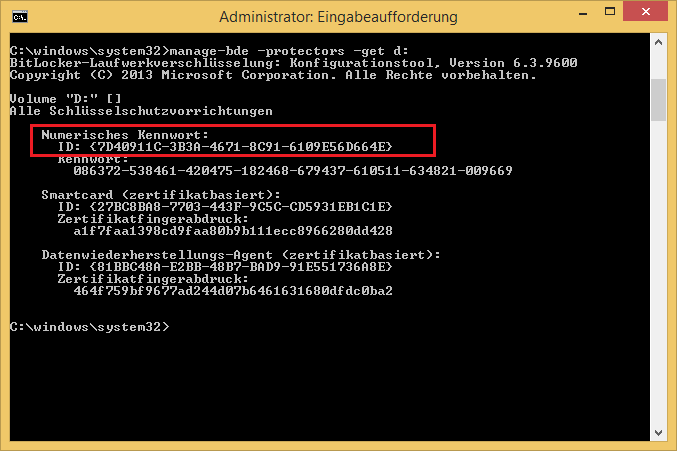

- Mit folgendem Befehl Details zu den Schlüsselschutzvorrichtungen von Laufwerk D: ermitteln

manage-bde -protectors -get d:

- Details zu den Schlüsselschutzvorrichtungen

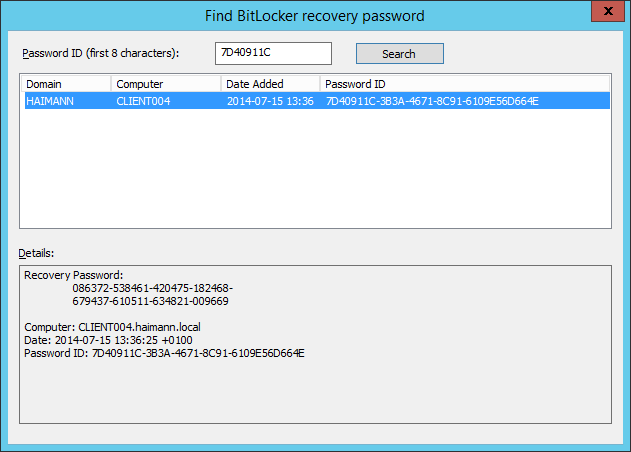

- Das BitLocker-Wiederherstellungskennwort in Active Directory (Teil 20a), sollte jemand seine PIN vergessen

Genauso funktioniert BitLocker To Go bei Verwendung eines Passworts für die Entsperrung (bis auf die Zertifikatsvorlage und das Anfordern des Zertifikats, das fällt zur Gänze weg). Wenn keine Smart Card zum Entsperren verwendet werden darf, kann in den Gruppenrichtlinieneinstellungen Configure use of passwords for removable data drives das Häkchen Require password for removable data drive aktiviert werden und Configure use of smart cards on removable data drives wird Disabled.

Genialer Artikel Dietmar!

Ich bin auch immer wieder mit Kunden im Gespräch die gerne den BitLocker mit eine 2FA nutzen möchten, aber den Aufwand einer vollständigen CA Installation scheuen. Duschen ohne Nass werden wäre der Wunsch, aber mit Deiner Step-by-Step Anleitung müssten selbst hartgesottene Security-Verweigerer ihre CA Templates korrekt konfigurieren und Zertifikate verteilen können.

Besonders gut finde ich auch, dass Du dem BitLocker Zertifikat ein eigenes Template erstellt hast und nicht so wie ich es bei anderen Installationen schon gesehen habe ein Multi-Funktions-Template nutzt, dass möglichst alle Funktionen wie Auth, Email-Security für S/MIME, digitale Signatur und Verschlüsselung abdecken soll.

Problematisch bei der virtuellen Smartcard sehe ich nur, dass man die virtuelle Smartcard ja nicht auf mehreren PCs nutzen kann, da sie ja über den TPM eines einzelnen Gerätes geschützt ist. Der BitLocker to Go den USB-Stick aber mit einem definierten Zertifikat das in einer vSmartcard liegt schützen wird. Was ist Dein Vorschlag für einen Benutzer der mehrere PCs (so wie ich 2 Notebooks) mit den selben BitLocker to Go Devices über Zertifikate nutzen möchte?

Sichere Grüße, Andreas

Hallo! Vielen Dank für’s Lesen und das positive Feedback! Leider habe ich dieses Szenario noch nicht probiert. Man kann aber mit „manage-bde -protectors d: -add -certificate“ eine zusätzliche Schlüsselschutzvorrichtung hinzufügen. Da würde ich das Zertifikat der zweiten vSC hinzufügen. Kann das aber jetzt leider nicht probieren. Kannst du mir bitte Bescheid geben, ob das funktioniert hat? Vielen Dank im Voraus!

Dietmar