In Teil 1 dieser Serie habe ich die Infrastruktur für mein Always On VPN-Lab vorgestellt. In diesem Teil werde ich die automatische Registrierung der Computer- und VPN Benutzerzertifikate mittels Gruppenrichtlinien konfigurieren, die empfohlenen AD-Gruppen und Zertifikatsvorlagen erstellen.

Computer- und Benutzerzertifikate mittels GPOs automatisch ausrollen

- Als Administrator an DC01 anmelden

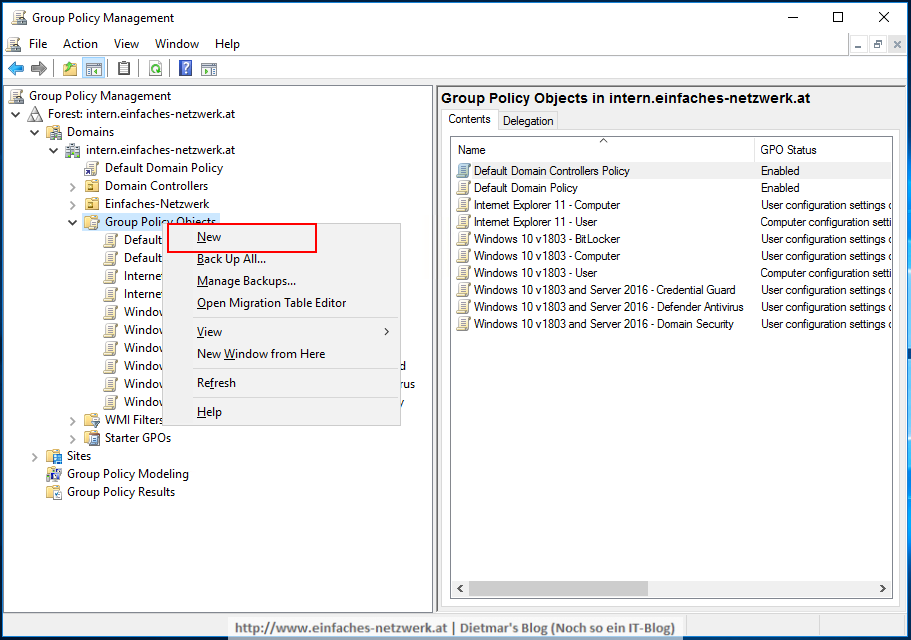

- Server Manager > Tools > Group Policy Management starten

- Group Policy Management\Forest\Domains\intern.einfaches-netzwerk.at erweitern

- Group Policy Objects rechts anklicken > New

- New GPO

- Name: Autoregistrierung Computerzertifikat > OK

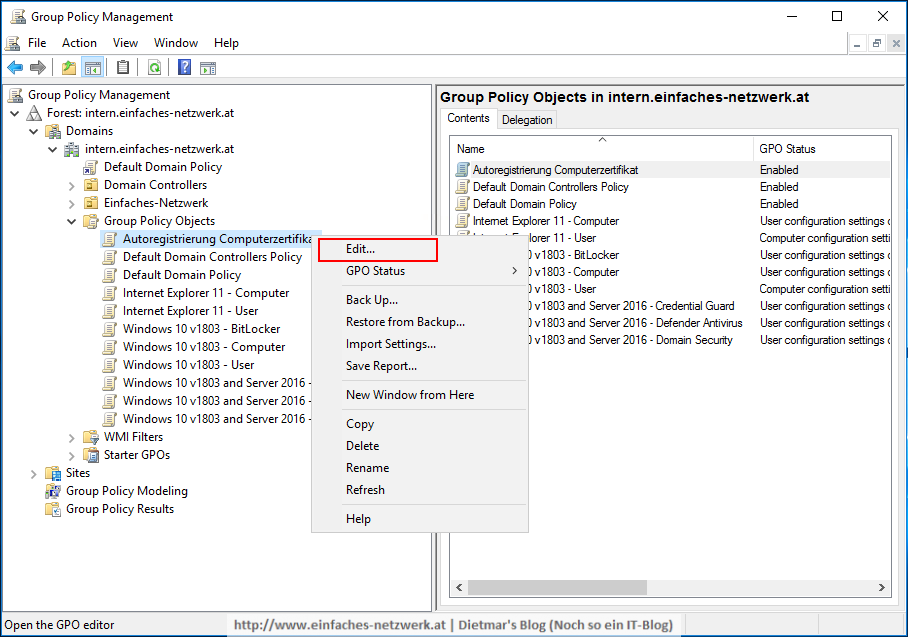

- Autoregistrierung Computerzertifikat rechts anklicken > Edit…

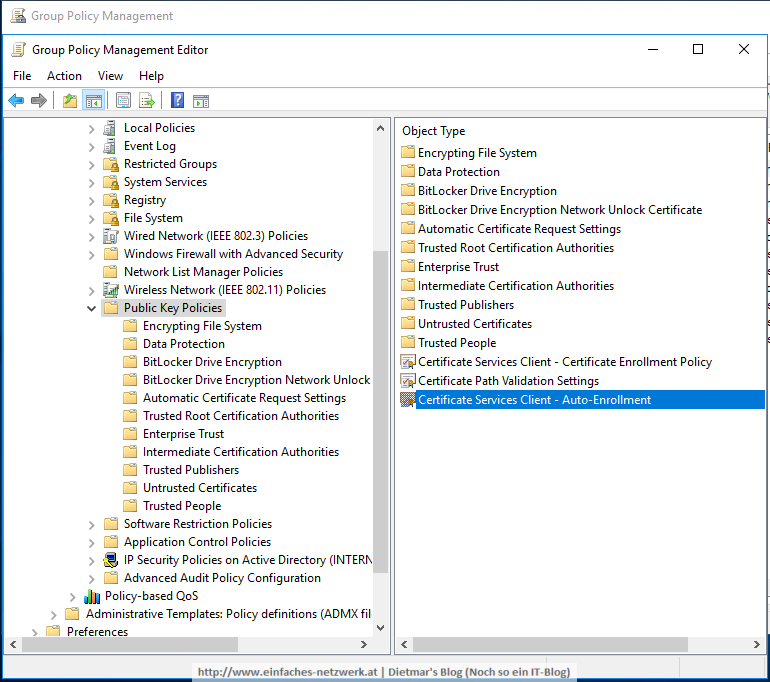

- Group Policy Management Editor

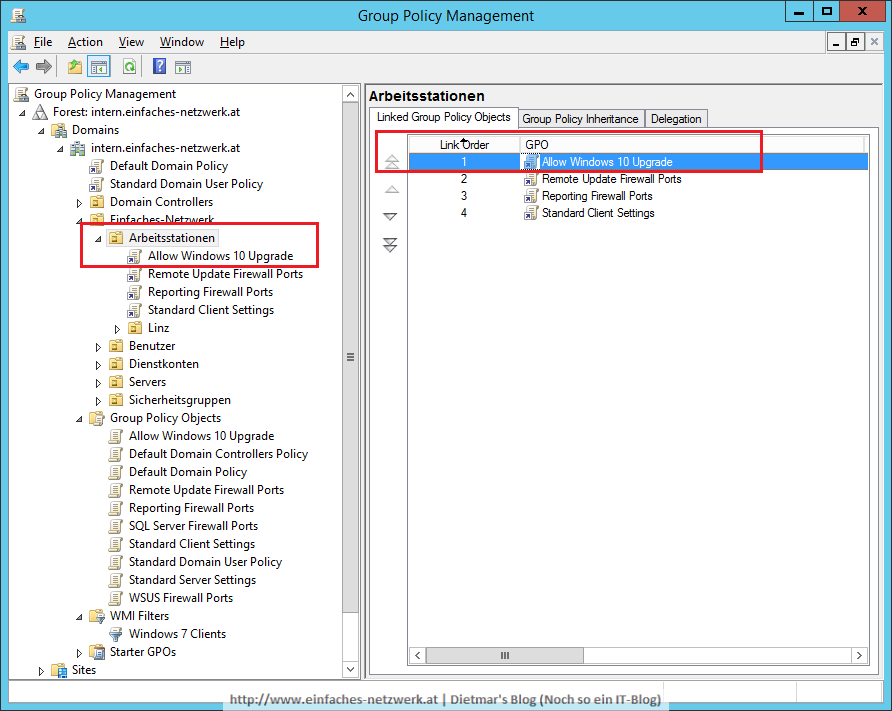

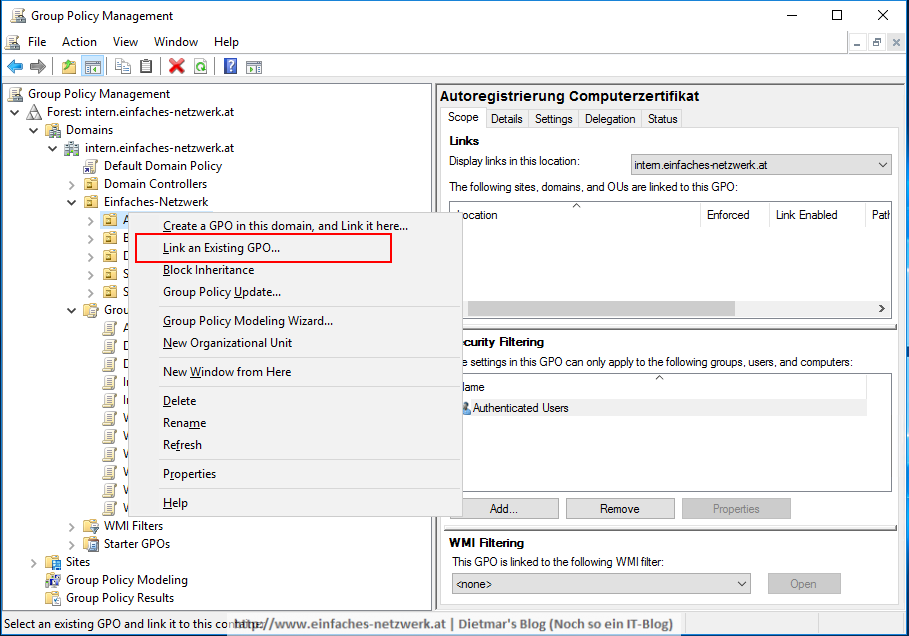

- Die OU Einfaches-Netzwerk\Arbeitsstationen rechts anklicken > Link an Existing GPO…

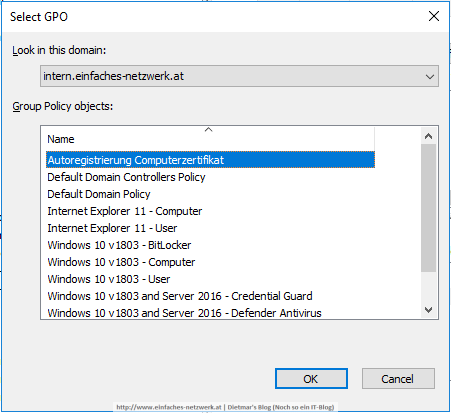

- Select GPO

- Autoregistrierung Computerzertifikat markieren

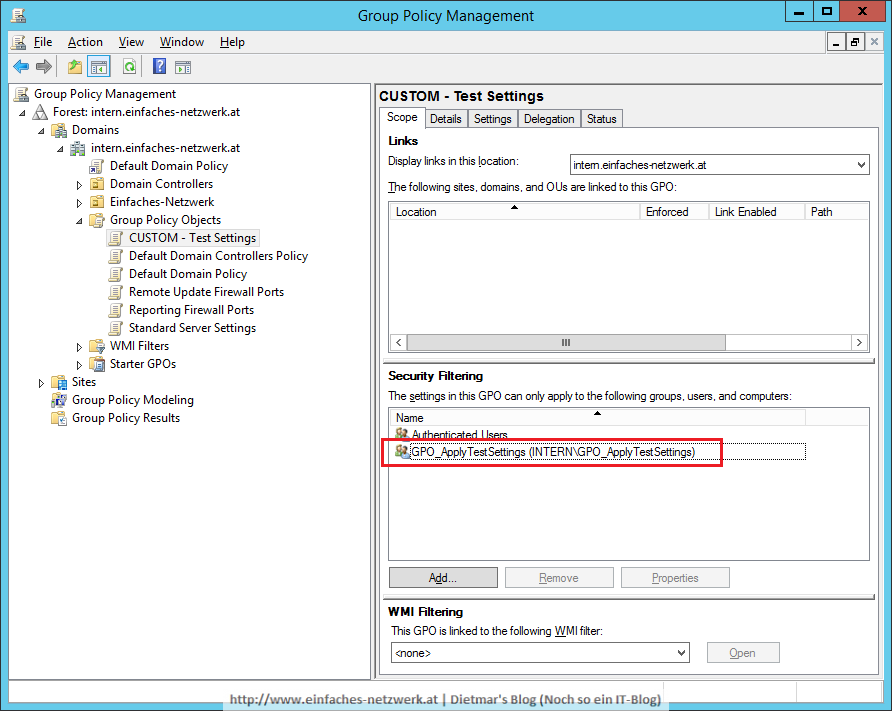

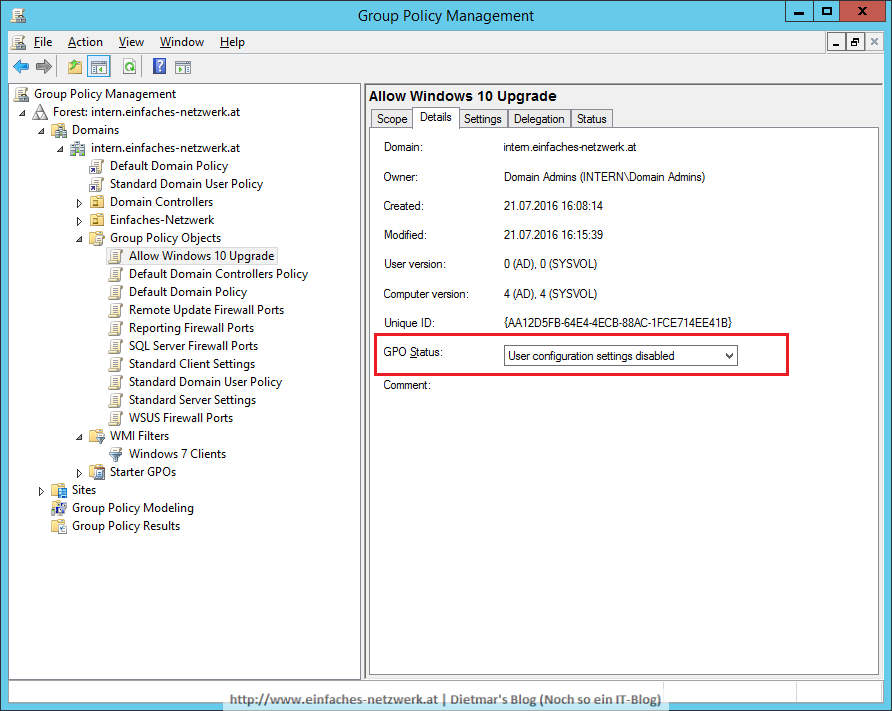

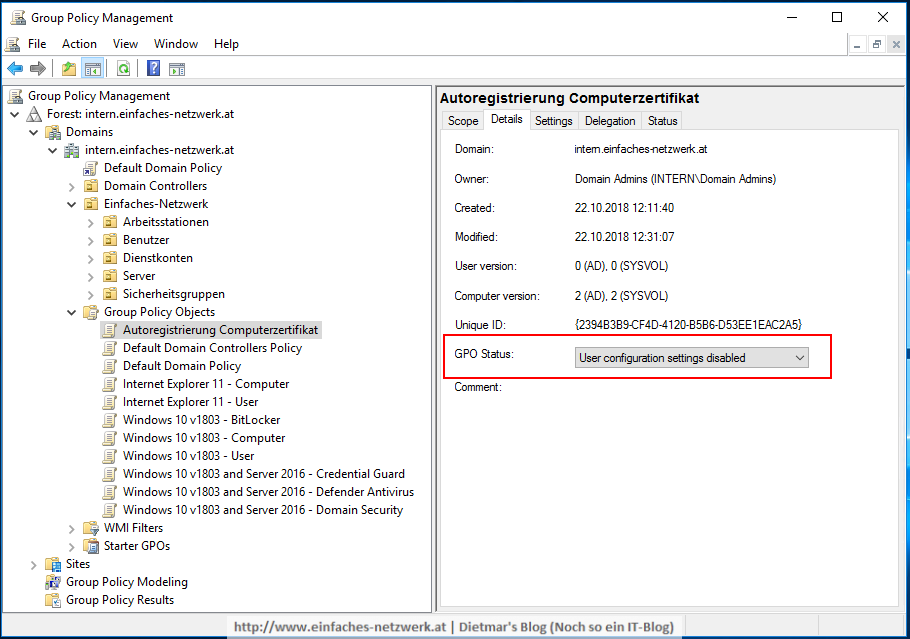

- Im Detailbereich auf den Reiter Details wechseln

- GPO Status: User configuration settings disabled

- Group Policy Objects rechts anklicken > New

- New GPO

- Name: Autoregistrierung VPN Benutzerzertifikat > OK

- Autoregistrierung VPN Benutzerzertifikat rechts anklicken > Edit…

- Group Policy Management Editor

- User Configuration\Policies\Windows Settings\Security Settings\Public Key Policies erweitern

- Certificate Services Client – Auto-Enrollment doppelklicken

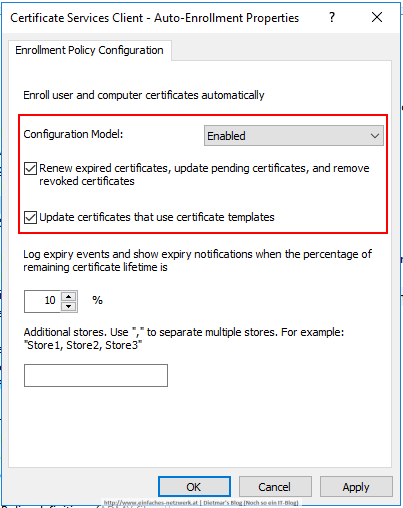

- Certificate Services Client – Auto-Enrollment Properties

- Configuration Model: Enabled

- Renew expired certificates… > aktivieren

- Update certificates… > aktivieren > OK

- Fenster schließen

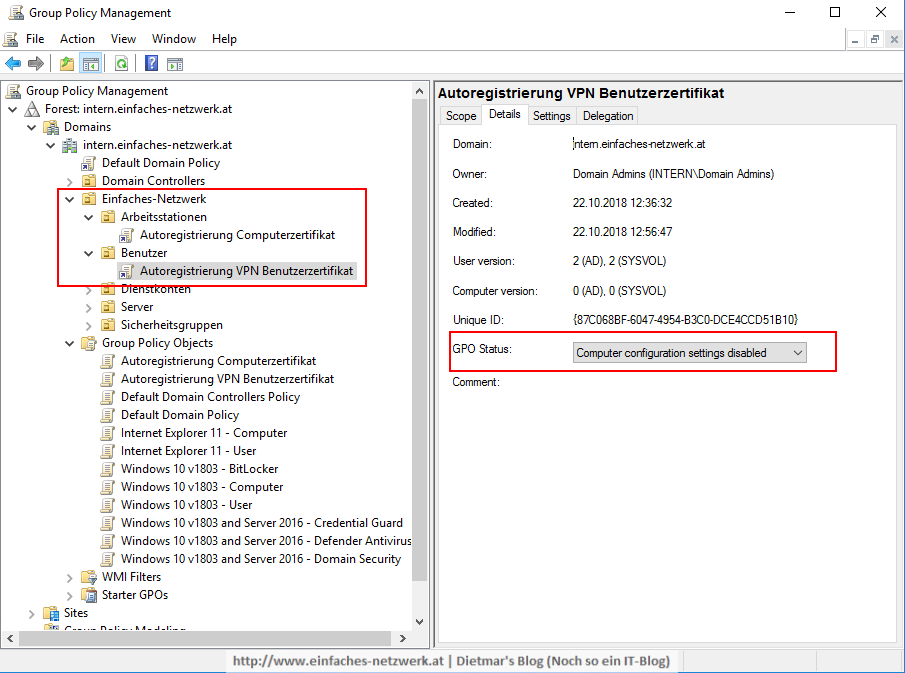

- Dieses Gruppenrichtlinienobjekt mit der OU Benutzer verknüpfen

- GPO Status: Computer configuration settings disabled

- Group Policy Management schließen