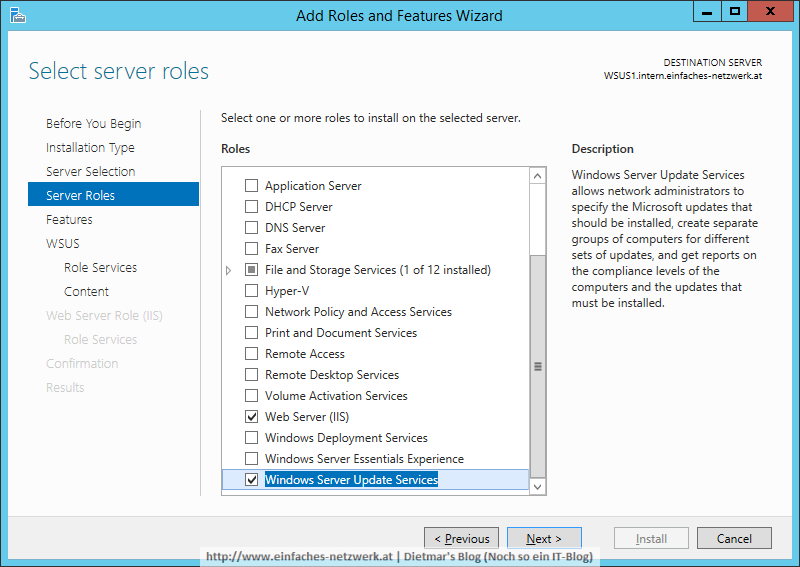

Nach der Installation muss ich die Windows Server Update Services konfigurieren. Den Anfang mache ich mit der Verwendung von SSL. Damit wird sichergestellt, dass sich die Clients zum konfigurierten Server verbinden und die Kommunikation verschlüsselt ist. Danach erstelle ich Computergruppen und Automatic Approval Rules. Die Zuweisung der Clients und Server zu den Gruppen und die Verwendung des internen WSUS erfolgt mittels Gruppenrichtlinien.

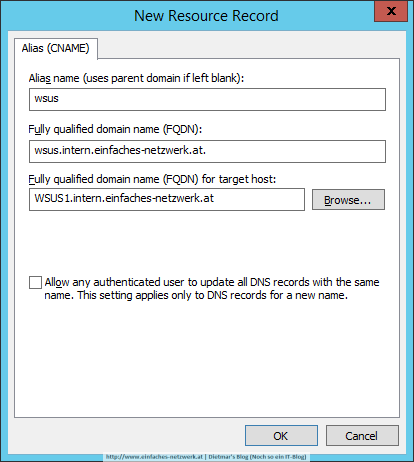

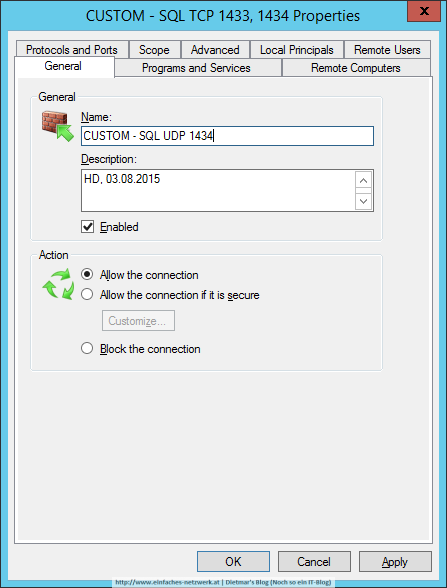

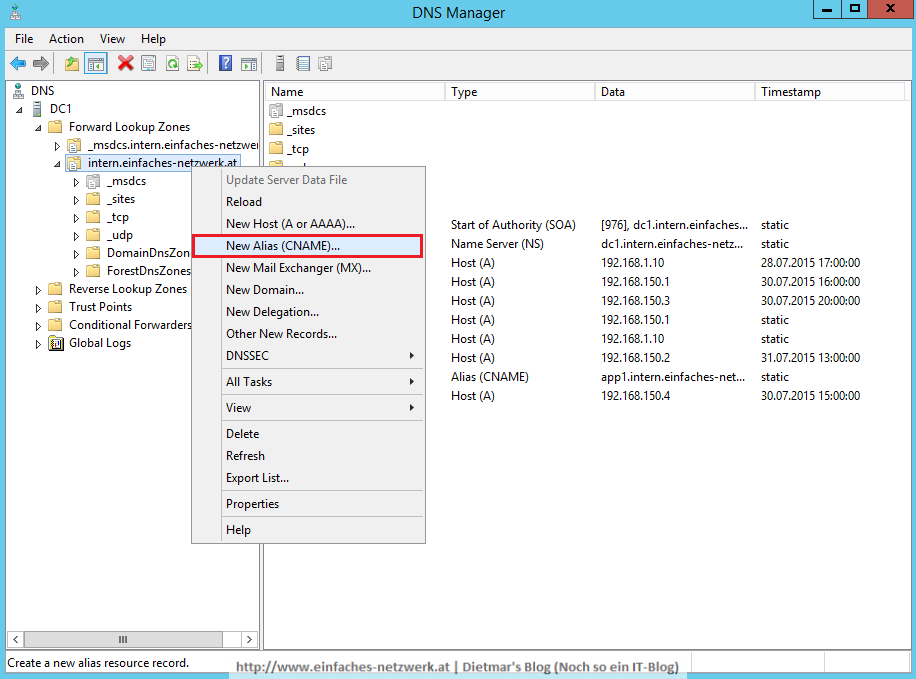

DNS-Alias für wsus.intern.einfaches-netzwerk.at erstellen

- Als Administrator an DC1 anmelden

- Server Manager > Tools > DNS

- DC1\Forward Lookup Zones\intern.einfaches-netzwerk.at rechts anklicken > New Alias (CNAME)…

- New Resource Record

- Alle Fenster schließen

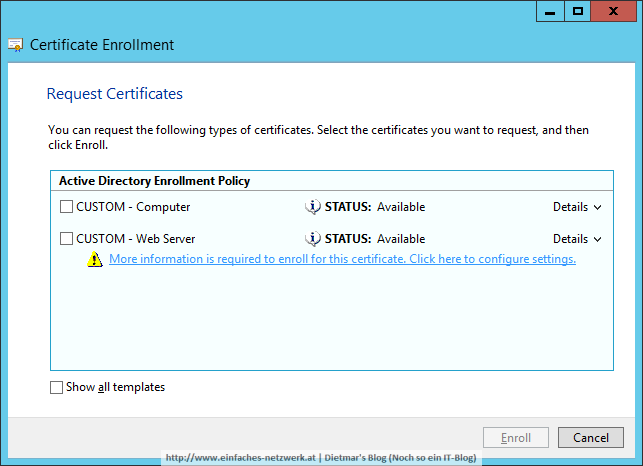

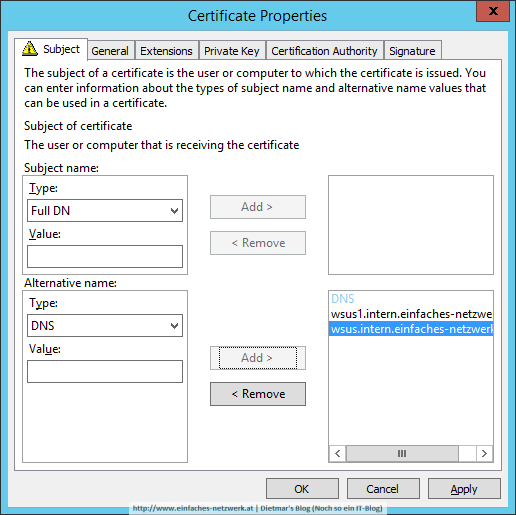

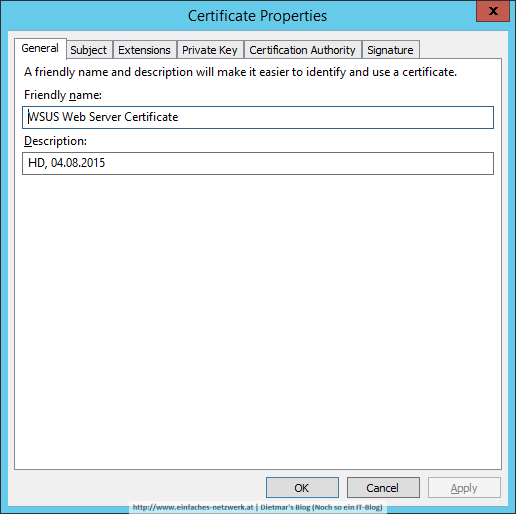

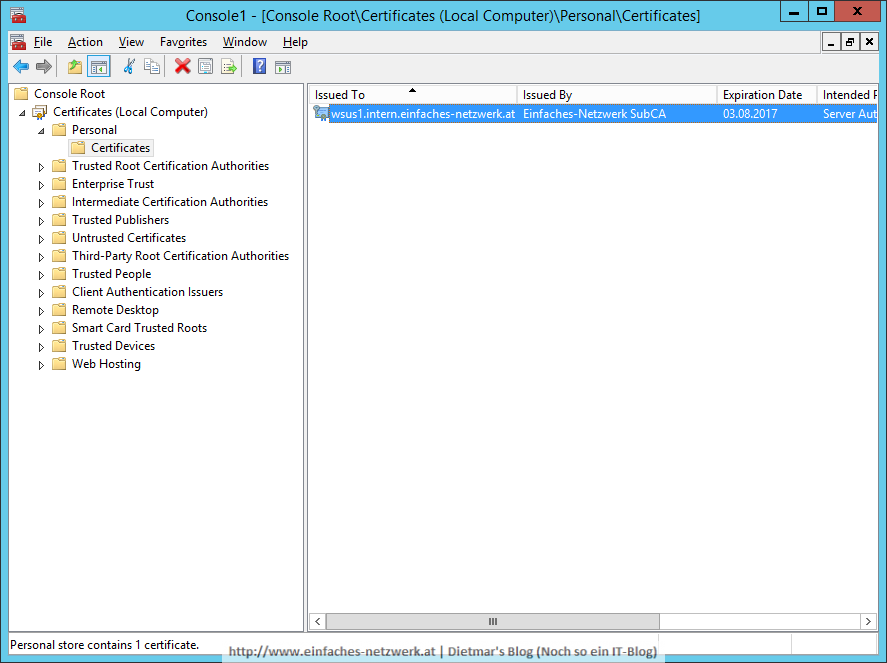

Web Server-Zertifikat anfordern

- Als Administrator an WSUS1 anmelden

- MMC (Admin) starten

- Das Snap-in Certificates für Computer account importieren

- Certificates erweitern

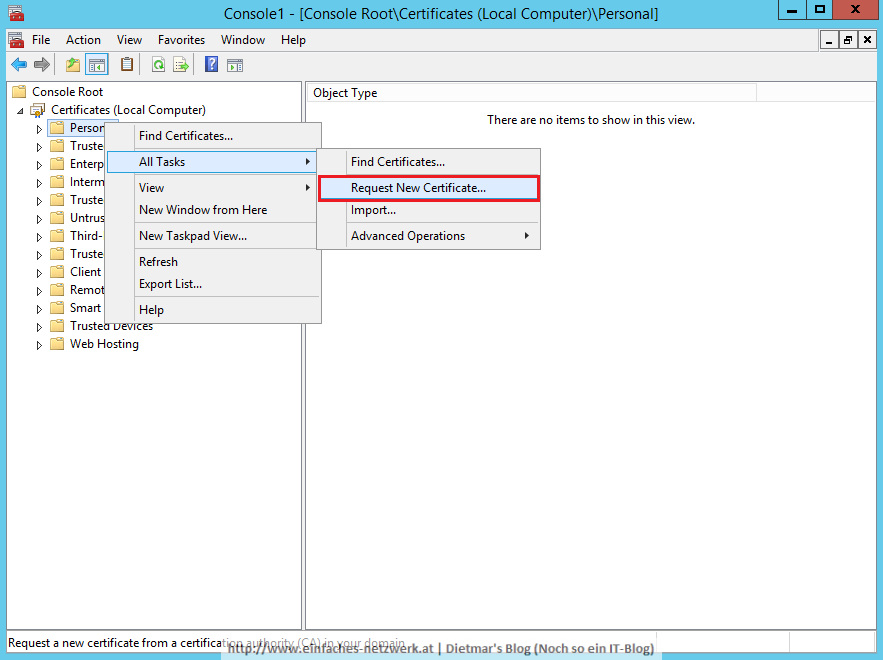

- Personal rechts anklicken > All Tasks > Request New Certificate…

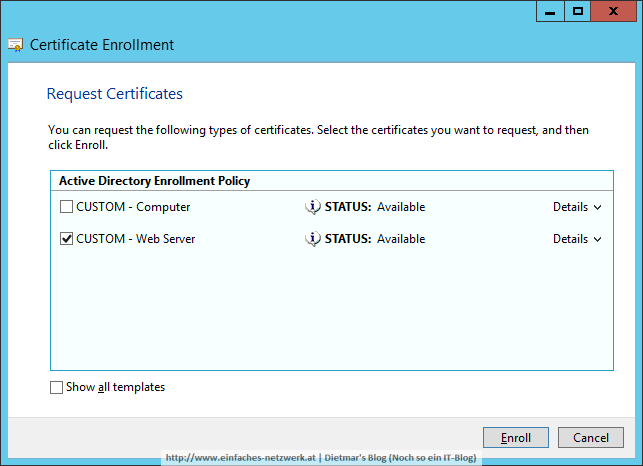

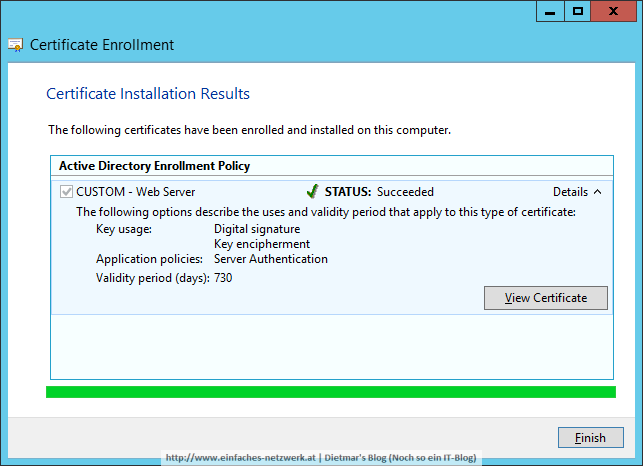

- Certificate Enrollment

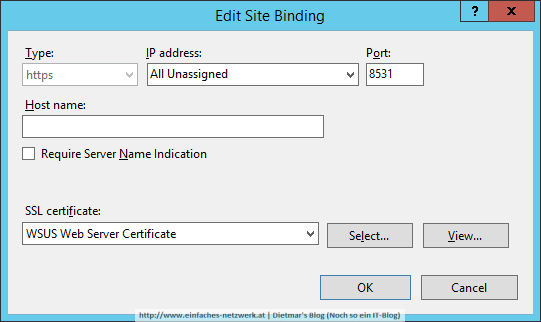

WSUS für die Verwendung von SSL konfigurieren

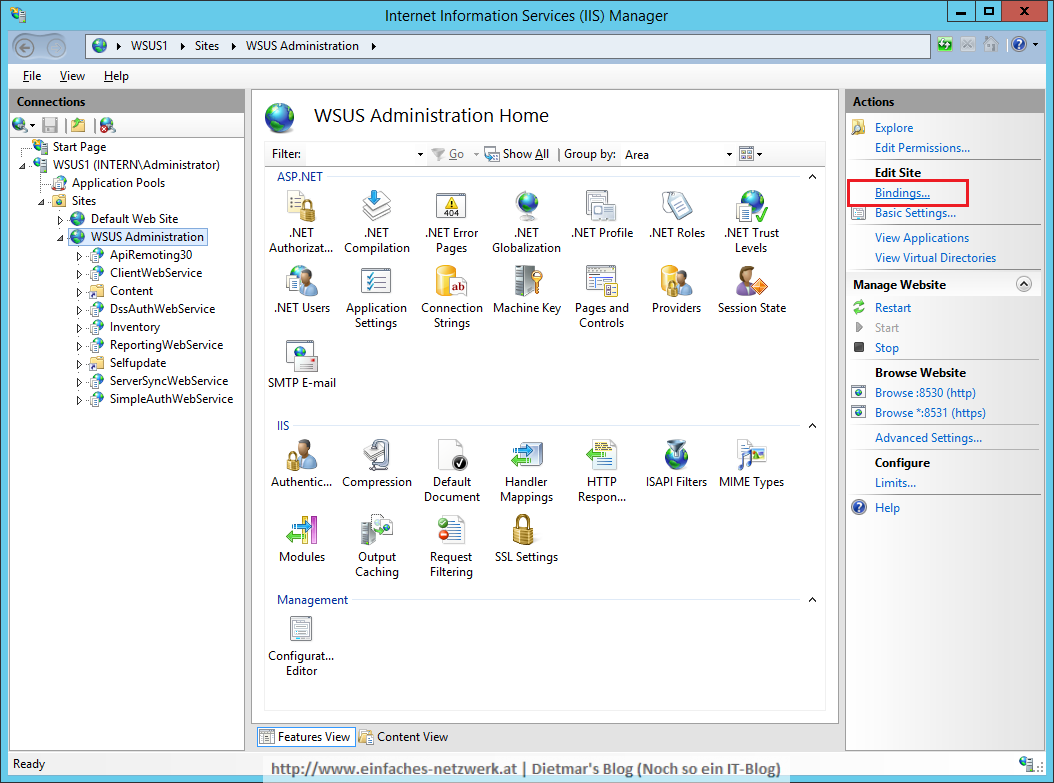

- Server Manager > Tools > IIS Manager

- WSUS1\Sites\WSUS Administration erweitern

- Auf der rechten Seite auf Bindings… klicken

- https markieren > Edit…

- Edit Site Binding

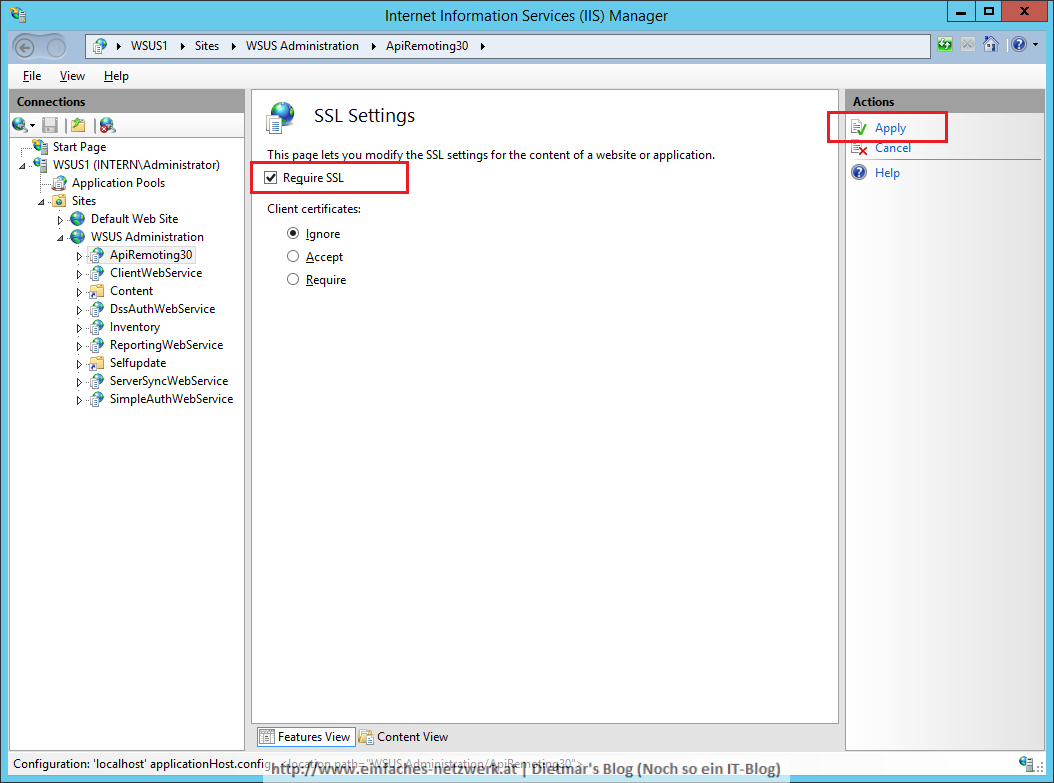

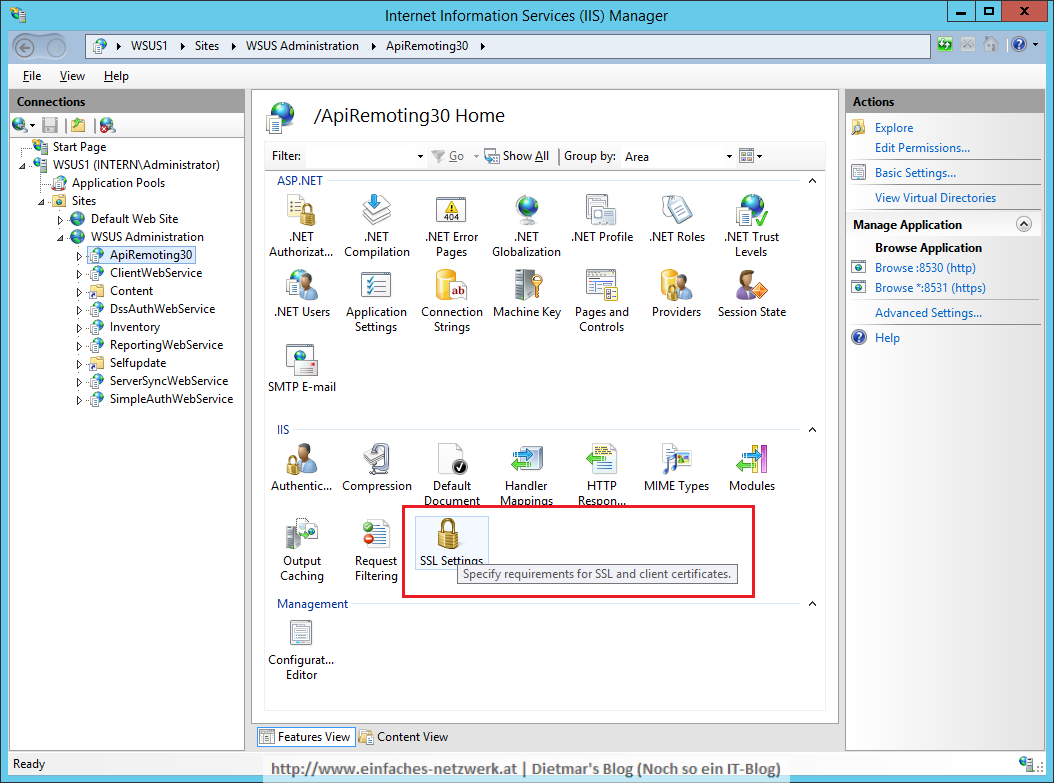

- Auf der linken Seite unter WSUS Administration ApiRemoting30 markieren

- Im mittleren Bereich SSL Settings doppelklicken

- SSL Settings

- Für folgende Sites unter WSUS Administration wiederholen:

- ClientWebService

- DssAuthWebService

- ServerSyncWebService

- SimpleAuthWebService

- Alle Fenster schließen

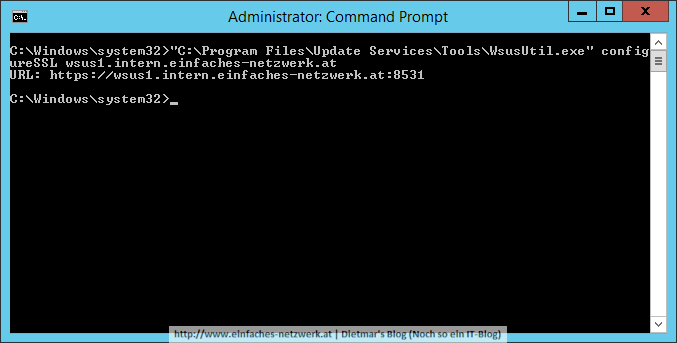

- Command Prompt (Admin) starten

- Mit folgendem Befehl SSL für WSUS aktivieren

"C:\Program Files\Update Services\Tools\WsusUtil.exe" configureSSL wsus1.intern.einfaches-netzwerk.at

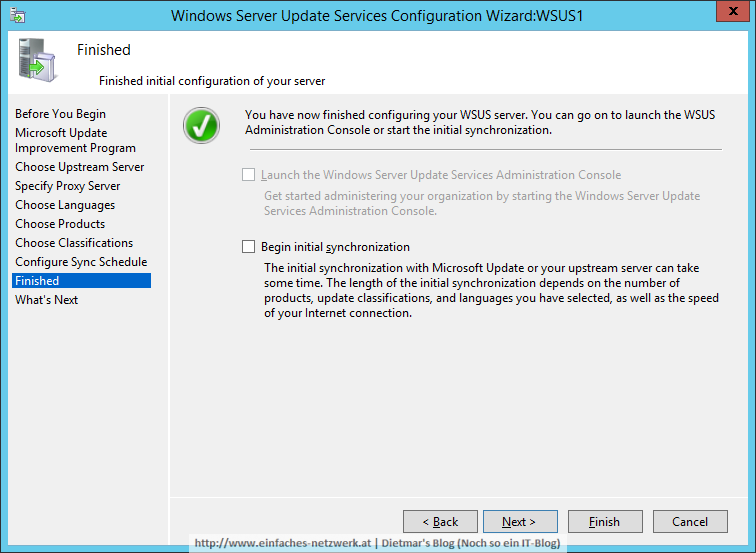

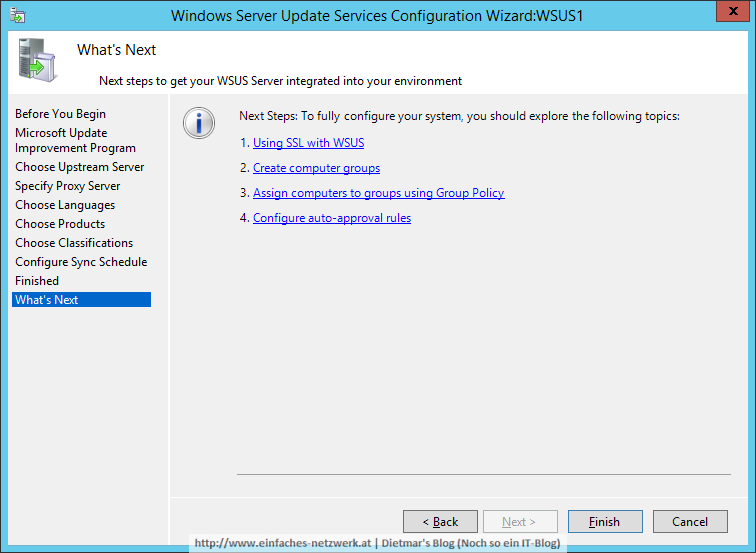

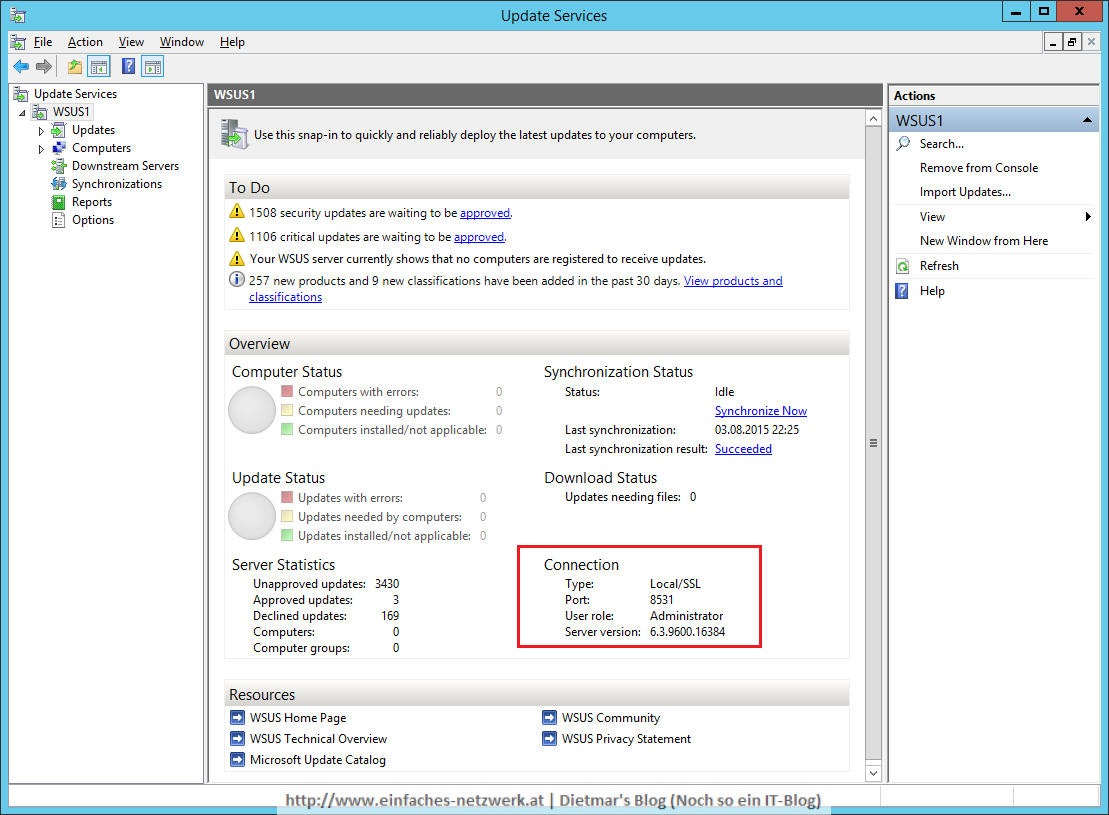

- Server Manager > Tools > Windows Server Update Services

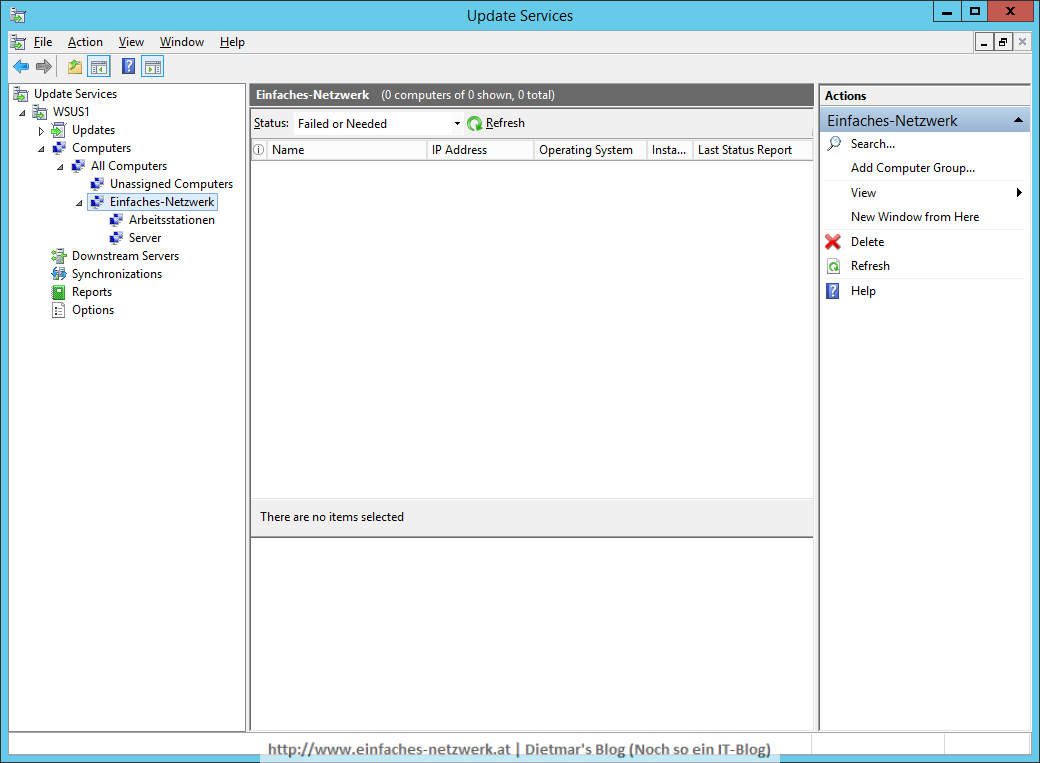

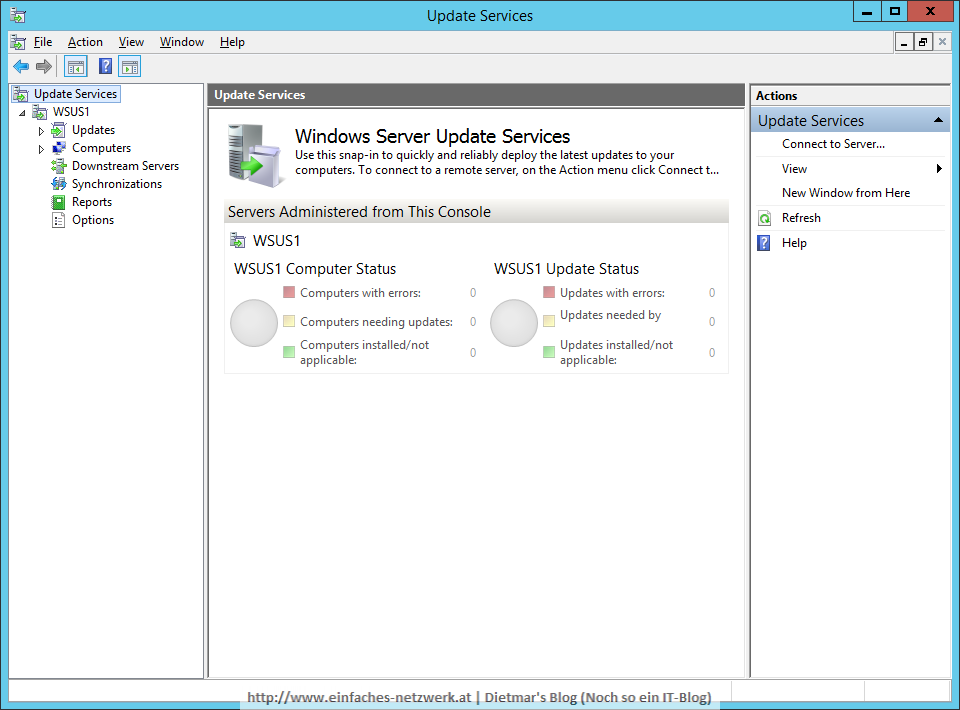

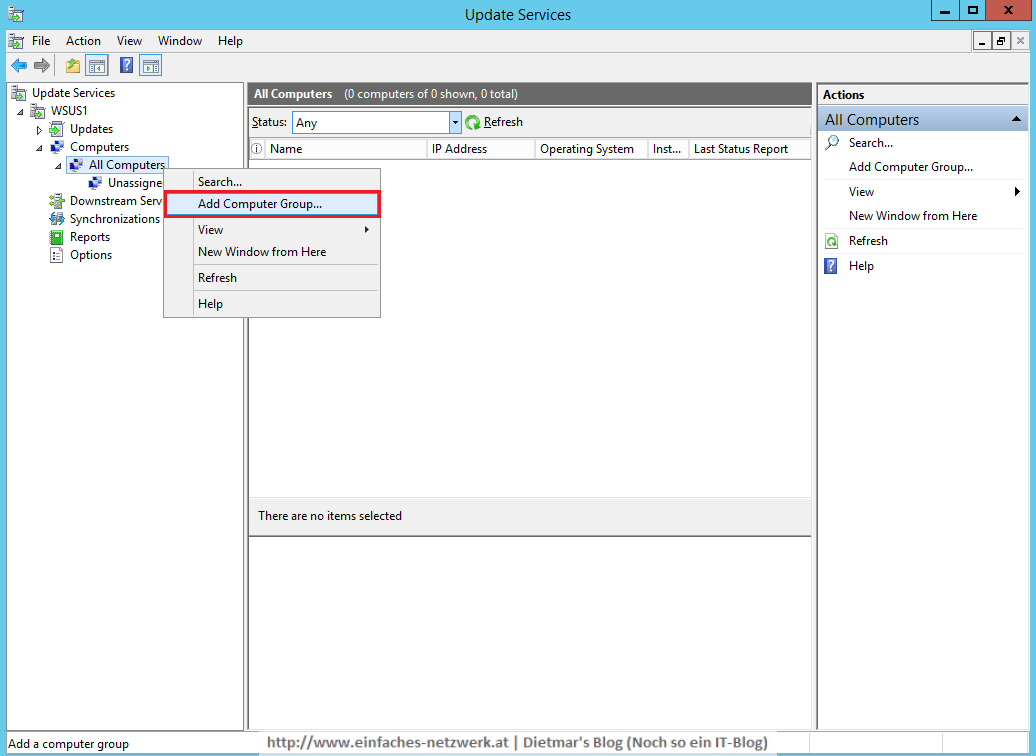

Computergruppen in WSUS konfigurieren

- In der Update Services-Konsole auf der linken Seite auf Computers klicken

- All Computers rechts anklicken > Add Computer Group…

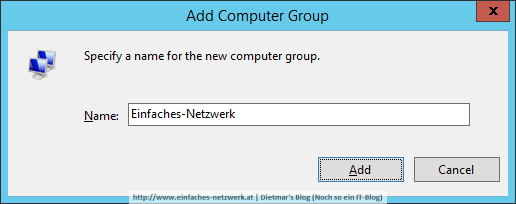

- Add Computer Group

- Folgende Gruppen zur Gruppe Einfaches-Netzwerk hinzufügen

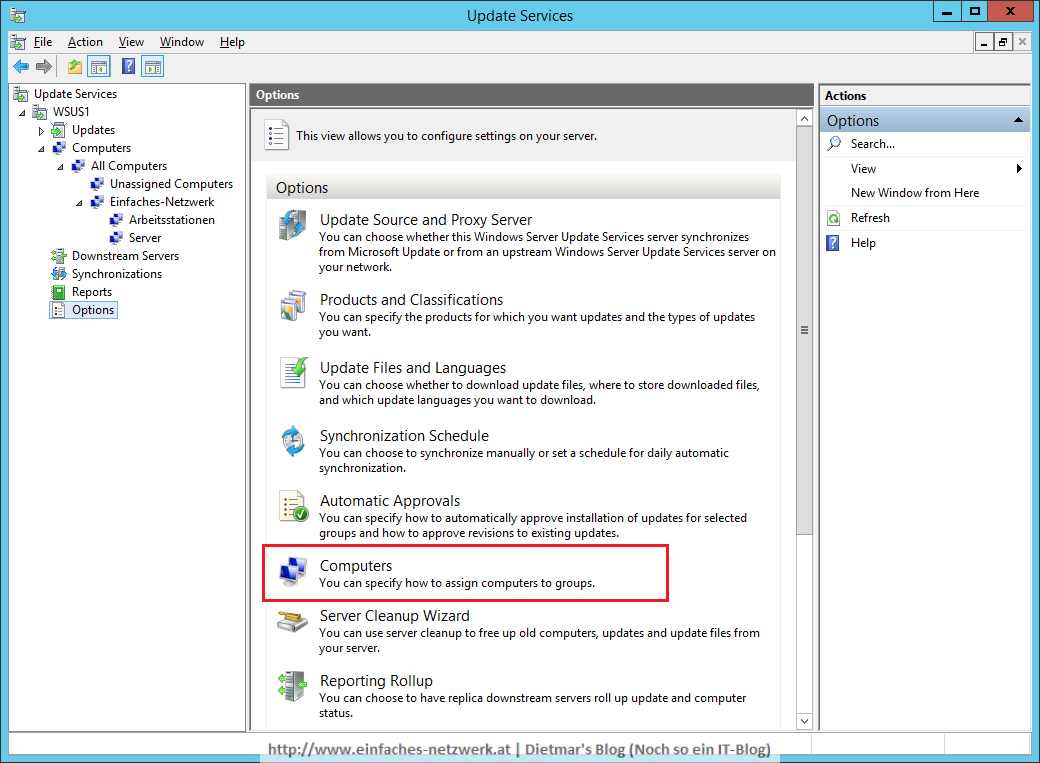

- Auf der linken Seite auf Options klicken

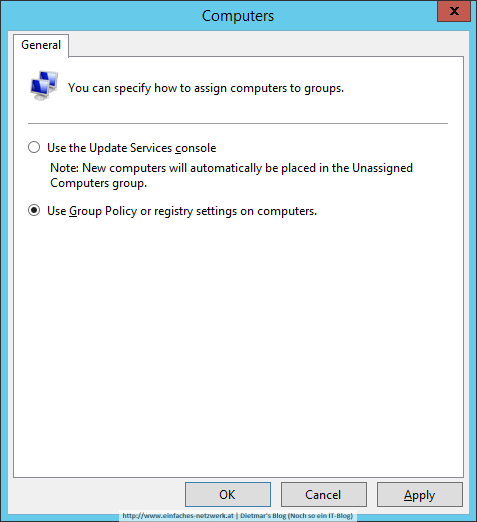

- Im mittleren Bereich auf Computers klicken

- Computers

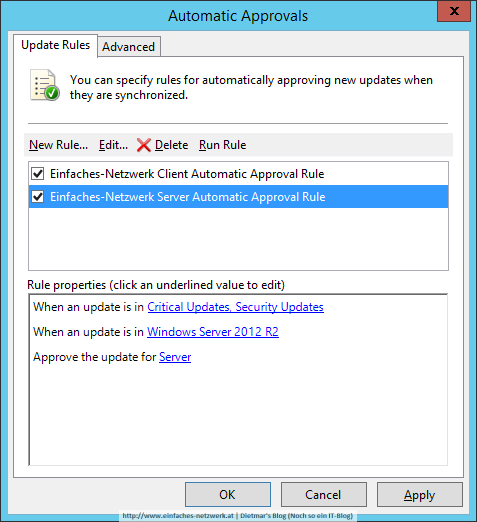

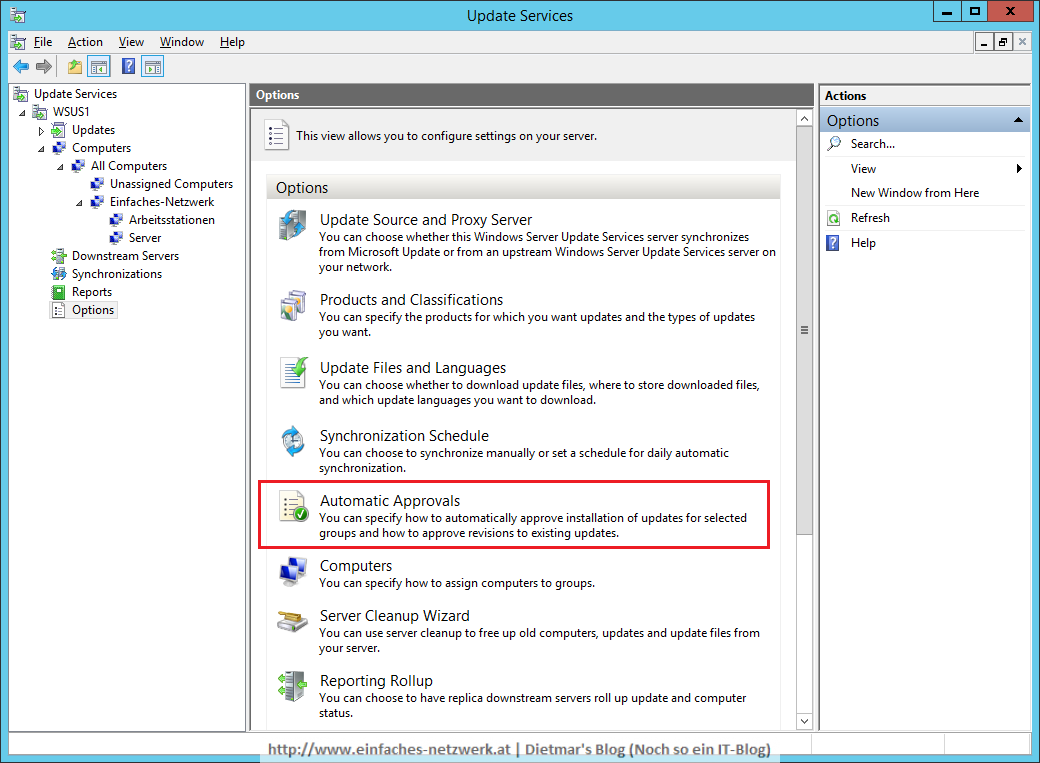

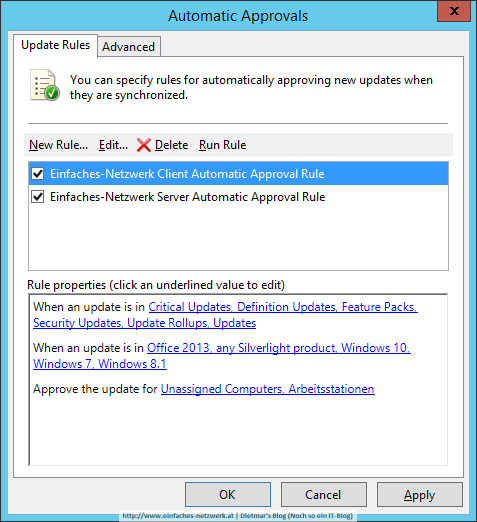

Automatic Approvals in WSUS konfigurieren

- In der Update Services-Konsole auf der linken Seite auf Options klicken

- Im mittleren Bereich auf Automatic Approvals klicken

- Automatic Approvals

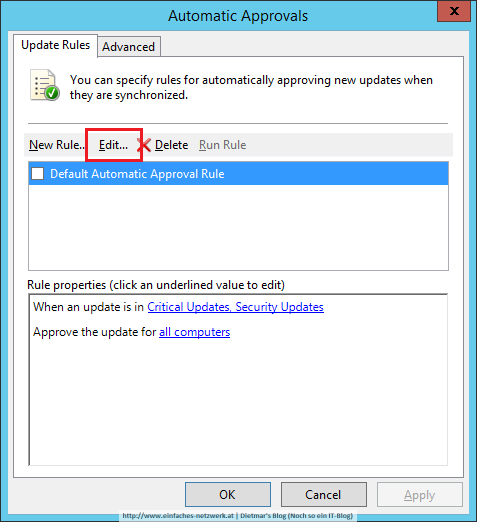

- Default Automatic Approval Rule markieren > Edit…

- Edit Rule

- Step 1: Select properties

- When an update is in a specific classification

- When an update is in a specific product

- Step 2: Edit the properties

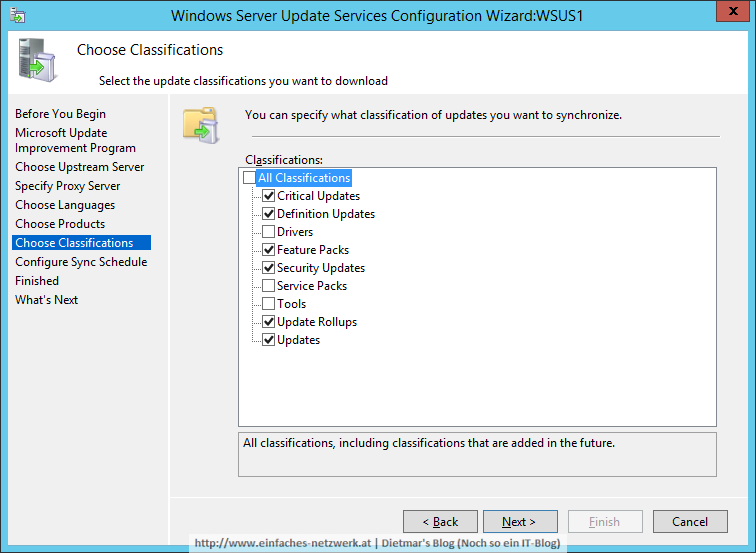

- When an update is in Critical Updates, Definition Updates, Feature Packs, Security Updates, Update Rollups, Updates

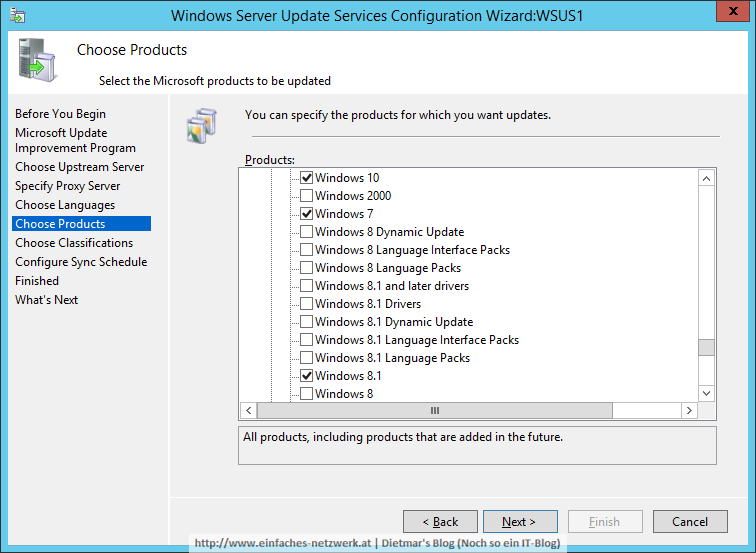

- When an update is in Office 2013, Silverlight, Windows 10, Windows 7, Windows 8.1

- Approve the update for Unassigned Computers, Arbeitsstationen

- Step 3: Specify a name: Einfaches-Netzwerk Client Automatic Approval Rule

- Step 1: Select properties

- Eine weitere Regel erstellen

- Fenster mit OK schließen

- Default Automatic Approval Rule markieren > Edit…

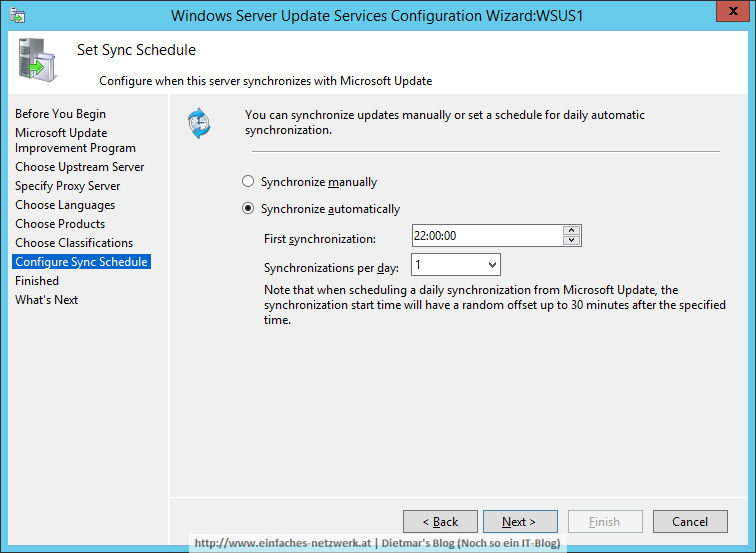

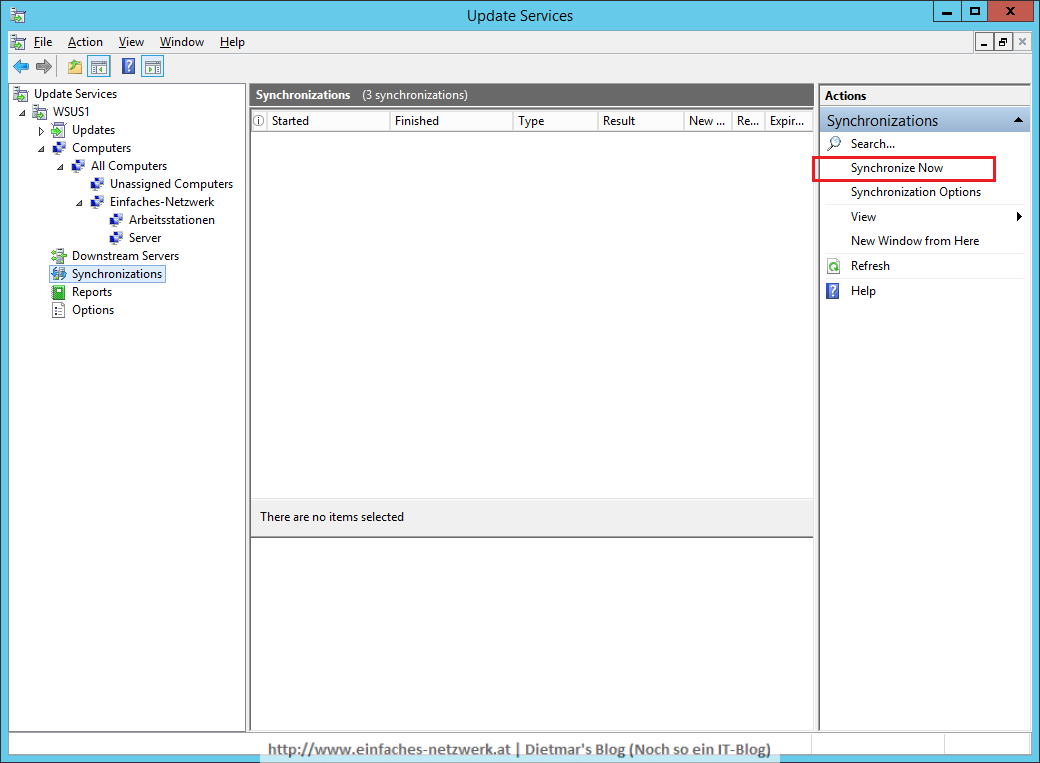

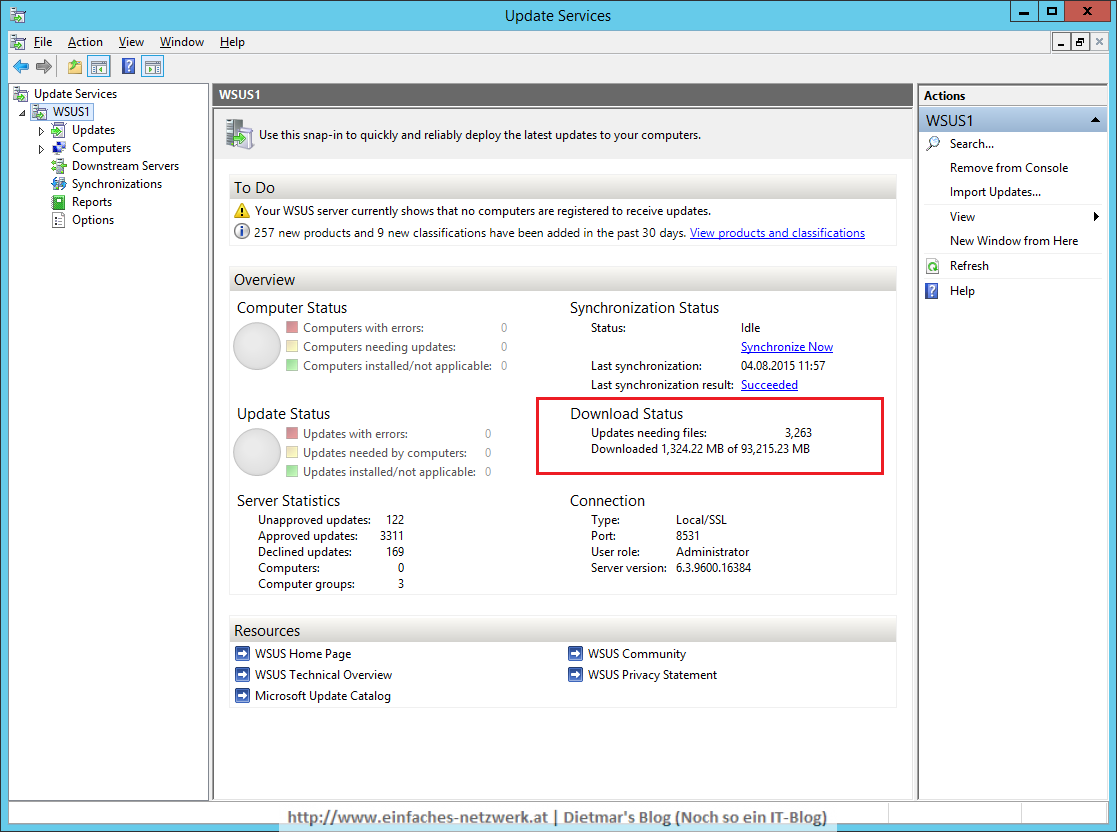

- Auf der linken Seite Synchronizations markieren

- Auf der rechten Seite auf Synchronize Now klicken

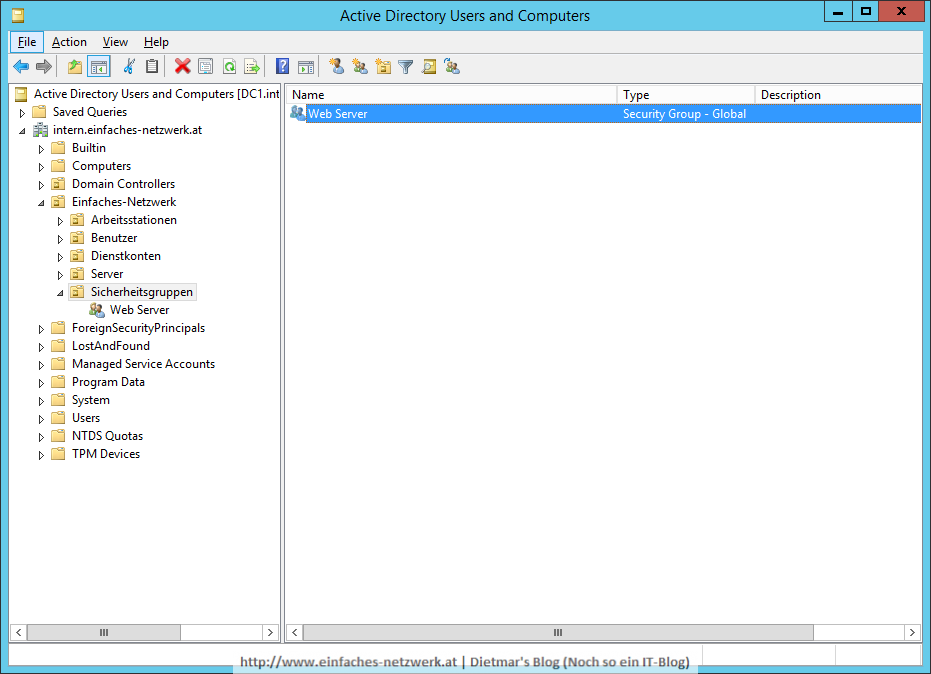

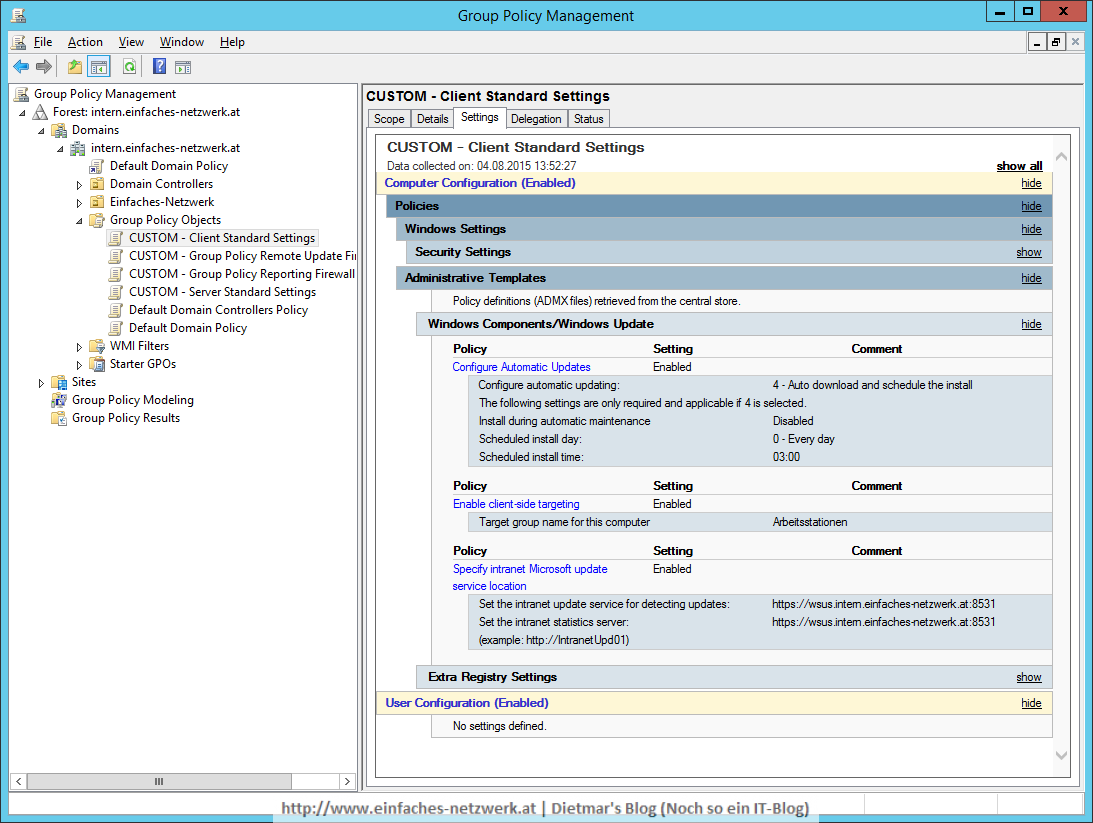

Gruppenrichtlinien für die Verwendung von WSUS für Clients und Server konfigurieren

Grundlagen für Gruppenrichtlinien siehe Teil 2ff.

- Als Administrator an DC1 anmelden

- Server Manager > Tools > Group Policy Management

- Das GPO CUSTOM – Client Standard Settings zum Bearbeiten öffnen

- Computer Configuration\Policies\Administrative Templates\Windows Components\Windows Update erweitern

- Folgende Einstellungen konfigurieren

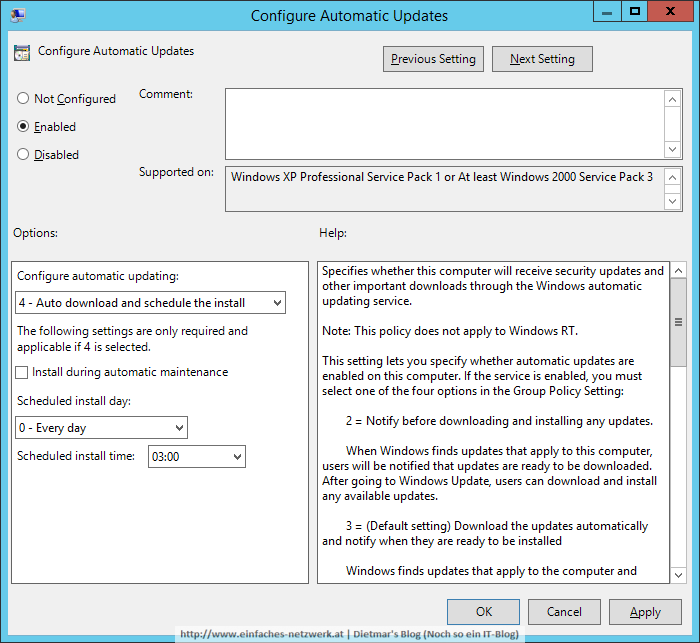

- Configure Automatic Updates > Enabled

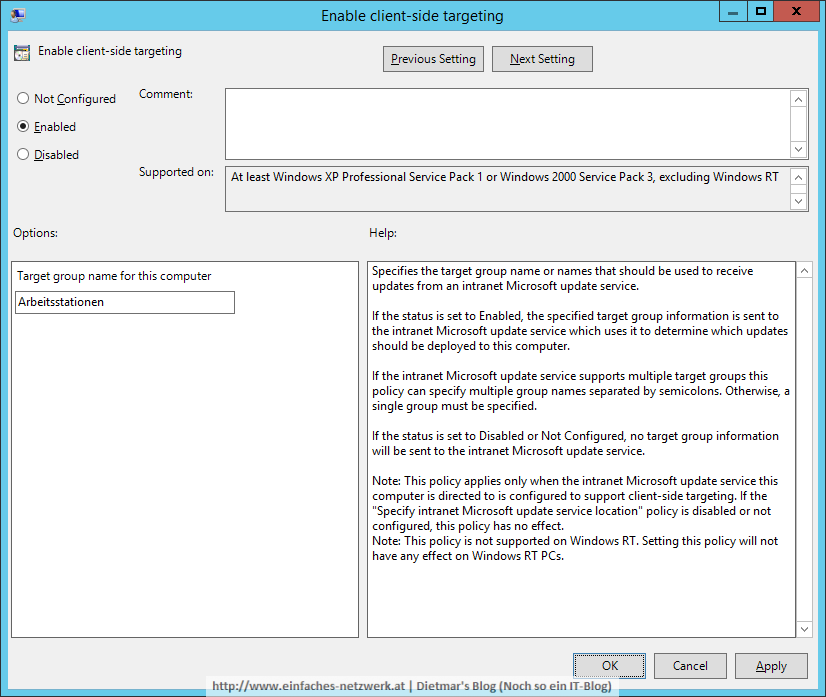

- Enable client-side targeting > Enabled

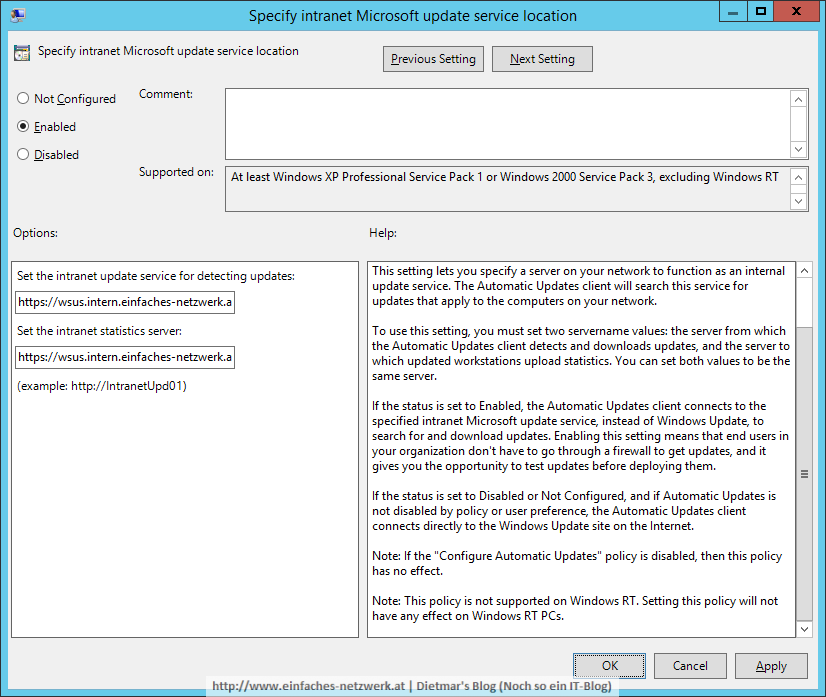

- Specify intranet Microsoft update service location > Enabled

- Fenster schließen

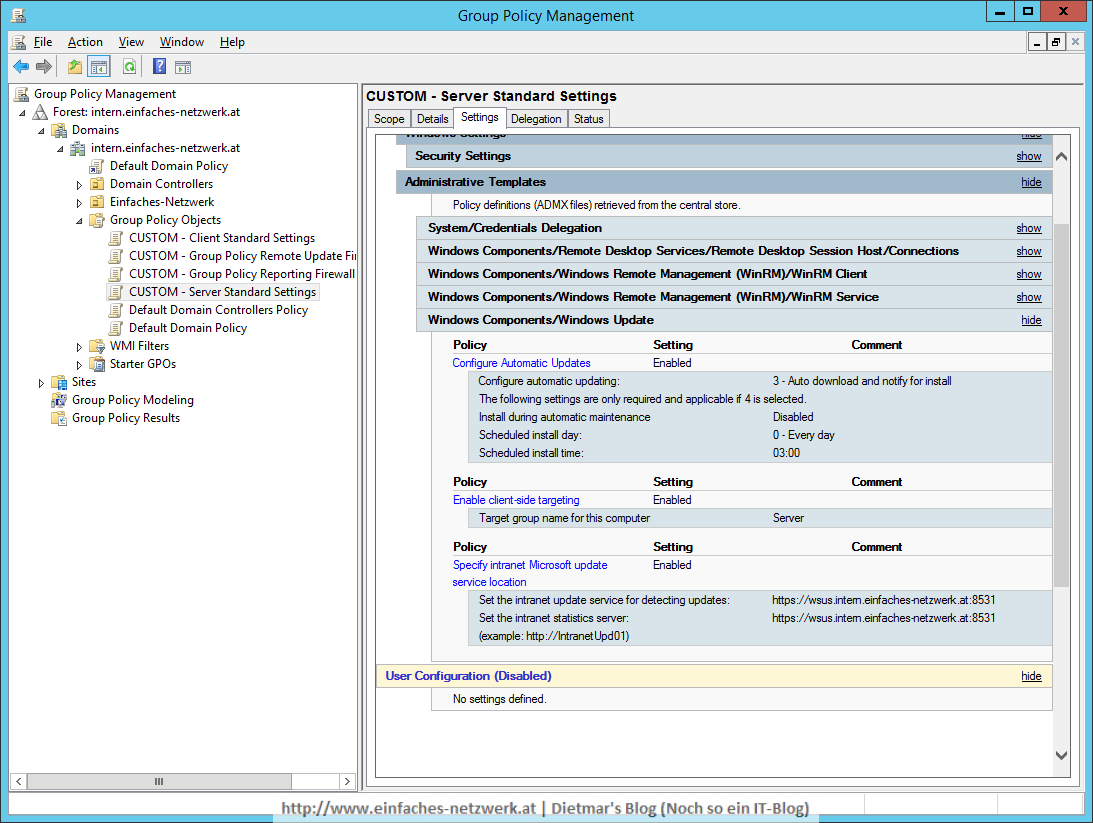

- Das GPO CUSTOM – Server Standard Settings zum Bearbeiten öffnen

- Computer Configuration\Policies\Administrative Templates\Windows Components\Windows Update erweitern

- Folgende Einstellungen konfigurieren

- Configure Automatic Updates > Enabled

- Configure automatic updating: 3 – Auto download and notify for install

- Enable client-side targeting > Enabled

- Target group name for this computer: Server

- Specify intranet Microsoft update service location > Enabled

- Set intranet update service for detecting updates: https://wsus.intern.einfaches-netzwerk.at:8531

- Set the intranet statistics server: https://wsus.intern.einfaches-netzwerk.at:8531

- Configure Automatic Updates > Enabled

- Fenster schließen