In dieser Kurzmitteilung möchte ich demonstrieren, wie wir mit einer ConfigMgr-Task Sequence Infineon TPM Security Updates für HP-Geräte installieren. Eine Übersicht der Updates gibt es hier: HPSBHF03568 rev. 11 – Infineon TPM Security Update.

Vorbereitung

Die einzelnen Schritte

- BitLocker anhalten

- manage-bde -protectors c: -disable -rebootcount 0

- BIOS-Passwort temp. leeren

- BiosConfigUtility64.exe /nspwdfile:““ /cspwdfile:“password.bin“ /log

- OSManagedAuthLevel > 4

- reg add HKLM\SOFTWARE\Policies\Microsoft\TPM /f /v OSManagedAuthLevel /t REG_DWORD /d 4

- TPM Chip löschen

- powershell.exe -command “ & {(Get-WmiObject -Namespace root\CIMV2\Security\MicrosoftTpm -Class Win32_TPM).SetPhysicalPresenceRequest(14)}“

- Computer neu starten

- shutdown -r -t 0

- Update installieren

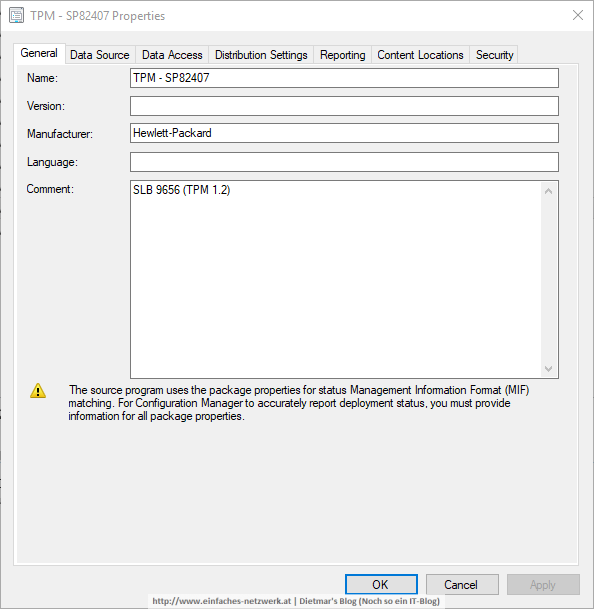

- SLB 9656 (TPM 1.2) > SP82407

- IFXTPMUpdate_TPM12_v0434.com /update /logfile:C:\Temp\TPMUpdate.log

- SLB 9660 (TPM 1.2) > SP82133

- IFXTPMUpdate_TPM12_v0443.com /update /logfile:C:\Temp\TPMUpdate.log

- SLB 9670 (TPM 1.2) > SP87753

- TPMConfig64.exe -s -a1.2 -xVTx

- SLB 9665 (TPM 2.0), SLB 9670 (TPM 2.0) > SP87753

- TPMConfig64.exe -s -a2.0 -xVTx

- SLB 9656 (TPM 1.2) > SP82407

- Computer neu starten

- shutdown -r -t 0

- OSManagedAuthLevel > 2

- reg add HKLM\SOFTWARE\Policies\Microsoft\TPM /f /v OSManagedAuthLevel /t REG_DWORD /d 2

- TPM Chip löschen

- powershell.exe -command “ & {(Get-WmiObject -Namespace root\CIMV2\Security\MicrosoftTpm -Class Win32_TPM).SetPhysicalPresenceRequest(14)}“

- Computer neu starten

- shutdown -r -t 0

- TPM Chip initialisieren

- powershell.exe -command „& {Initialize-Tpm}“

- BIOS-Passwort setzen

- BiosConfigUtility64.exe /nspwdfile:“password.bin“ /cspwdfile:““ /log

- BitLocker aktivieren

- manage-bde -protectors c: -enable