Inhaltsverzeichnis

In Teil 1 dieser Serie habe ich die Infrastruktur für mein Always On VPN-Lab vorgestellt. Anschließend habe ich in Teil 2 die automatische Registrierung der Computer- und VPN Benutzerzertifikate mittels Gruppenrichtlinien konfiguriert, die empfohlenen AD-Gruppen und Zertifikatsvorlagen erstellt. In diesem Teil werde ich das Zertifikat für NPS Serverauthentifizierung und das IKEv2-Zertifikat am VPN Server installieren. Außerdem werde ich eine Zertifikatsanforderung für ein SSL-Zertifikat für SSTP erstellen.

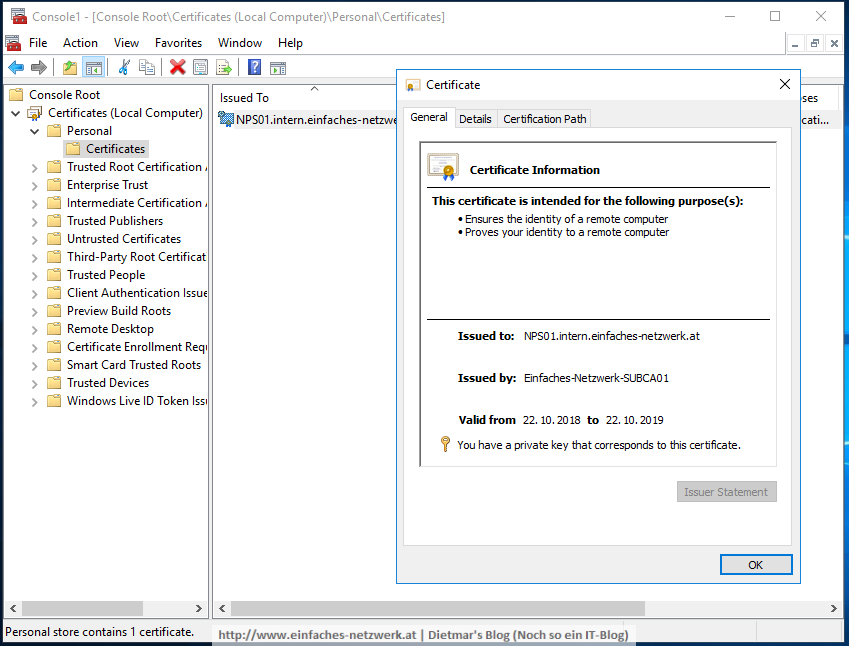

Das Zertifikat für die NPS Serverauthentifizierung installieren

- Als Administrator an NPS01 anmelden

- Suche: MMC > Run as administrator

- Certificates-Snap-In für den lokalen Computer importieren

- Certificate (Local Computer) erweitern

- Personal rechts anklicken > All Tasks > Request New Certificate…

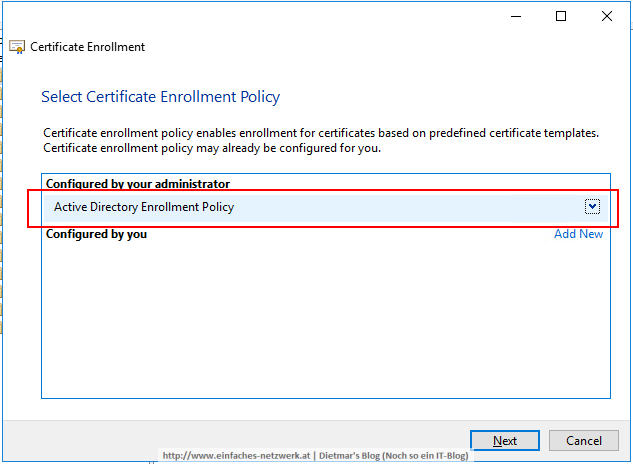

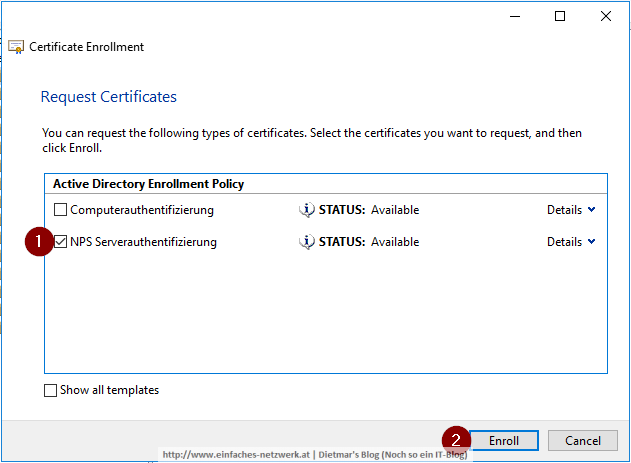

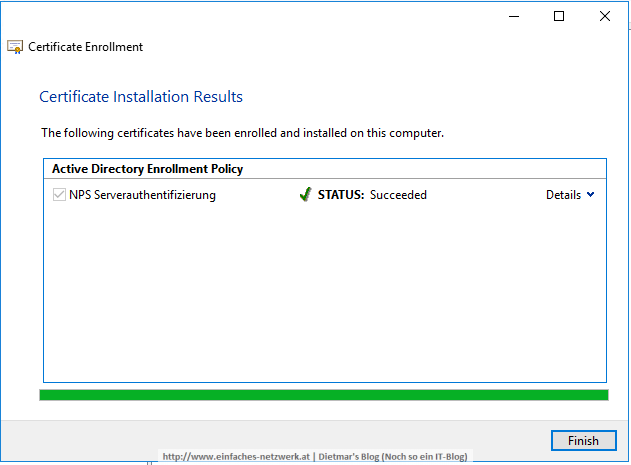

- Certificate Enrollment

- Personal\Certificates erweitern

- Fenster schließen

- Von NPS01 vorerst abmelden

Das Zertifikat für die VPN Serverauthentifizierung installieren

- Als Administrator an VPN01 anmelden

- Suche: MMC > Run as administrator

- Certificates-Snap-In für den lokalen Computer importieren

- Certificate (Local Computer) erweitern

- Personal rechts anklicken > All Tasks > Request New Certificate…

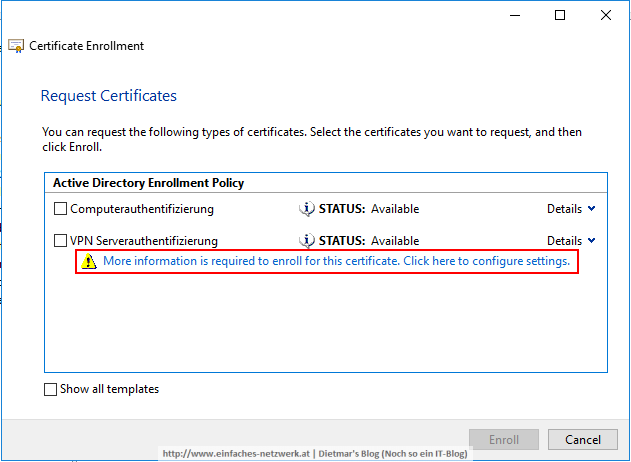

- Certificate Enrollment

- Before You Begin > Next

- Select Certificate Enrollment Policy: Active Directory Enrollment Policy > Next

- Request Certificates: Auf den Link More information is required… klicken

- Certificate Properties

- Fenster mit OK schließen

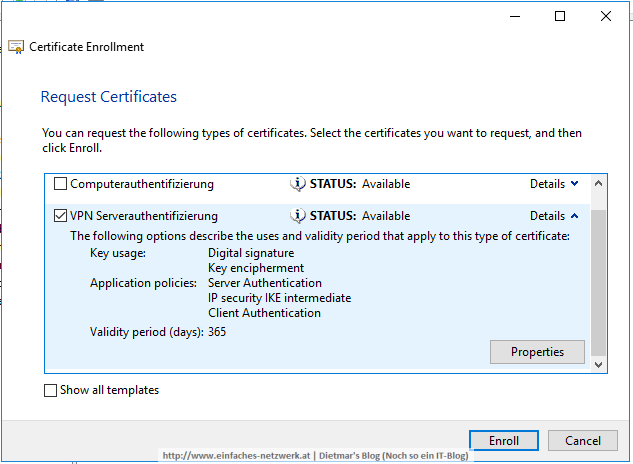

- VPN Serverauthentifizierung aktivieren > Enroll

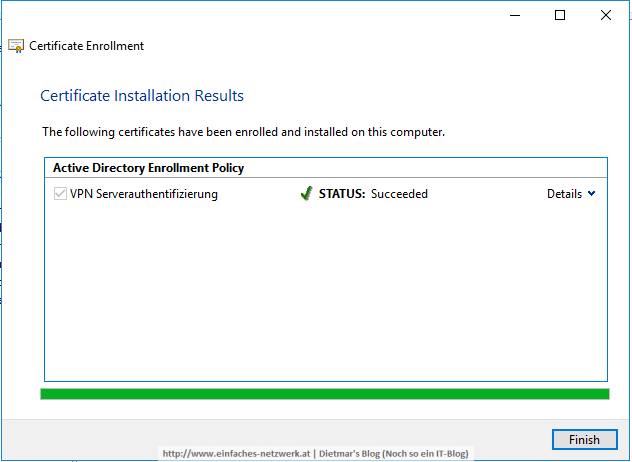

- Certificate Installation Results > Finish

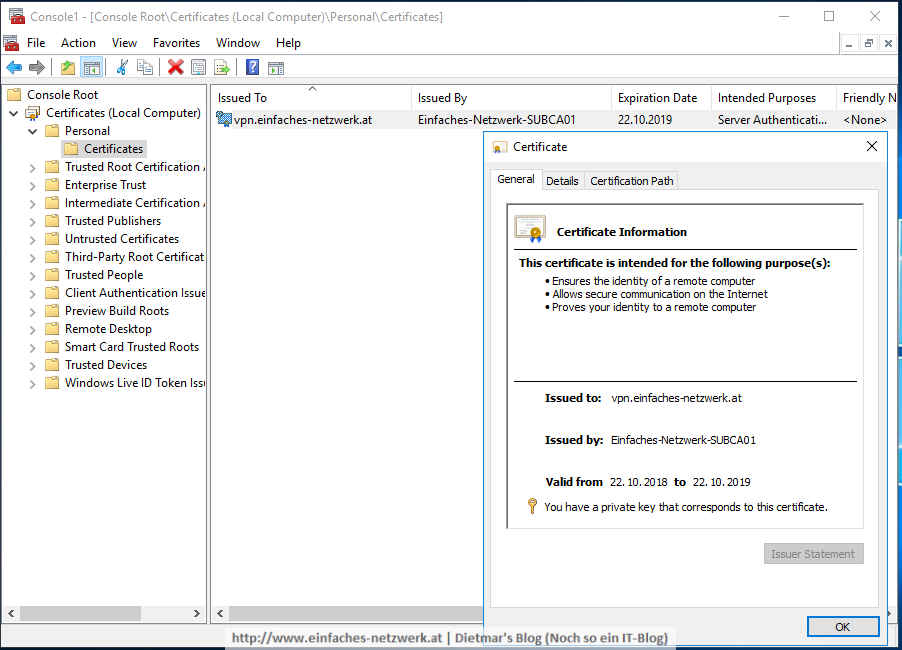

- Personal\Certificates erweitern

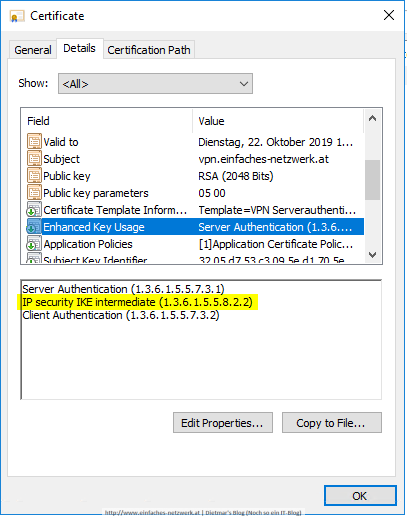

- Reiter Details

- Enhanced Key Usage überprüfen

- Fenster schließen

SSL-Zertifikat für SSTP anfordern

Es wird empfohlen, dass das SSL-Zertifikat für SSTP (Secure Socket Tunneling Protocol) von einer öffentlichen CA (Certification Authority) z.B. DigiCert ausgestellt wird. Allerdings wird die Verwendung eines intern ausgestellten SSL-Zertifikats unterstützt, was ich in meinem Lab auch machen werde.

- Personal rechts anklicken > All Tasks > Advanced Operations > Create Custom Request…

- Certificate Enrollment

- Before You Begin > Next

- Select Certificate Enrollment Policy: Custom Request markieren > Next

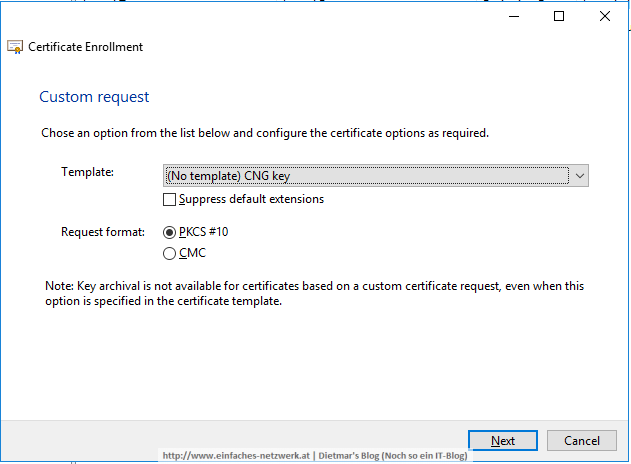

- Custom request

- Certificate Information > Details erweitern > Properties

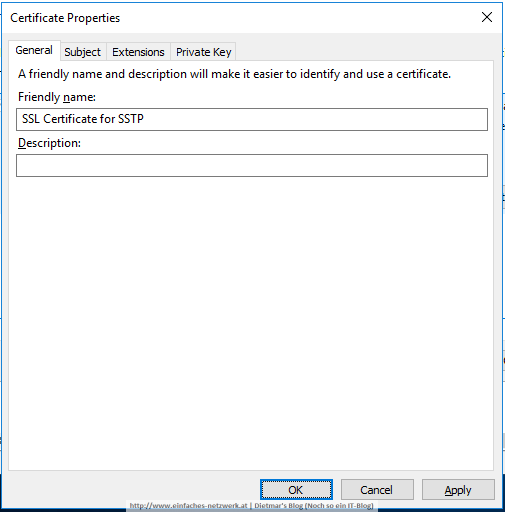

- Certificate Properties

- Reiter General

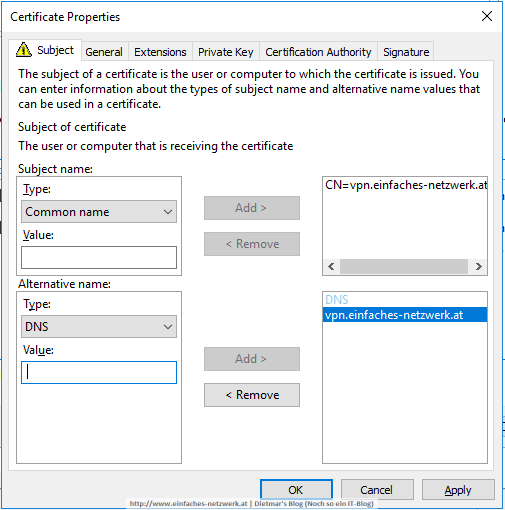

- Reiter Subject

- Subject name:

- Type: Common name

- Value: vpn.einfaches-netzwerk.at

- Alternative name:

- Type: DNS

- Value: vpn.einfaches-netzwerk.at

- Subject name:

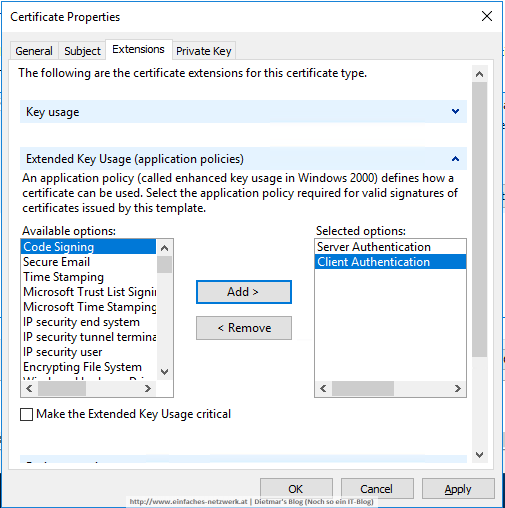

- Reiter Extensions

- Reiter Private Key

- Fenster mit OK schließen

- Next

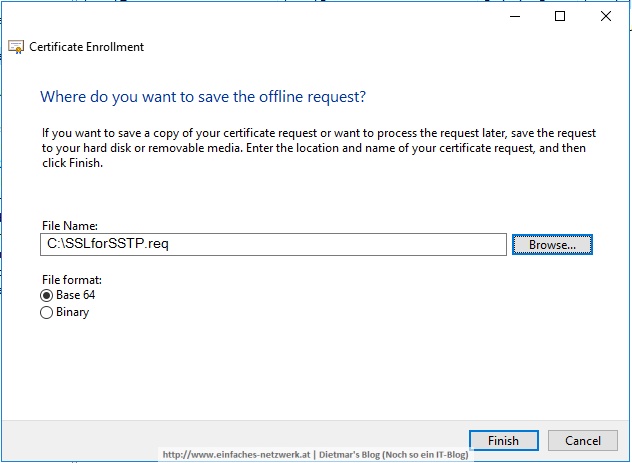

- Where do you want to save the offline request?

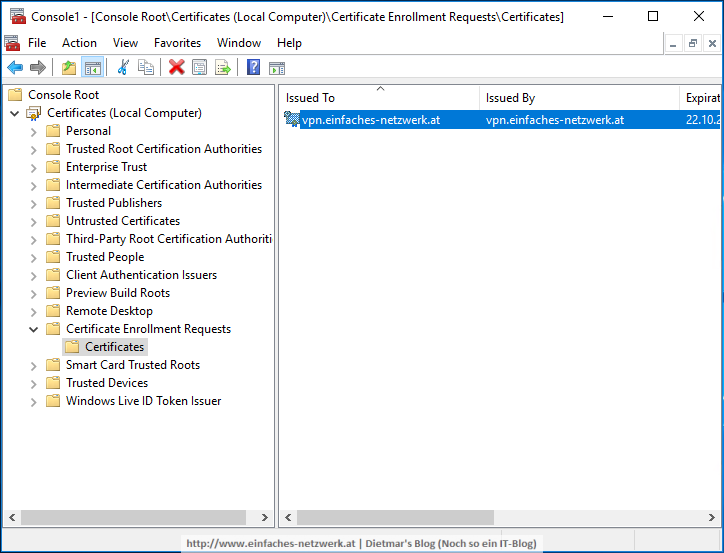

- Die Anforderung findet man im Ordner Certificate Enrollment Requests\Certificates

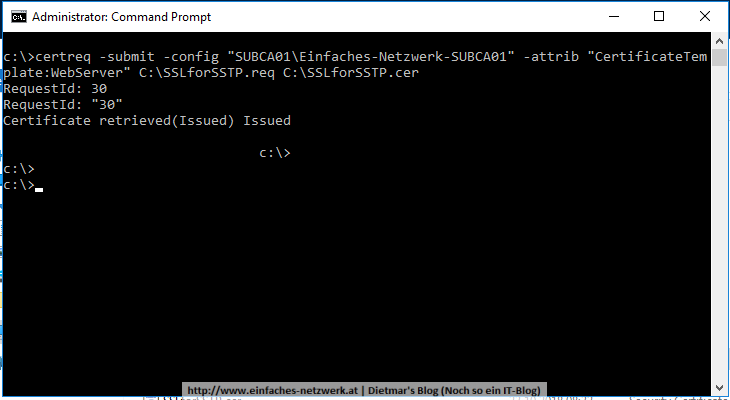

Zertifikat für die Zertifikatsanforderung ausstellen

- Als Administrator an SUBCA01 anmelden

- Die Datei SSLforSSTP.req nach SUBCA01 kopieren

- Command Prompt (Admin) starten

- Mit folgender commandline das Zertifikat ausstellen

certreq -submit -config "SUBCA01\Einfaches-Netwzerk-SUBCA01" -attrib "CertificateTemplate:WebServer" C:\SSLforSSTP.req C:\SSLforSSTP.cer

- Die Datei SSLforSSTP.cer nach VPN01 kopieren

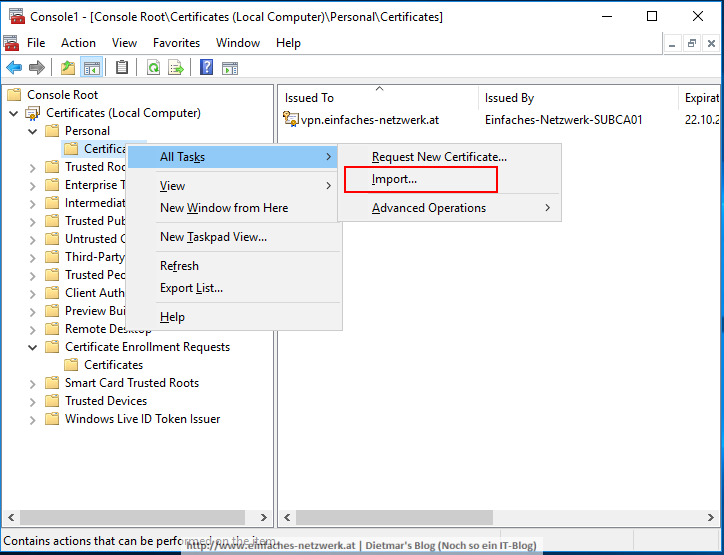

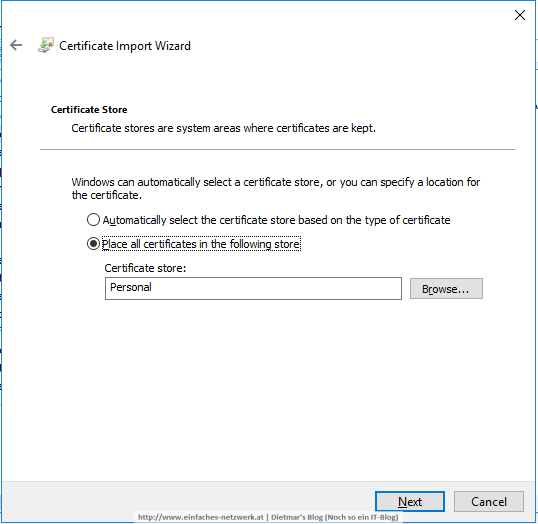

- In der Zertifikate-MMC Personal\Certificates rechts anklicken > All Tasks > Import…

- Certificate Import Wizard

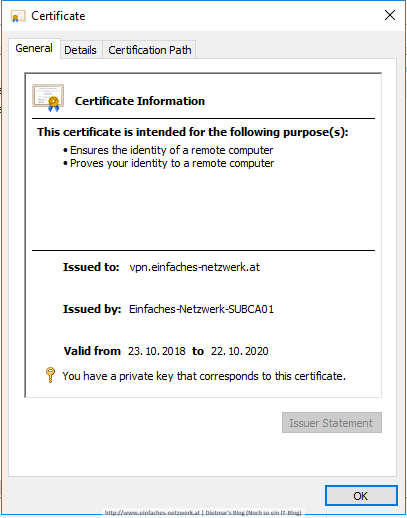

- Das Zertifikat zum Überprüfen doppelklicken

- Alle Fenster schließen

In diesem Teil habe ich auf den Servern NPS01 und VPN01 ein Zertifikat zur Serverauthentifizierung installiert. Die Vorlagen dafür habe ich in Teil 2 dieser Serie erstellt. Außerdem habe ich am Server VPN01 eine Anforderung für das SSL-Zertifikat für SSTP erstellt und mit der internen CA (Einfaches-Netzwerk-SUBCA01) ausgestellt. Das Besondere bei diesem SSL-Zertifikat ist, dass der private Schlüssel mittels ECDSA_P256 (Elliptic Curve Digital Signature Algorithm) erzeugt wird.

Bei diesem Befehl:

certreq -submit -config „SUBCA01\Einfaches-Netwzerk-SUBCA01“ -attrib „CertificateTemplate:WebServer“ C:\SSLforSSTP.req C:\SSLforSSTP.cer

bekomme ich den Fehler: Zertifikatsanforderungsverarbeitung – Der RPC-Server ist nicht verfügbar 0x800706ba.

Was mache ich falsch?

Vielen Dank für Eure Hilfe.

LG

Tobias

Hallo! Wie heißt denn deine SubCA? Hast du die Namen deiner Konfiguration angepasst?

Kann man das ganze auch ohne den SUBCA01 Kram machen? ich habe nur VPN Server, Zertifizierungsserver und Clients

Was ist damit gemeint? Es ist nur eine CA, also eine Root-CA vorhanden?

SUBCA01

Windows Server 2016

192.168.100.3

Active Directory Certificate Services

Konfiguration einer PKI-Infrastruktur siehe

Teil 5: Two-Tier PKI Hierachy Offline Root CA konfigurieren

Zu beachten: in Teil 5ff habe ich die SubCA auf dem Server APP1 installiert. In diesem Kapitel ist die SubCA am Server SUBCA01 installiert. Die Schritte sind entsprechend anzupassen!

+++++++++++++++++++++++++++++++++++++++++++++++++

Kann man das auch Ohne diesen Server machen

Du brauchst auf jeden Fall Zertifikate. Wenn deine PKI aus einem Server besteht, was nicht zu empfehlen ist, geht das auch. Die Zertifikatskette muss auflösbar sein.

Ok ich versuch es mal zu erklären wo und warum ich nicht weiter komme.

Ich habe folgende Server: (Rolle in meiner Struktur = Rolle aus Ihrem Szenario)

sekundär.DC-2019 (AD DS, DNS) = DC01

sekundär.DC-2019 (AD DS, DNS) = NPS01

sekundär. Fileserver FS-2016 = VPN01

TestLaptop WIN10Pro = CLIENT01

Router Mikrotik (Firewall, DHCP) = EDGE01?, INET01?

Welche von den Maschienen die in Ihrem Plan stehen benötige ich tatsächlich um AOVPN zu realisieren?

Ich komme bis „Serverzertifikate installieren“ Abschnitt „Zertifikat für die Zertifikatsanforderung ausstellen“, da hört es dann leider auf.

Vieleicht können SIe mir helfen?

DC01, NPS01, VPN01 und einen Client brauchst du. EDGE01 ist dein Mikrotik Router und INET01 stellt deinen Provider dar.

In deiner Liste fehlt mir die CA.

Hi Dietmar,

tolles Blog und eine klasse Anleitung, vielen Dank.

Bei der Anforderung des Zertfikats „SSLforSSTP.cer“ hatte ich auch anfangs einige Probleme.

Nun stellt mir die SUBCA zwar das Zertifikat aus, aber mit dem falschen Verschlüsselung-Algorithmus.

Anstatt ECDSA_P256, wie in der Anfrage festgelegt, kommt am Ende sha256RSA heraus.

Hast du vielleicht spontan eine Idee, was ich falsch mache?

Vielen Dank,

Nils