Für BitLocker Network Unlock sind folgende Komponenten notwendig:

- Windows Server 2012 oder Windows Server 2012 R2 (Teil 1, Teil 7)

- Windows 8 x64 oder Windows 8.1 x64 (Teil 14ff)

- UEFI Firmware 2.3.1 mit DHCP-Treiber im native Mode*

- Einen Server mit Windows Deployment Services (Teil 13)

- BitLocker Network Unlock Feature auf einem Server installiert (in diesem Teil weiter unten)

- Einen DHCP Server, der nicht am WDS installiert ist (Teil 4)

- Public Key Infrastructure (Teil 6ff)

- Network Unlock Gruppenrichtlinie (in diesem Teil weiter unten; Teil 6h, Teil 20)

* UEFI Firmware 2.3.1 mit DHCP-Treiber: Es ist mir nicht gelungen, die Firmware-Version meines HP EliteBook 840 G1 (CLIENT004) festzustellen. Allerdings benötigt SecureBoot mindestens UEFI 2.3.1. Weil im BIOS Einstellungen zu SecureBoot vorhanden sind, nehme ich an, dass die Version passt. So habe ich mein HP EliteBook 840 G1 konfiguriert:

- Notebook starten > ESC drücken

- Mit F10 das BIOS Setup starten

- Erweitert > Bootoptionen

- Schnell-Boot deaktiviert (erlaubt nur PXE und den Start von der internen Festplatte)

- Natives UEFI (ohne CSM) aktiviert

- SecureBoot aktiviert

- Einstellungen mit F10 übernehmen

BitLocker Network Unlock konfigurieren – Schritte:

- Die Zertifikatsvorlage für BitLocker Network Unlock konfigurieren

- Das Feature BitLocker Network Unlock installieren

- Zertifikat anfordern und exportieren

- Zertifikat mit Private Key (.pfx) am WDS-Server importieren

- Gruppenrichtlinien für Network Unlock konfigurieren

- BitLocker Network Unlock mit CLIENT004 testen

- Windows Deployment Services Debug-Log aktivieren

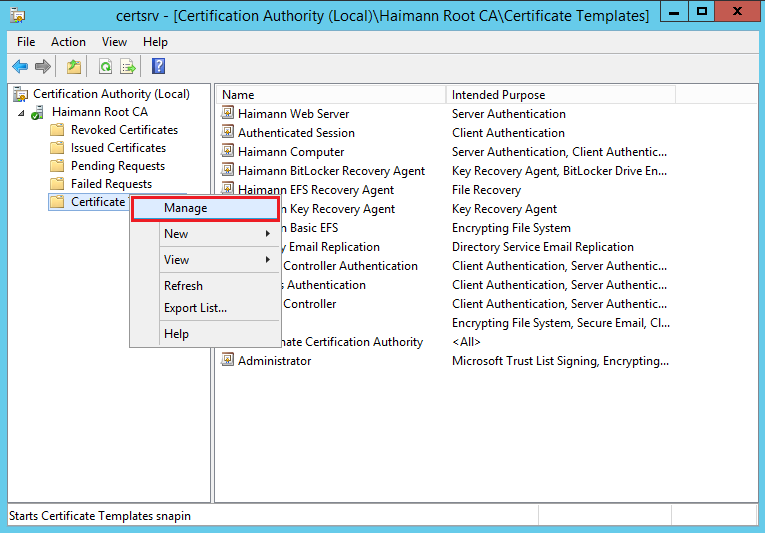

Die Zertifikatsvorlage für BitLocker Network Unlock konfigurieren

- Als Administrator an SERVER01 anmelden

- Server Manager > Local Server > Tools > Certification Authority

- Haimann Root CA erweitern

- Certificate Templates rechts anklicken und im Kontextmenü Manage anklicken

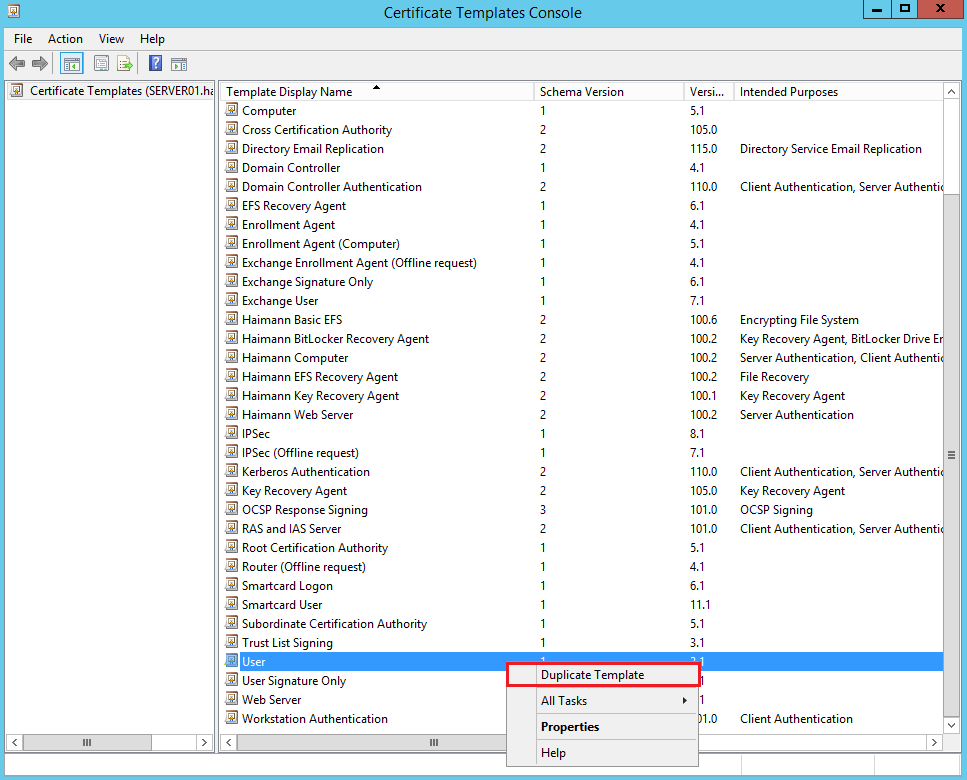

- Im Detailbereich die Zertifikatsvorlage User rechts anklicken und im Kontextmenü Duplicate Template anklicken

Weiterlesen

Weiterlesen