Im Unternehmen möchte ich erreichen, dass der Internet Explorer aufgrund seiner Verwaltbarkeit mittels Gruppenrichtlinien und der raschen Reaktionszeit von Microsoft für Sicherheitsupdates als einziger Browser eingesetzt wird. Die einzige Ausnahme soll Mozilla Firefox ab Version 33.0.0.0 sein. Sonst möchte ich mit AppLocker Browser von Drittanbietern blockieren.

Meine Konfiguration und Ausgangspunkt für diesen Teil ist Teil 25.

Auf CLIENT001 sind folgende Browser installiert:

- Google Chrome

- Apple Safari

- Mozilla Firefox 33.0.1

- Opera

Auf CLIENT002 sind folgende Browser installiert:

- Mozilla Firefox 30.0

- Opera

Mit AppLocker Browser von Drittanbietern blockieren – Schritte:

- AppLocker-Regeln auf CLIENT001 erstellen und exportieren

- Richtlinie auf SERVER02 importieren und auf CLIENT002 testen

AppLocker-Regeln auf CLIENT001 erstellen und exportieren

- Als Administrator an CLIENT001 anmelden

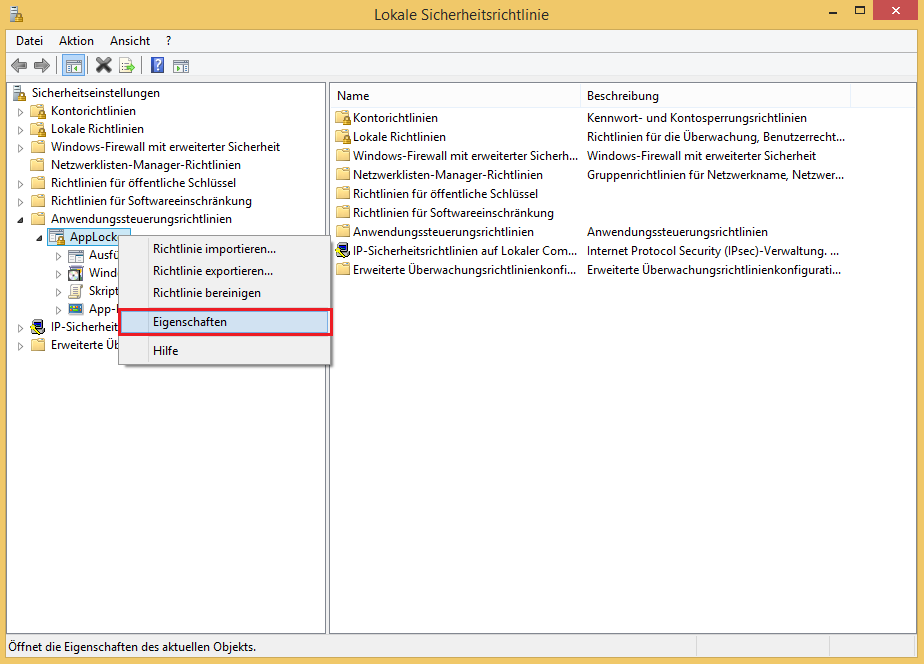

- Start > Suche: Secpol.msc > als Administrator starten

- Anwendungssteuerungsrichtlinien\AppLocker erweitern

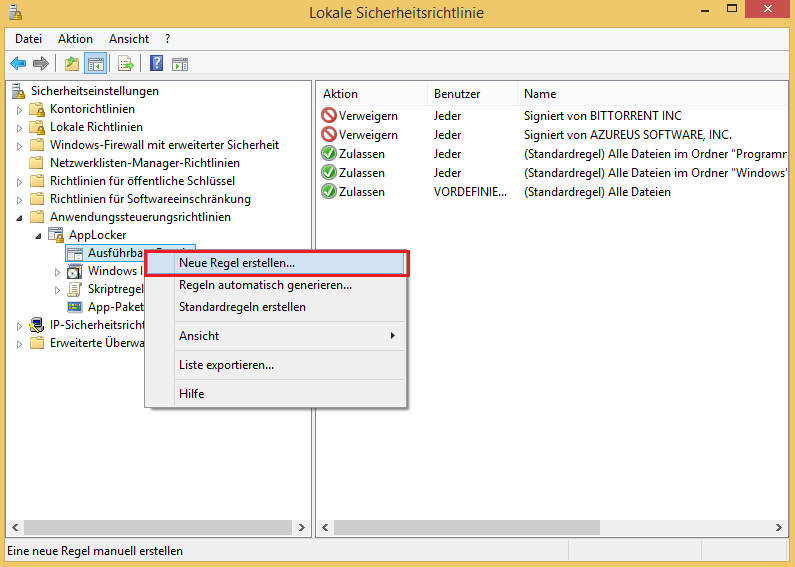

- Ausführbare Regeln rechts anklicken > Neue Regel erstellen…

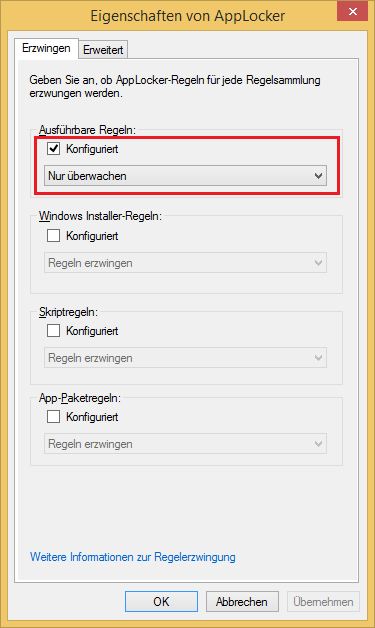

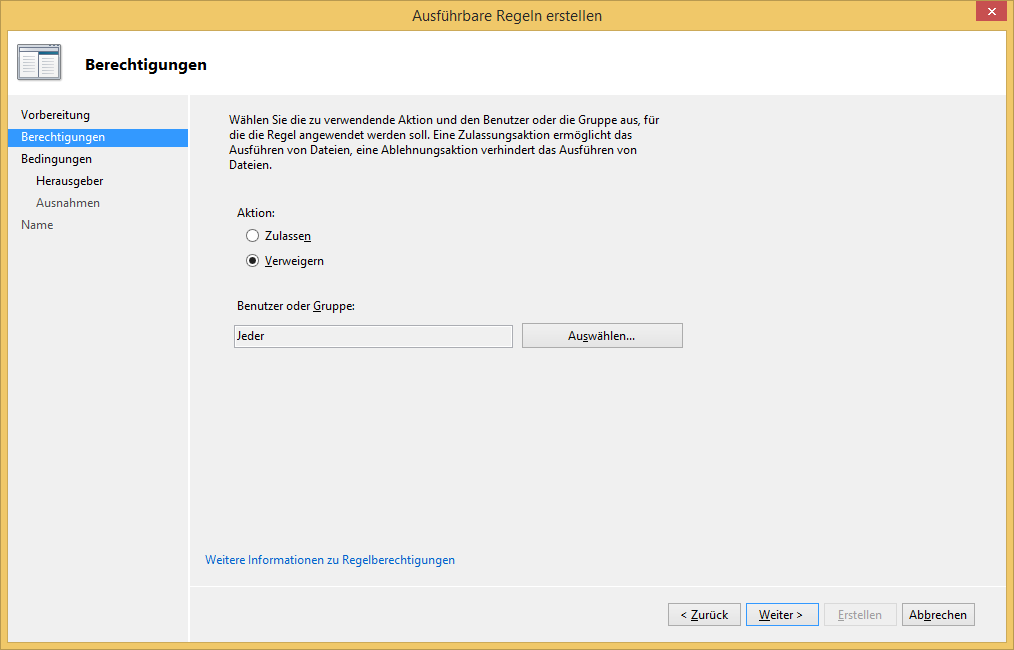

- Ausführbare Regeln erstellen

- Berechtigungen

- Aktion: Verweigern > Weiter

Weiterlesen

- Aktion: Verweigern > Weiter

- Berechtigungen