In diesem Teil möchte ich die Active Directroy Federation Services konfigurieren. AD FS (Active Directory Verbunddienste) ist ein Feature des Windows Server-Betriebssystems, welches den Zugriff auf Webdienste und -anwendungen von außerhalb des Unternehmens (Firewall-Grenzen) mittels Single Sign-On erweitert.

Als Referenz verwende ich Deploy Work Folders with AD FS and Web Application Proxy.

Meine Server habe ich mittels MDT nach Teil 19c: Windows Server 2012 R2 mit MDT verteilen installiert:

- DC1.intern.einfaches-netzwerk.at

- IP-Adresse: 192.168.150.1

- EDGE1.intern.einfaches-netzwerk.at

- IP-Adresse intern: 192.168.150.254

- IP-Adresse extern: 131.107.0.3

- ADFS1.intern.einfaches-netzwerk.at

- IP-Adresse: 192.168.150.3

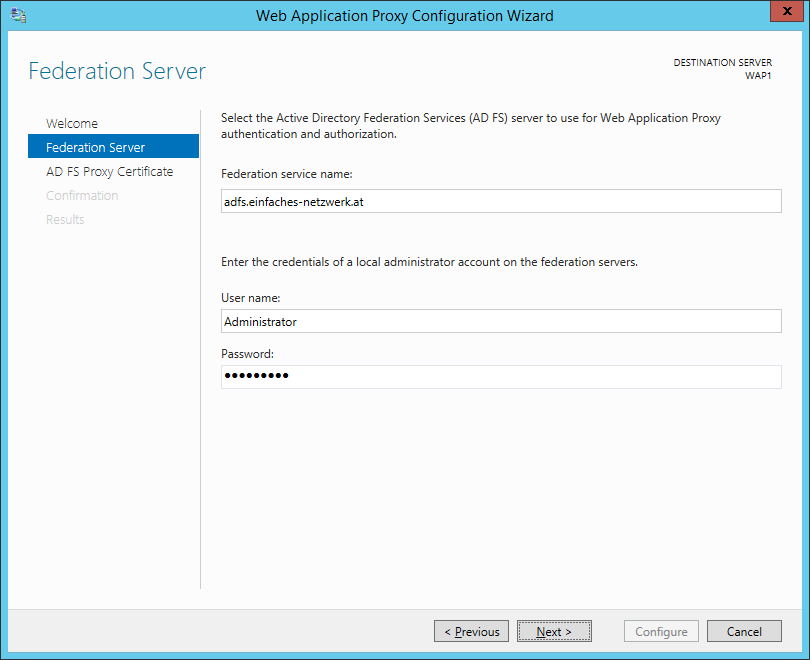

- WAP1 (non-domain-joined, nach dem Aufsetzen aus der Domäne entfernt)

- IP-Adresse intern: 192.168.150.4

- IP-Adresse extern: 131.107.0.4

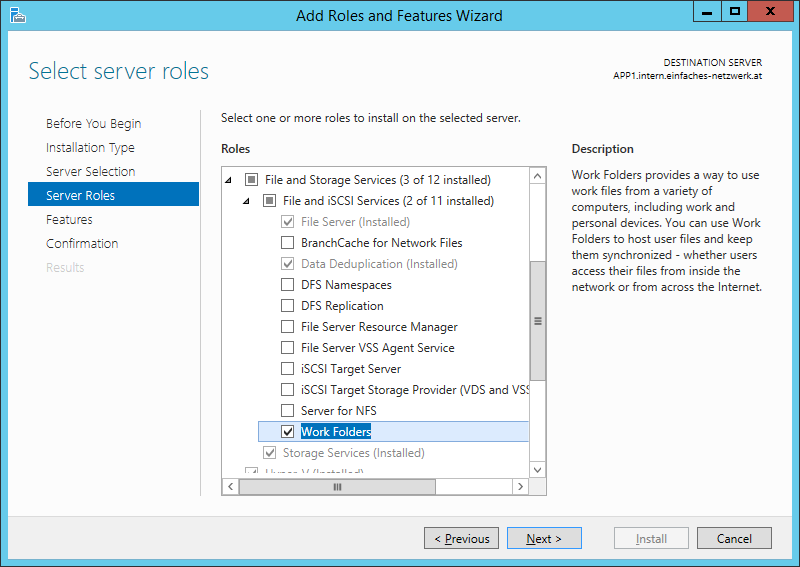

- APP1.intern.einfaches-netzwerk.at (SyncServer, WorkFolders)

- IP-Adresse: 192.168.150.2

- CLIENT1.intern.einfaches-netzwerk.at (domain-joined)

- CLIENT2 (non-domain-joined, nach dem Aufsetzen aus der Domäne entfernt)

Active Directory Federation Services konfigurieren – Schritte:

- KDS-Rootkey erzeugen

- Group Managed Service Account erstellen

- ADServiceAccount auf ADFS1 installieren

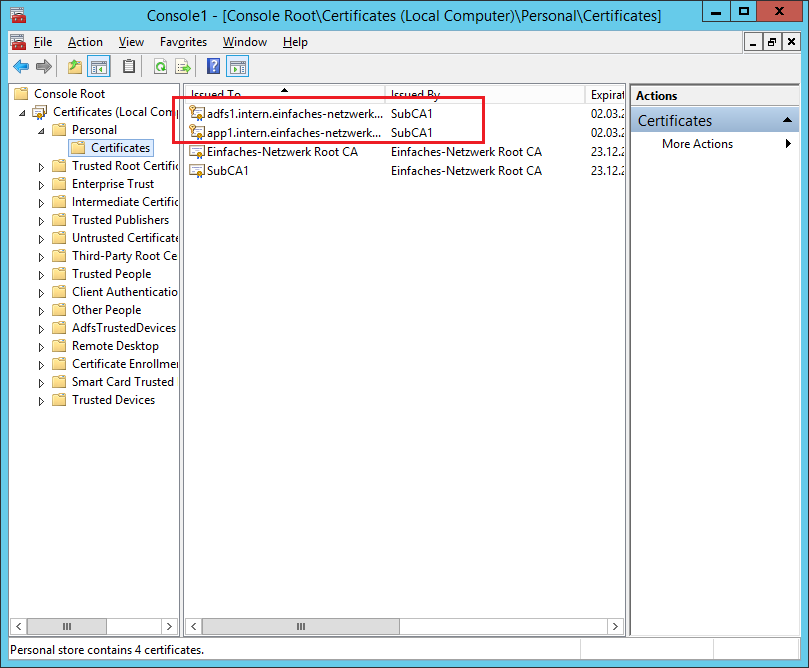

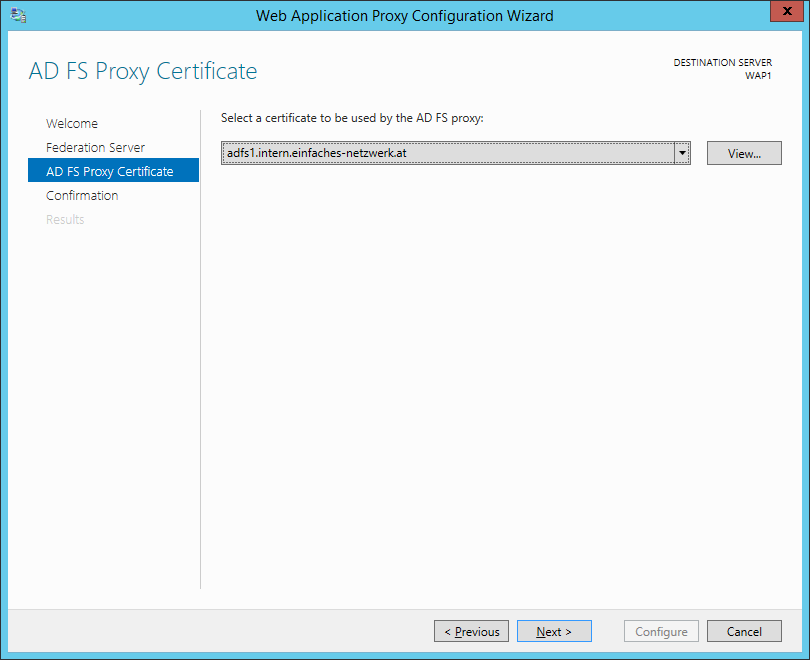

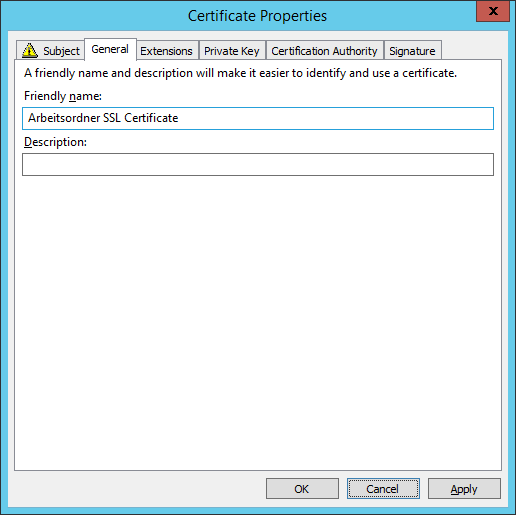

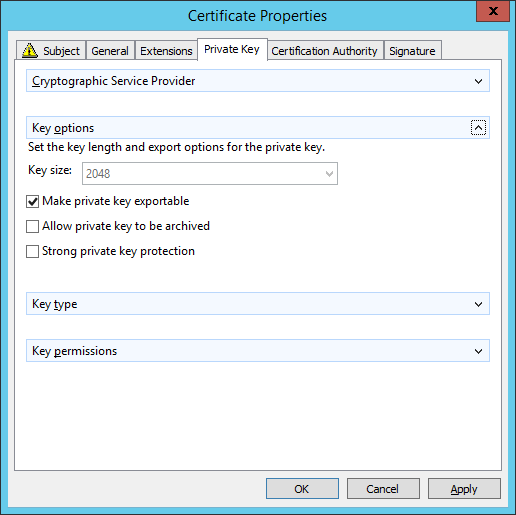

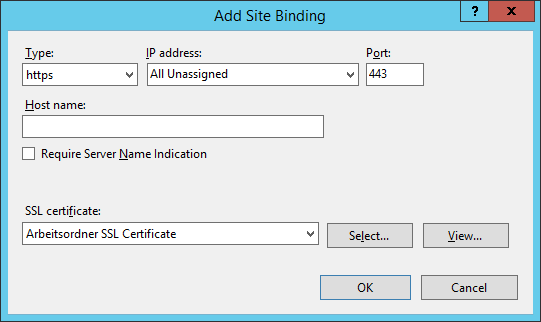

- SSL-Zertifikat für AD FS ausstellen

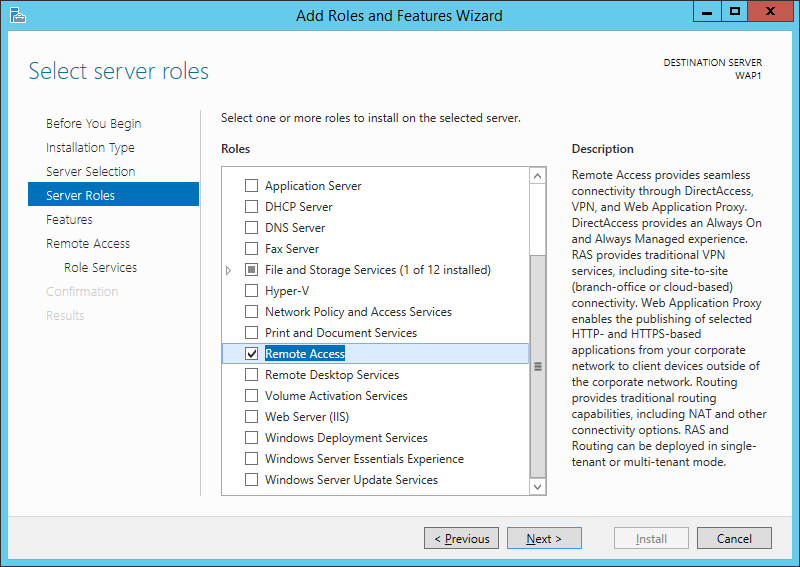

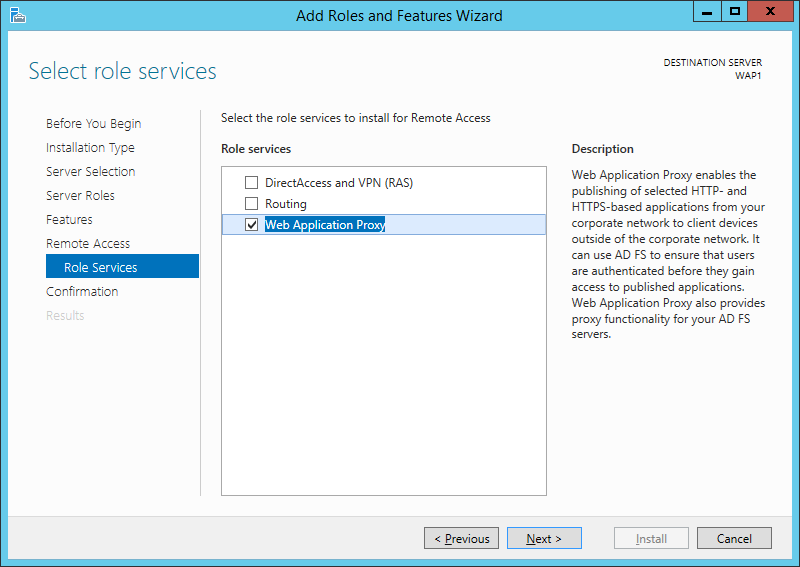

- Die Server-Rolle AD FS installieren

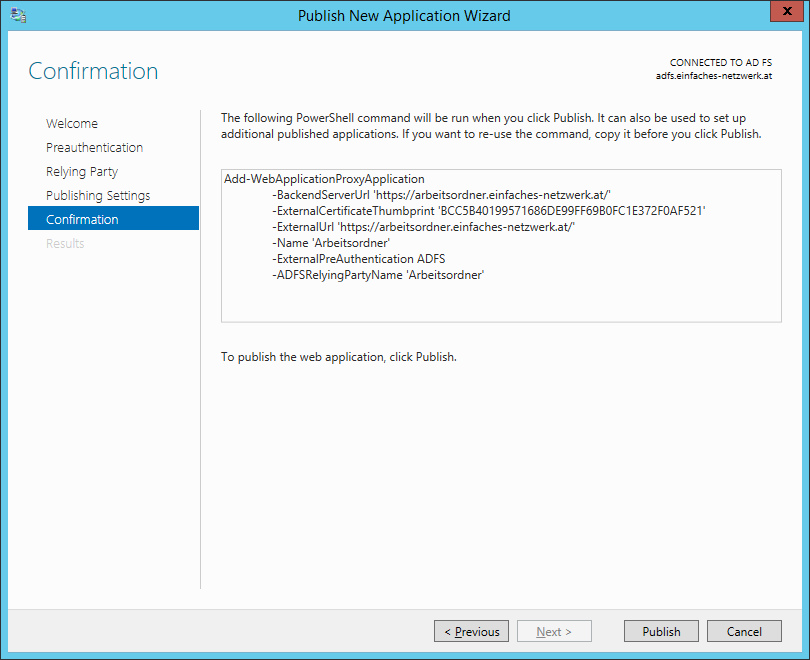

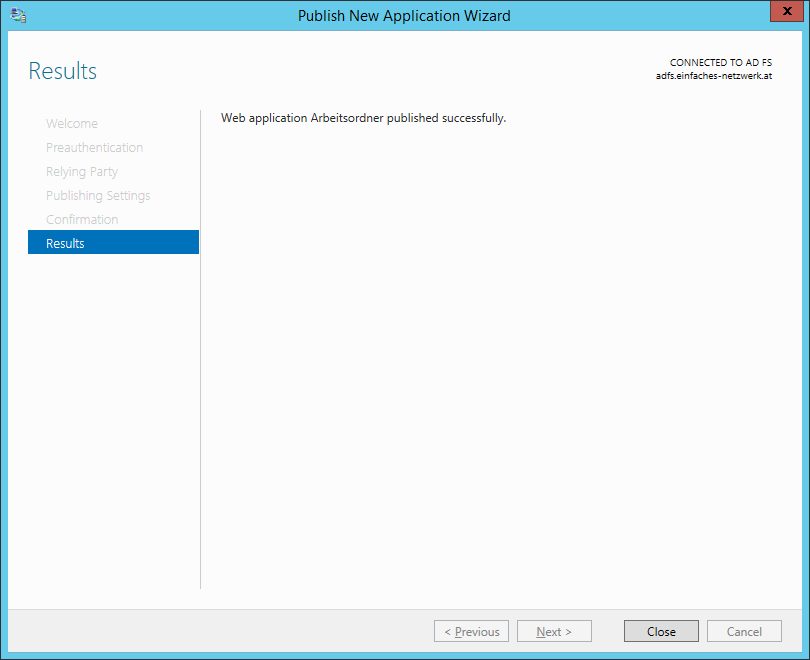

- Relying Party Trust für Arbeitsordner hinzufügen

- Workplace Join aktivieren

- Überprüfen, ob AD FS funktioniert

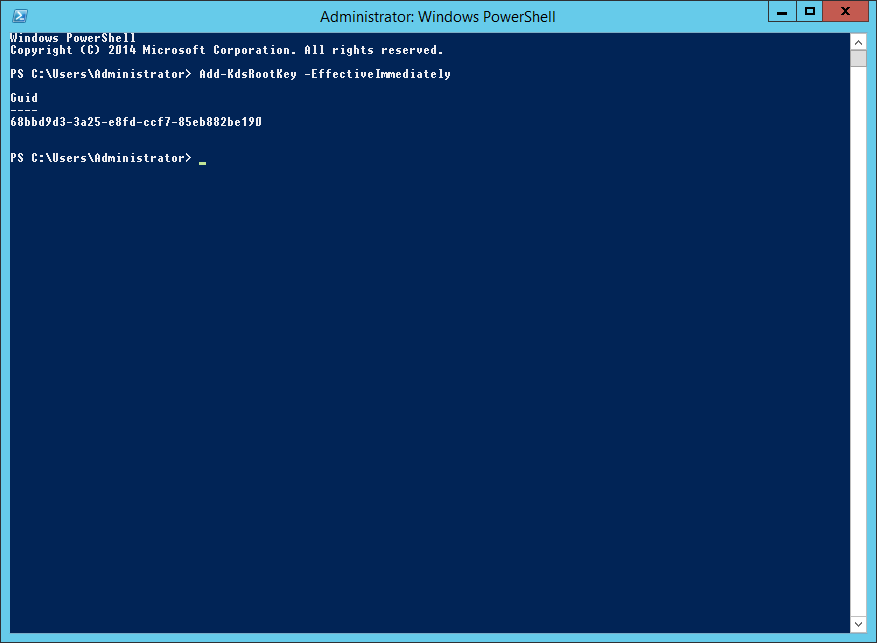

KDS-Rootkey erzeugen

Der KDS-RootKey (Microsoft Group Key Distribution Service) muss für die Verwendung von Group Managed Service Accounts nur einmal in Active Directory erzeugt werden. Nach Ausführen des Cmdlets muss man 10 Stunden warten, bis alle DCs repliziert sind. Also am Besten am Abend bevor man den ersten ADServiceAccount erstellen möchte. Es gibt zwar einen einfachen Workaround, der sollte aber nur in Testumgebungen verwendet werden:

Add-KdsRootKey –EffectiveTime ((Get-Date).AddHours(-10))

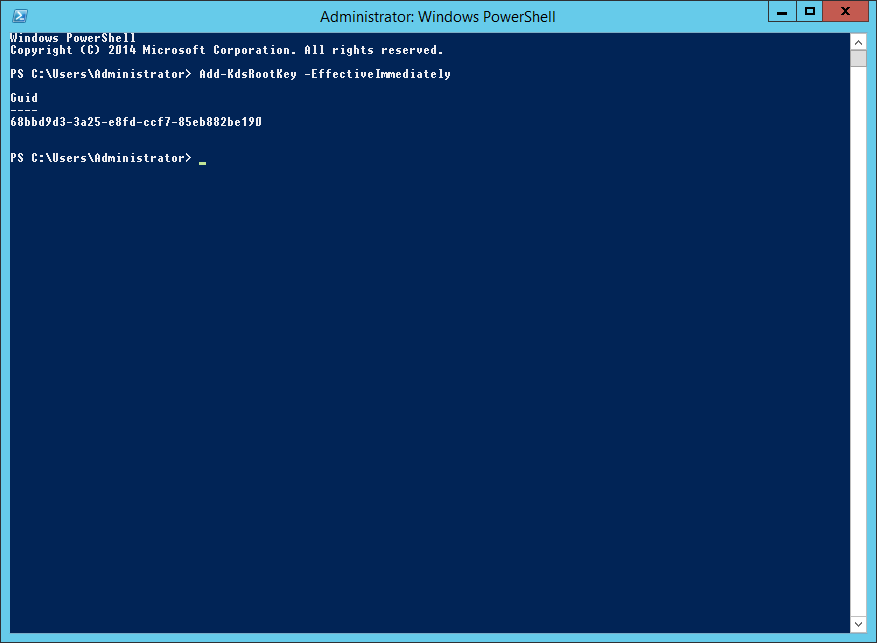

- Als Administrator an DC1 anmelden

- PowerShell als Administrator starten

- Mit folgendem Befehl den KDS-Rootkey erzeugen

Add-KDSRootKey -EffectiveImmediately

- PowerShell-Cmdlet

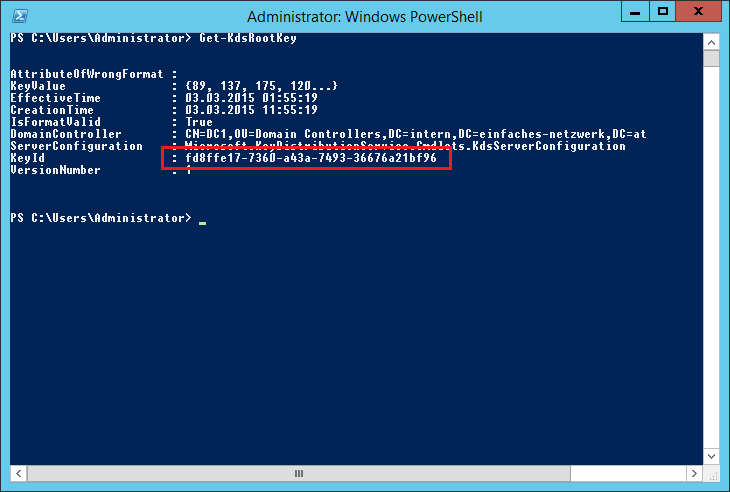

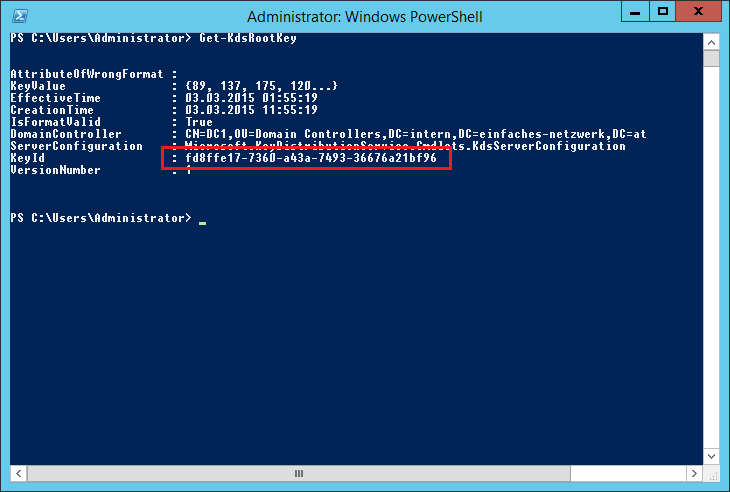

- Mit folgendem Befehl den KDS-RootKey abrufen…

Get-KDSRootKey

- PowerShell-Cmdlet

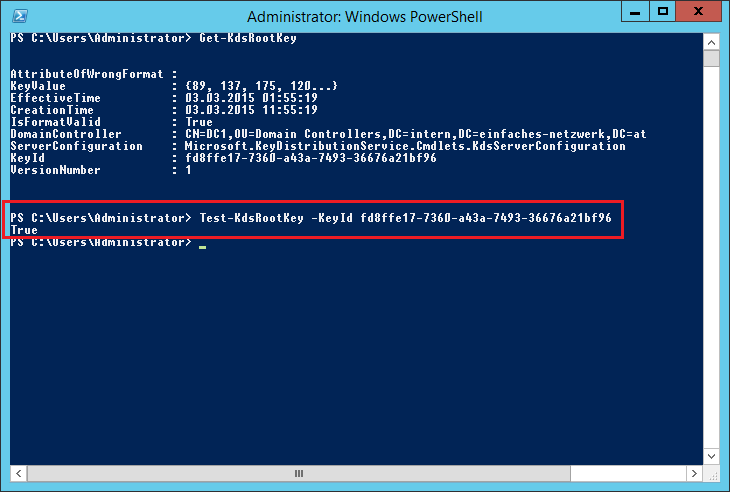

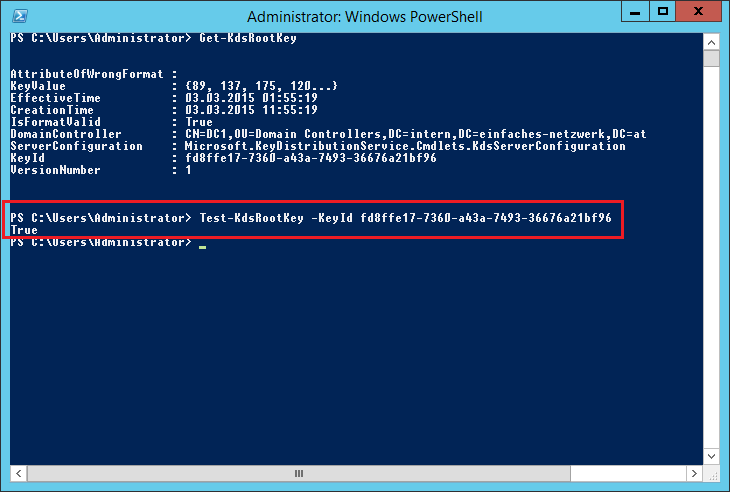

- …und testen

Test-KDSRootKey -KeyID <key-id>

- PowerShell-Cmdlet

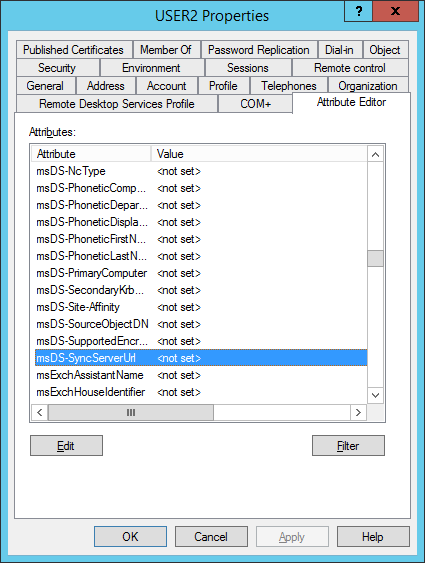

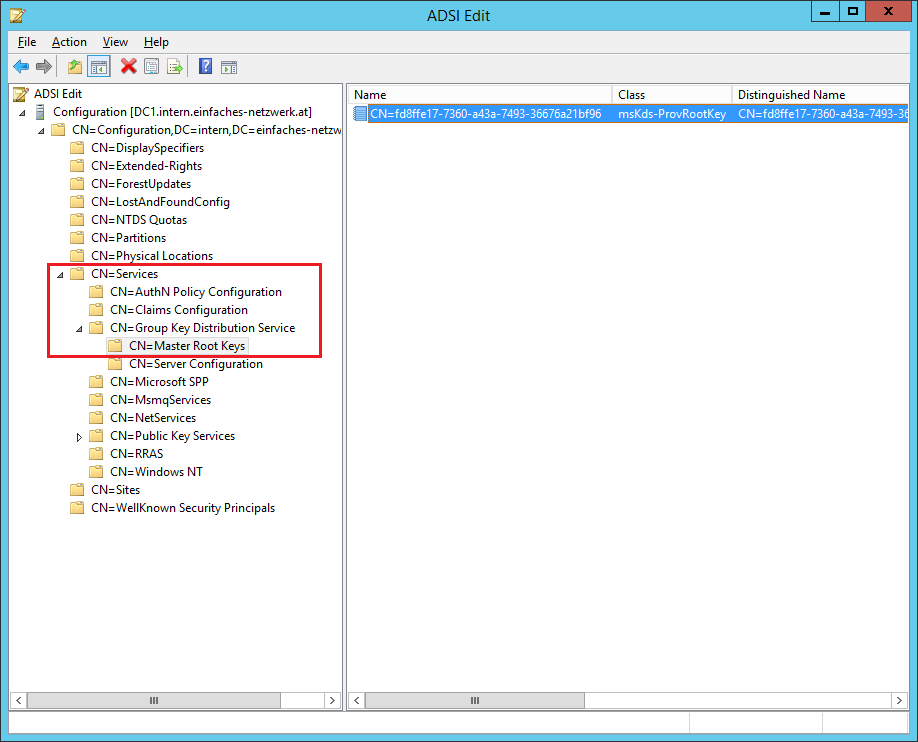

Gespeichert wird der KDS-RootKey in der Konfigurationspartition von Active Directory:

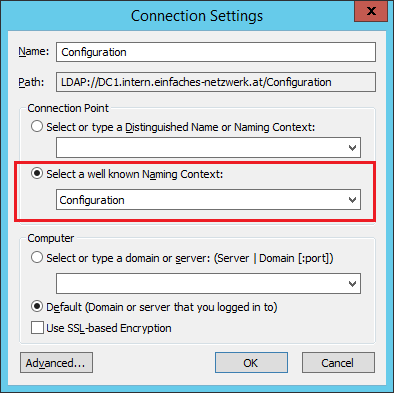

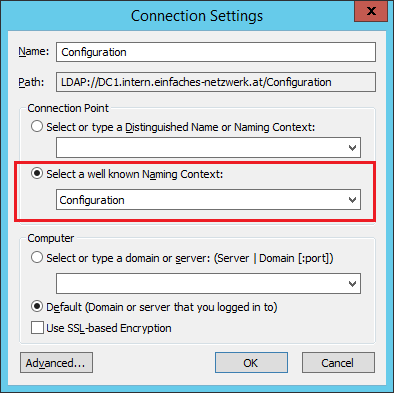

- Server Manager > Tools > ADSI Edit

- ADSI Edit rechts anklicken > Connect to…

- Unter Connection Point den Naming Context auf Configuration ändern > OK

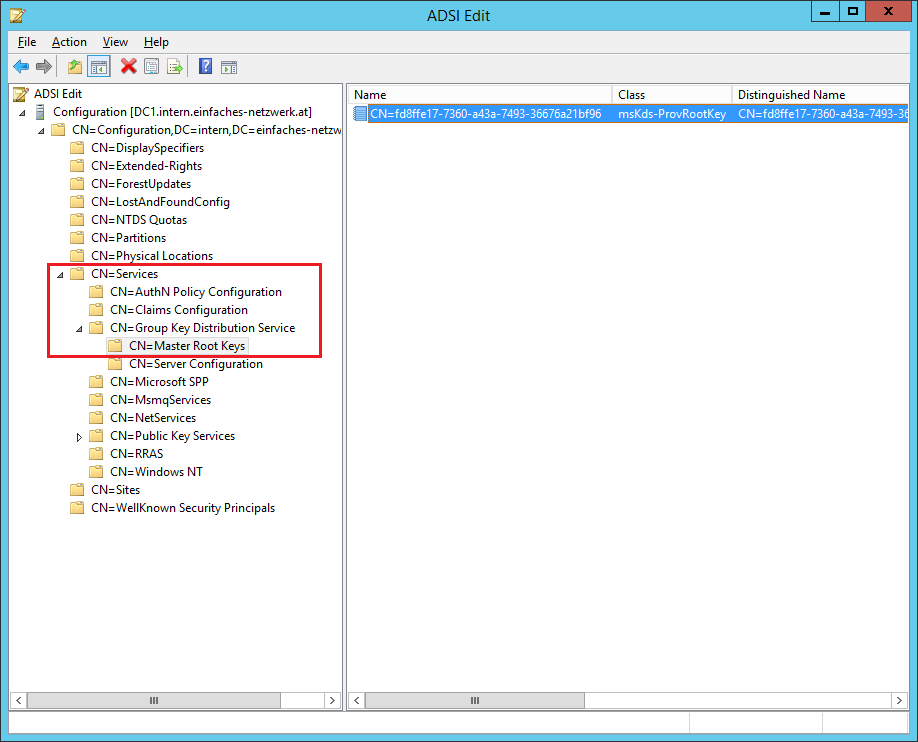

- CN=Configuration\CN=Services\CN=Group Key Distribution Service erweitern

- CN=Master Root Keys anklicken > im Detailbereich ist der KDS-RootKey zu finden

- Fenster schließen

Group Managed Service Account erstellen

Als Dienstkonto für AD FS möchte ich die mit Windows Server 2012 eingeführten Group Managed Service Accounts nutzen. Damit wurde das Problem der Passwörter für Dienstkonten gelöst (siehe Group Managed Service Accounts Overview). Zuerst erstelle ich eine Sicherheitsgruppe mit dem Computerkonto von ADFS1 und berechtige diese Gruppe ein verwaltetes Passwort zu erhalten. Danach erst erstelle ich das Dienstkonto.

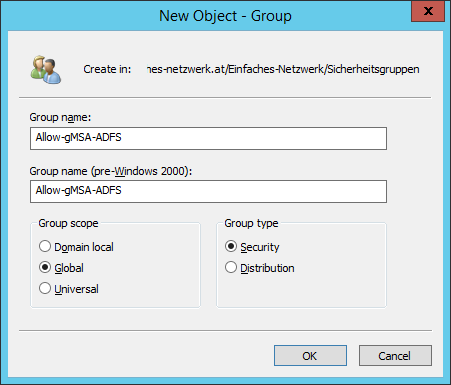

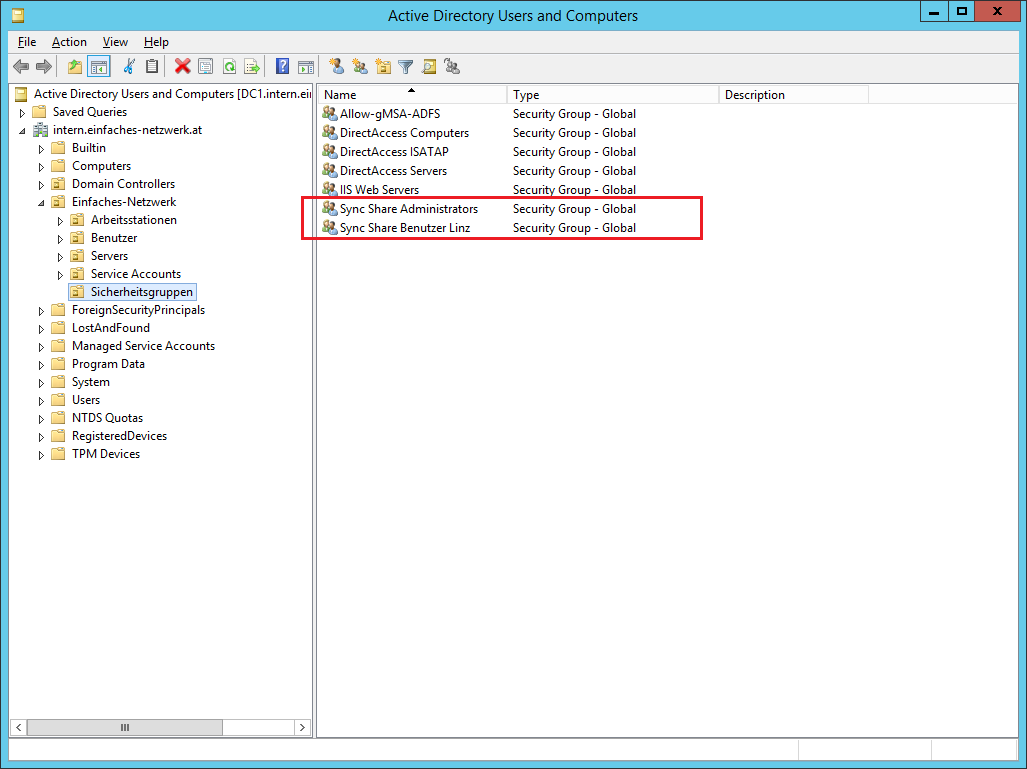

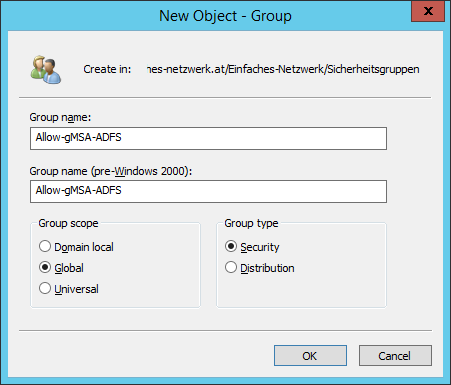

- Auf DC1 > Server Manager > Tools > Active Directory Users and Computers

- intern.einfaches-netzwerk.at\Einfaches-Netzwerk erweitern

- In der OU Sicherheitsgruppen folgende globale Sicherheitsgruppe erstellen

- Allow-gMSA-ADFS

Weiterlesen →

Teil 28b: Active Directory Federation Services konfigurieren was last modified: März 8th, 2015 by Dietmar Haimann