MBAM Clients verwalten – Schritte:

- Intervalle für das MDOPBitLockerManagement in Testumgebungen anpassen

- BitLocker-Wiederherstellung durchführen

- Option 1: Der Benutzer kann die MBAM SelfService-Webseite aufrufen

- Option 2: Der Benutzer ruft den Helpdesk an

- MBAM Reporting

- TPM-Verwaltung

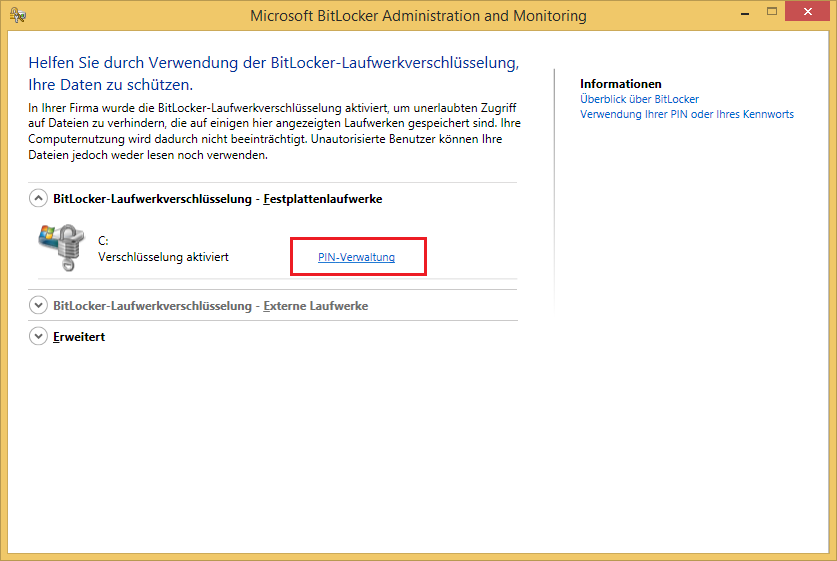

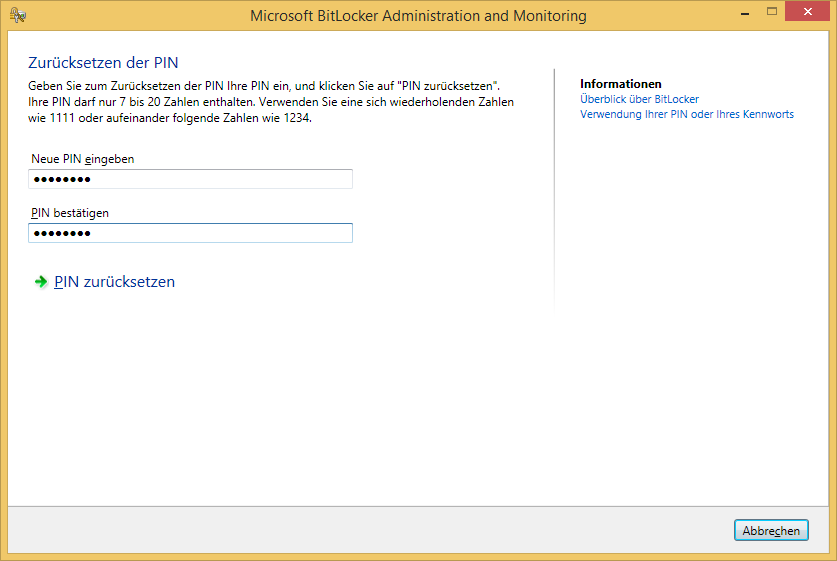

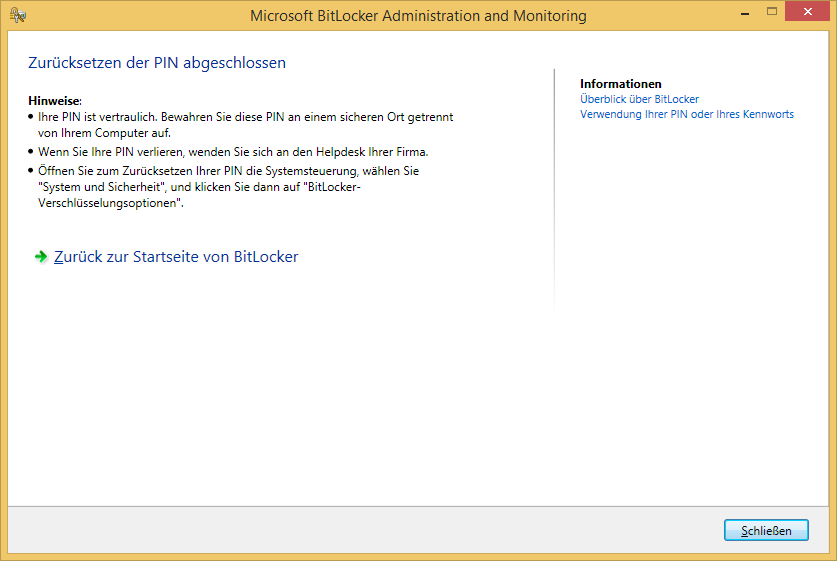

- PIN ändern

Intervalle für das MDOPBitLockerManagement in Testumgebungen anpassen

Weil die Intervalle für die Client Wakeup Frequency (90 Minuten) und Status Reporting Frequency (720 Minuten) lang sind, möchte ich für die ersten Tests diese Zeiten verkürzen, damit es was zu sehen gibt. Dazu sind 3 Einträge in der Registry am MBAM Client notwending.

- Als Administrator an CLIENT004 anmelden

- Eingabeaufforderung (Administrator) starten

- Mit folgendem Befehl den Registrierungs Editor starten

regedit

- Folgende Einträge ändern

<strong>[HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\FVE\MDOPBitLockerManagement]</strong> "ClientWakeupFrequency"=dword:00000001 "StatusReportingFrequency"=dword:00000001 - Folgenden Eintrag hinzufügen

<strong>[HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\MBAM]</strong> "NoStartupDelay"=dword:00000001 - Mit folgendem Befehl den MBAM Agent neu starten

net stop mbamagent && net start mbamagent

- Alle Fenster schließen

- CLIENT004 herunterfahren

BitLocker-Wiederherstellung durchführen

- CLIENT004 vom Netz trennen, damit kein BitLocker Network Unlock (Teil 20d) durchgeführt wird

- BitLocker-PIN einmal falsch eingeben

- Für die BitLocker-Wiederherstellung die ESC-Taste drücken

- Die ersten 8 Stellen der Recovery-ID notieren: 163BD258

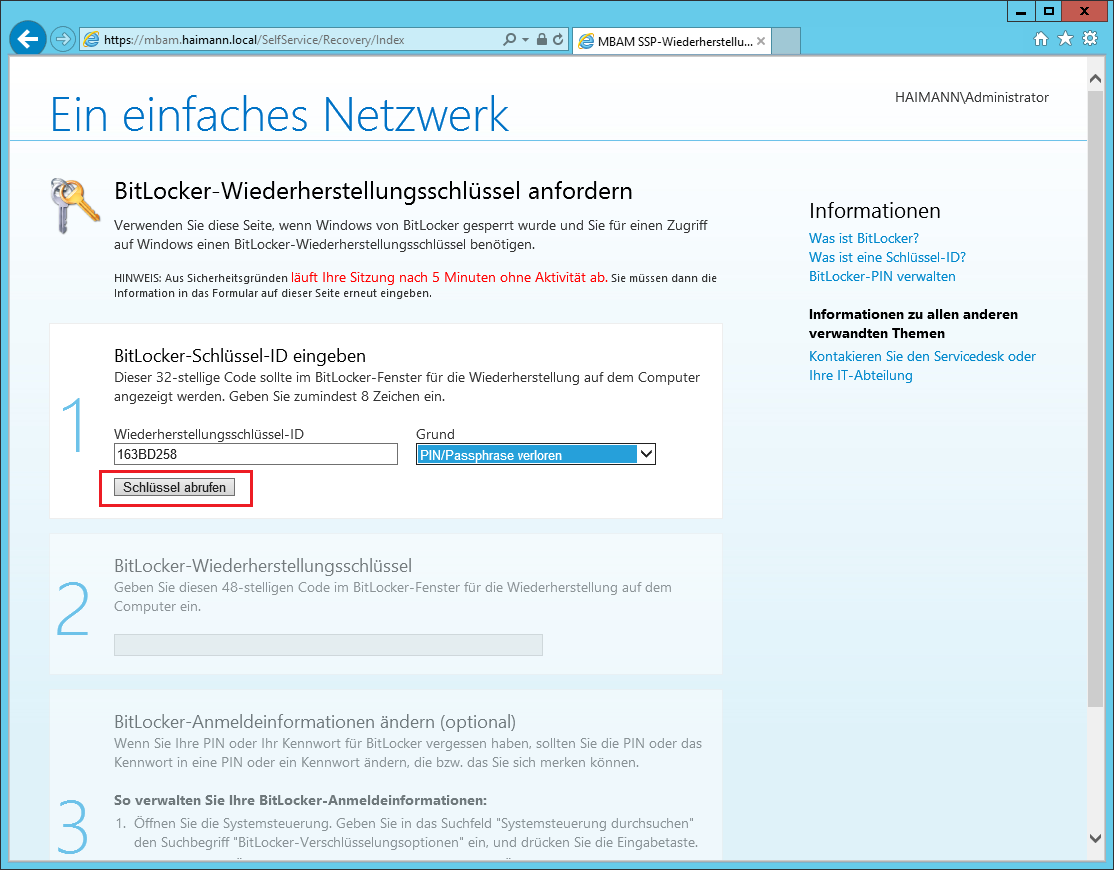

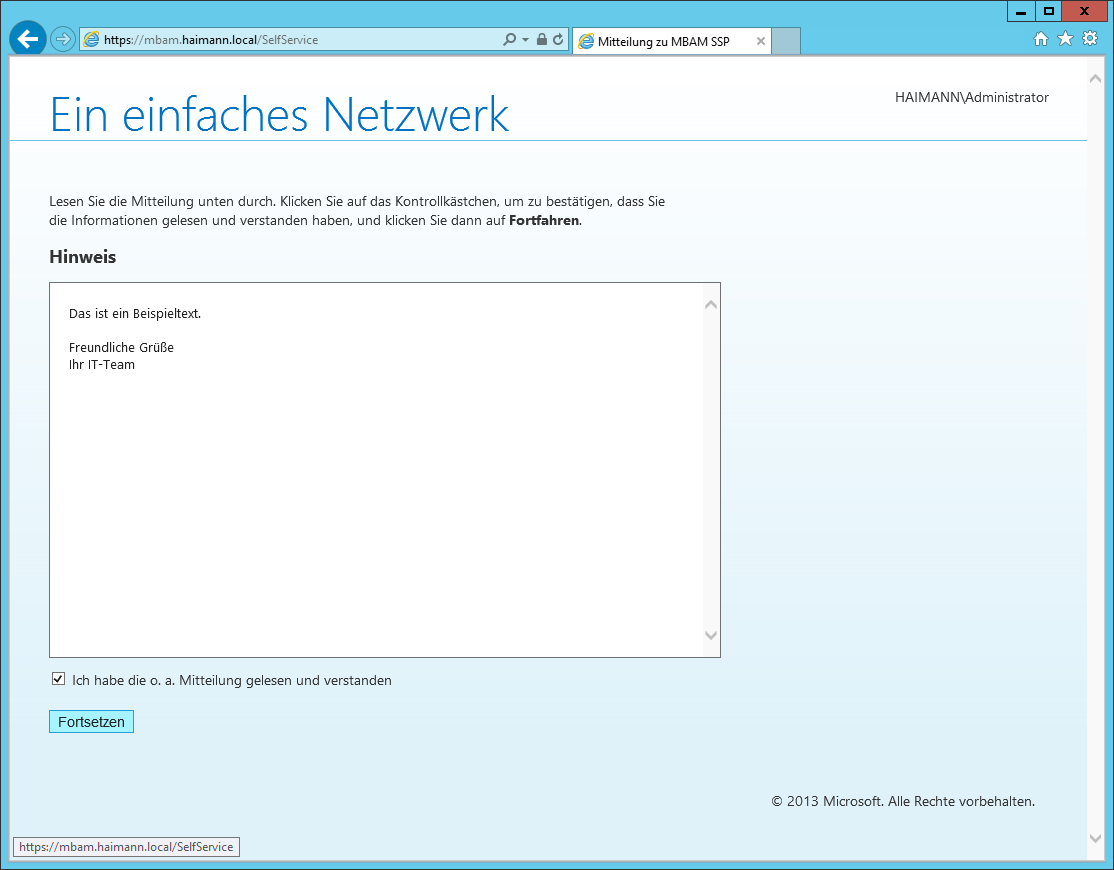

Option 1: Der Benutzer kann die MBAM SelfService-Webseite aufrufen

- Der Benutzer geht zu einem Computer in der Nähe im Unternehmensnetzwerk

- Internet Explorer starten

- https://mbam.haimann.local aufrufen

- Hinweis bestätigen > Fortsetzen

- BitLocker-Wiederherstellungsschlüssel anfordern

- BitLocker-Wiederherstellungsschlüssel auf CLIENT004 eingeben

- CLIENT004 wird gestartet

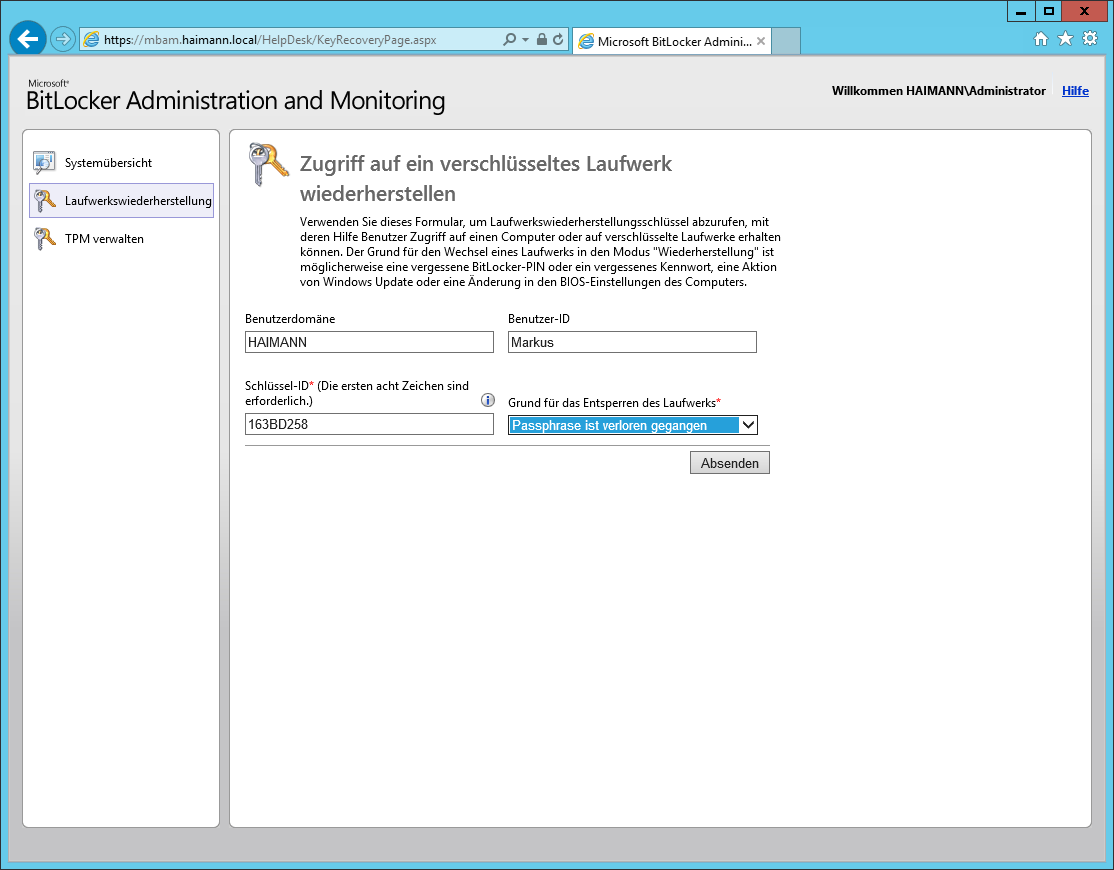

Option 2: Der Benutzer ruft den Helpdesk an

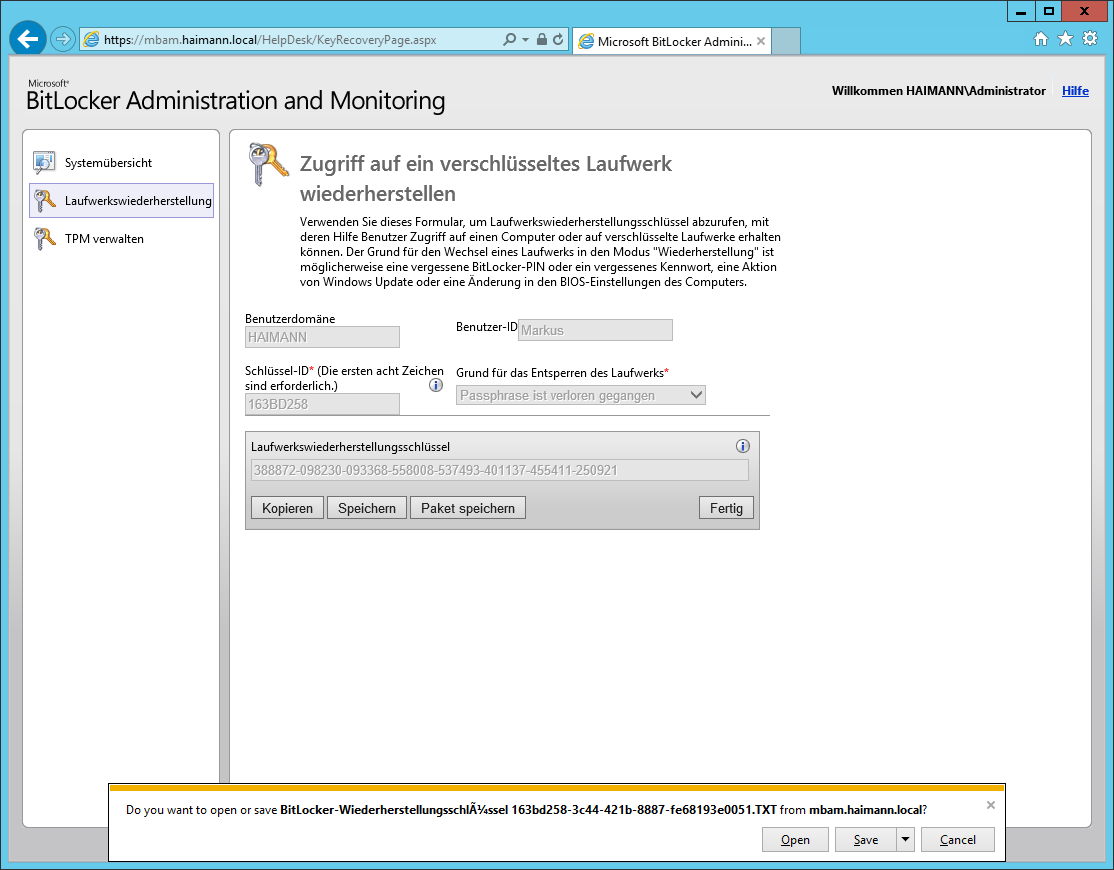

HINWEIS: Mitglieder der Active Directory-Gruppe MBAM Advanced Helpdesk müssen keine Benutzerdomäne und keine Benutzer ID eingeben. Das ist der Unterschied zwischen MBAM Helpdesk und MBAM Advanced Helpdesk!

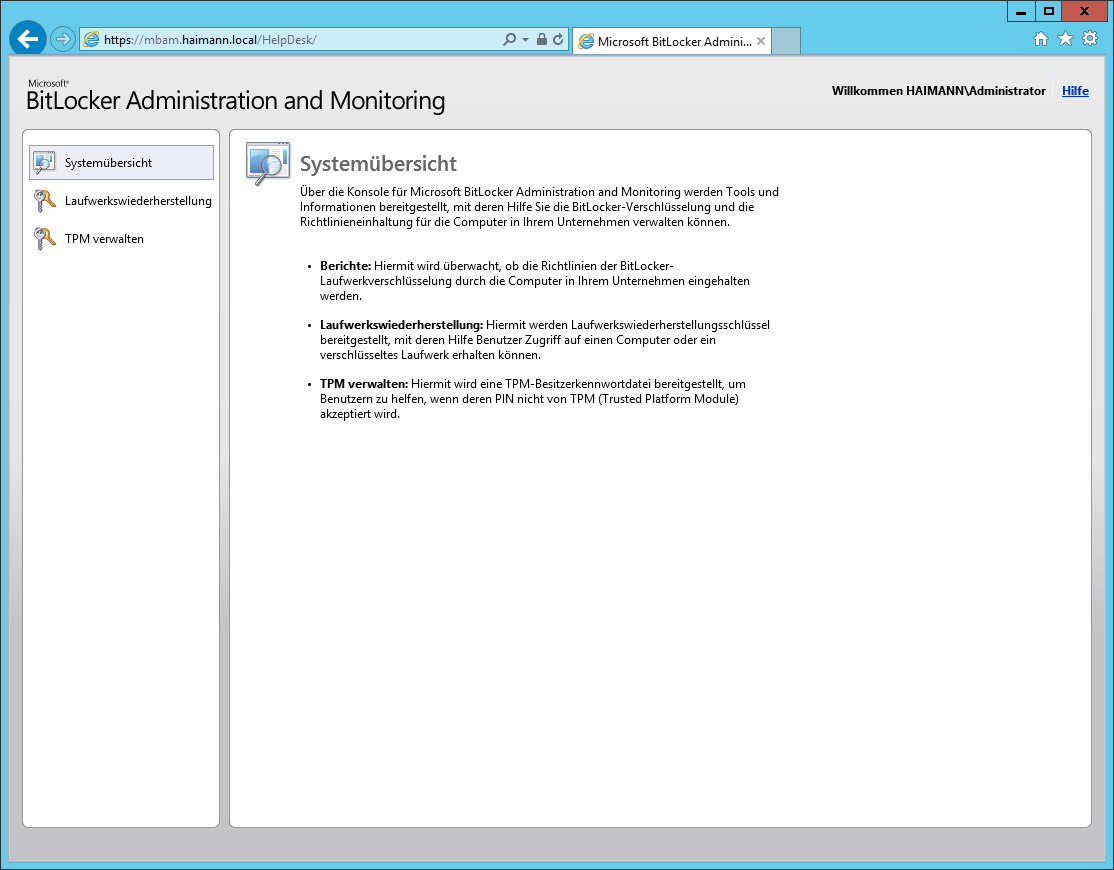

- Ein Helpdesk-Mitarbeiter im Unternehmensnetzwerk startet den Internet Explorer

- https://mbam.haimann.local/HelpDesk aufrufen

- Auf der linken Seite auf Laufwerkswiederherstellung klicken

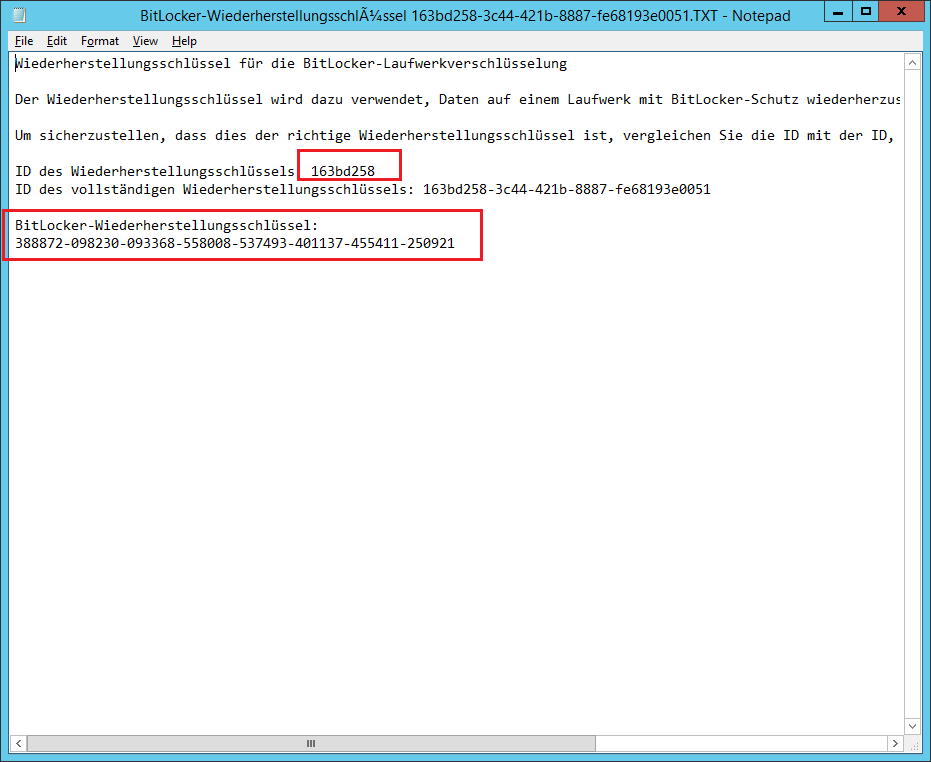

- Speichern > Fertig

- Gespeicherte Datei öffnen und BitLocker-Wiederherstellungsschlüssel dem Benutzer übermitteln

- BitLocker-Wiederherstellungsschlüssel auf CLIENT004 eingeben

- CLIENT004 wird gestartet

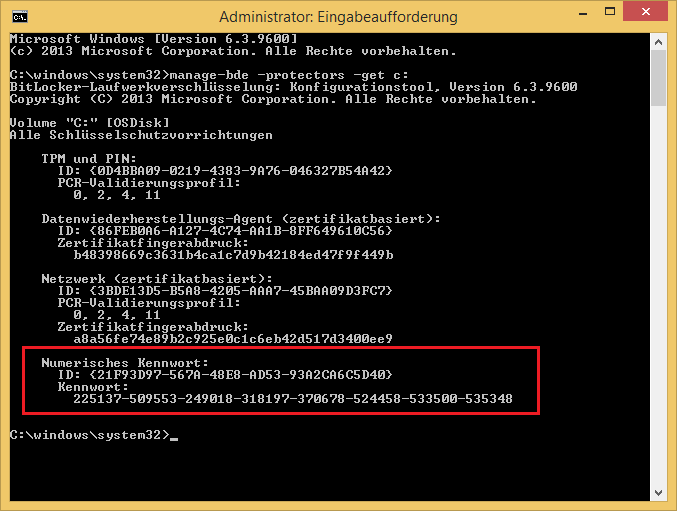

Achtung: Nach dem Abruf des Wiederherstellungsschlüssels ändert der MBAM Agent das nummerische Kennwort auf CLIENT004, damit das gebrauchte nicht wiederverwendet werden kann!

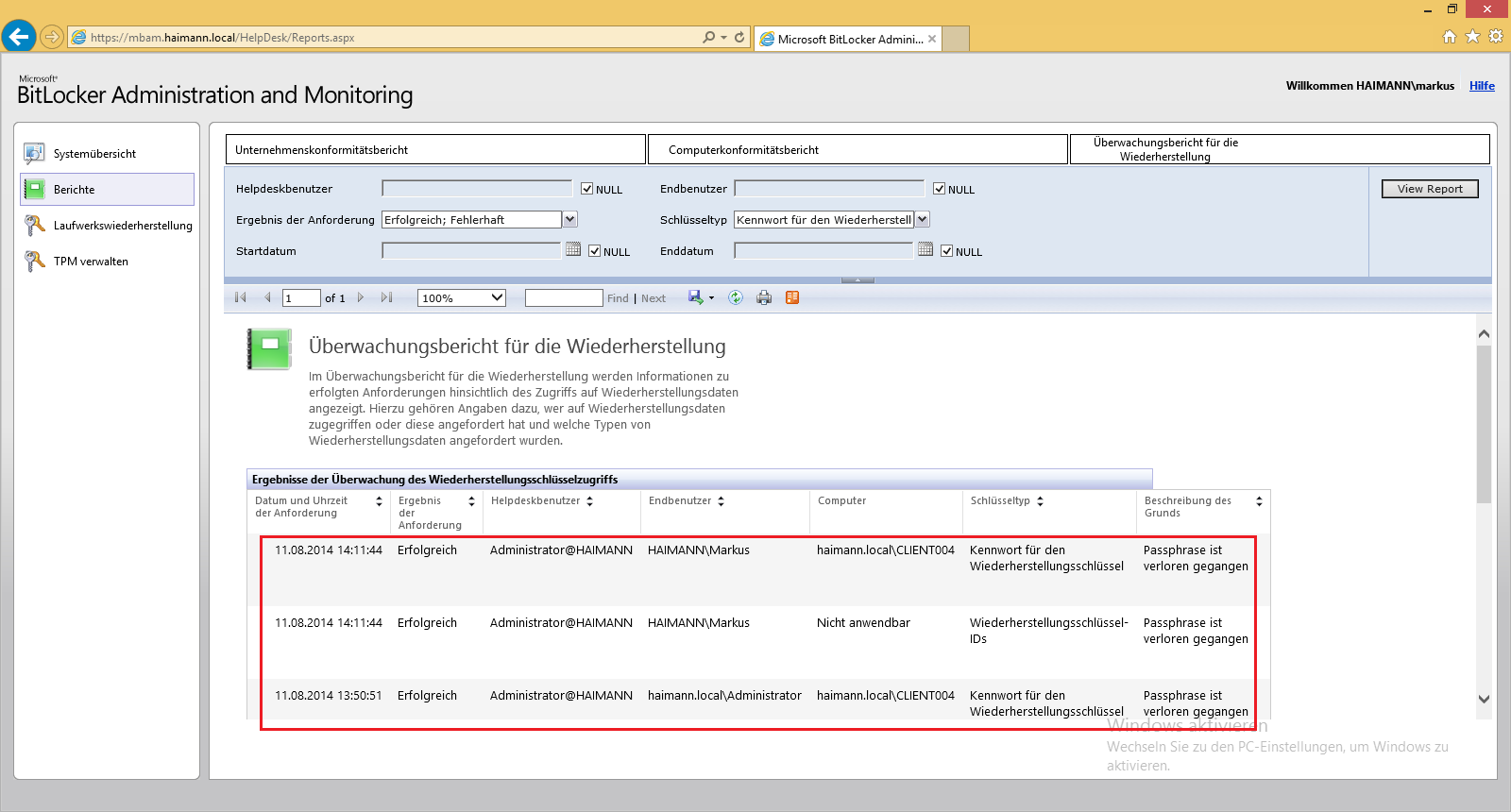

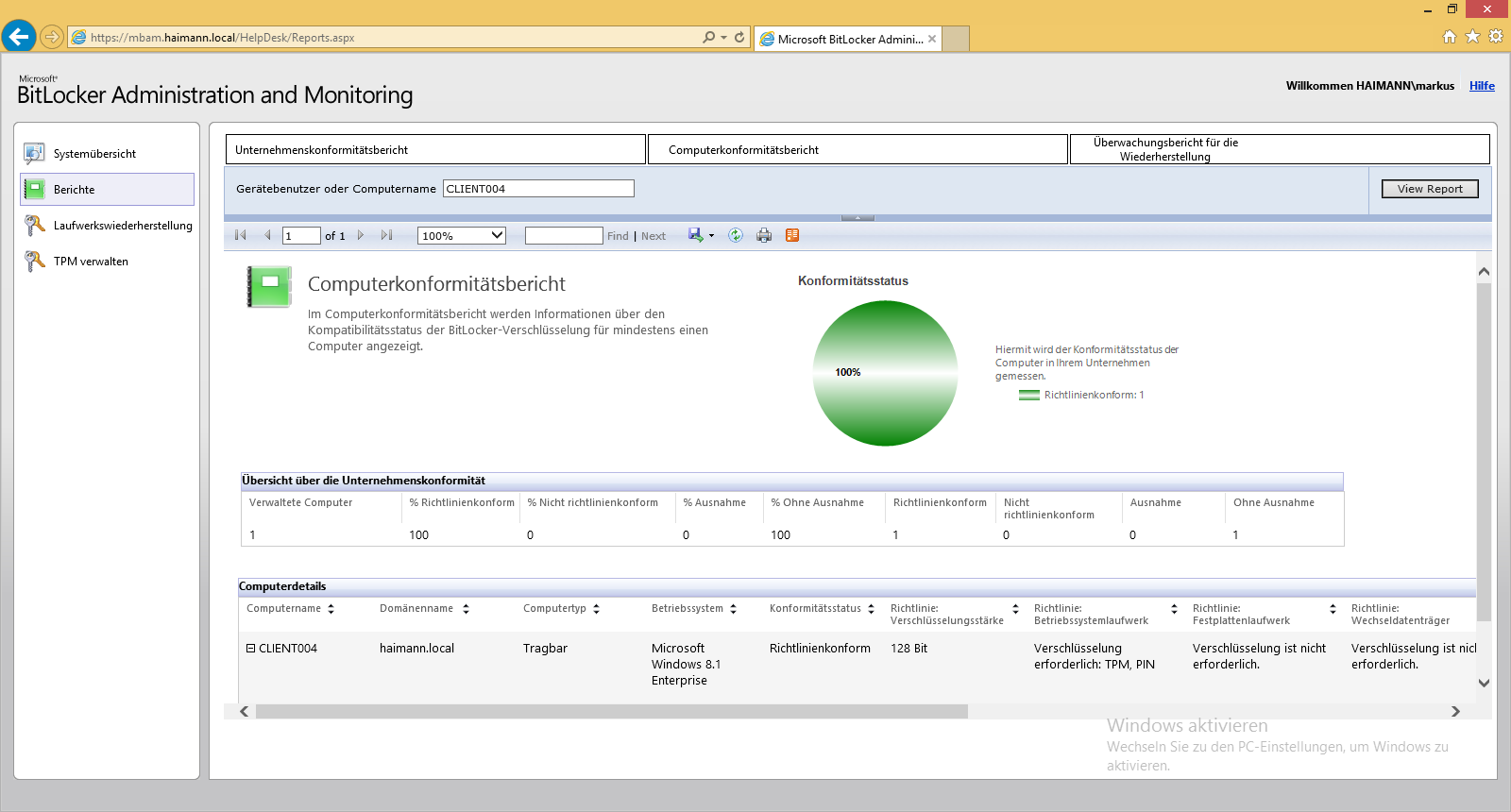

MBAM Reporting

Als Vorraussetzung muss der Benutzer Mitglied der AD-Sicherheitsgruppe MBAM Report Users sein. Markus ist Mitglied der Gruppe MBAM Advanced Helpdesk und MBAM Report Users (Teil 23a).

- Als Markus an CLIENT004 anmelden

- Internet Explorer starten

- https://mabm.haimann.local/HelpDesk aufrufen

- Auf der linken Seite auf Berichte klicken

- Fenster schließen

TPM-Verwaltung

Die TPM-OwnerInformation wird in der MBAM-Datenbank gespeichert, wenn zum Zeitpunkt der BitLocker-Verschlüsselung der TPM-Chip folgende Eigenschaften besitzt:

- enabled

- activated

- NOT owned

- Endorsement Key (EK) pair NOT missing

Siehe MBAM fails to take ownership of TPM.

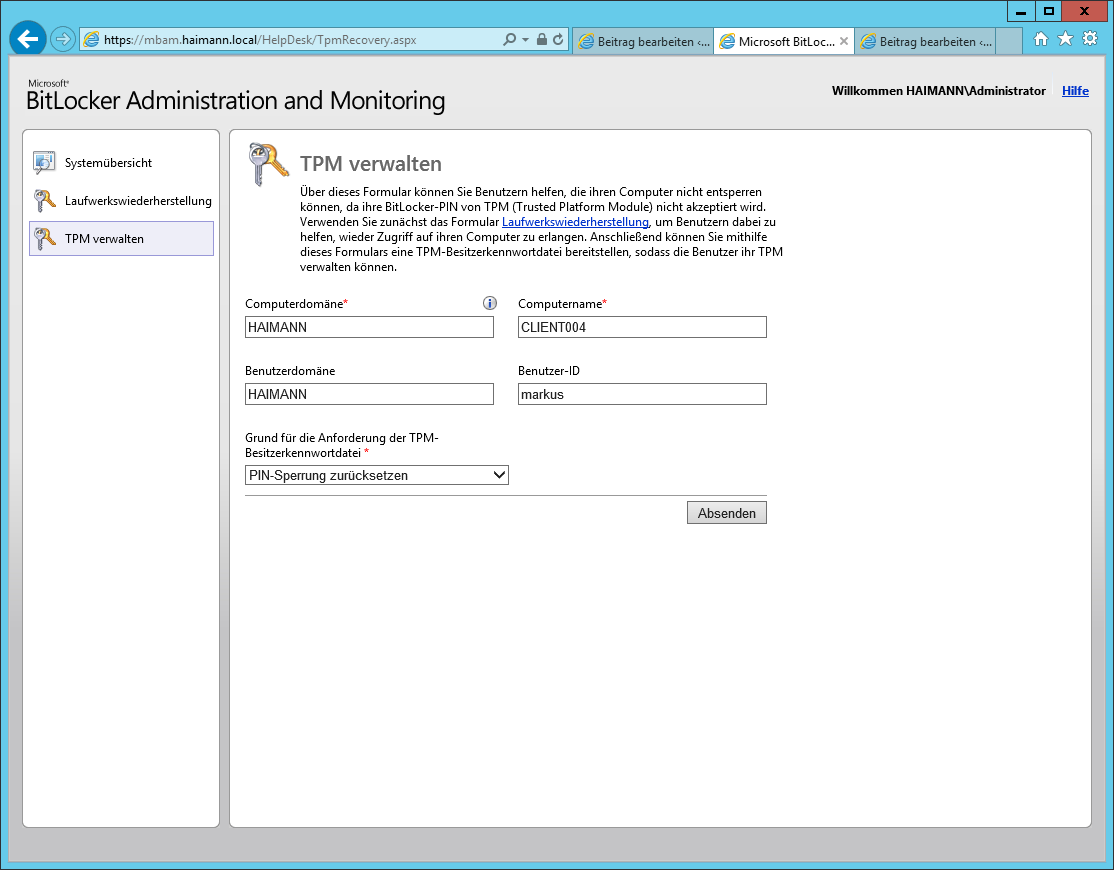

- Als Administrator an SERVER02 anmelden

- Internet Explorer starten

- https://mbam.haimann.local/HelpDesk aufrufen

- Auf der linken Seite auf TPM verwalten klicken

- Computerdomäne: HAIMANN

- Computername: CLIENT004

- Benutzerdomäne: HAIMANN

- Benutzer-ID: markus

- Grund für die Anforderung der TPM-Besitzerkennwortdatei: PIN-Sperrung zurücksetzen > Absenden

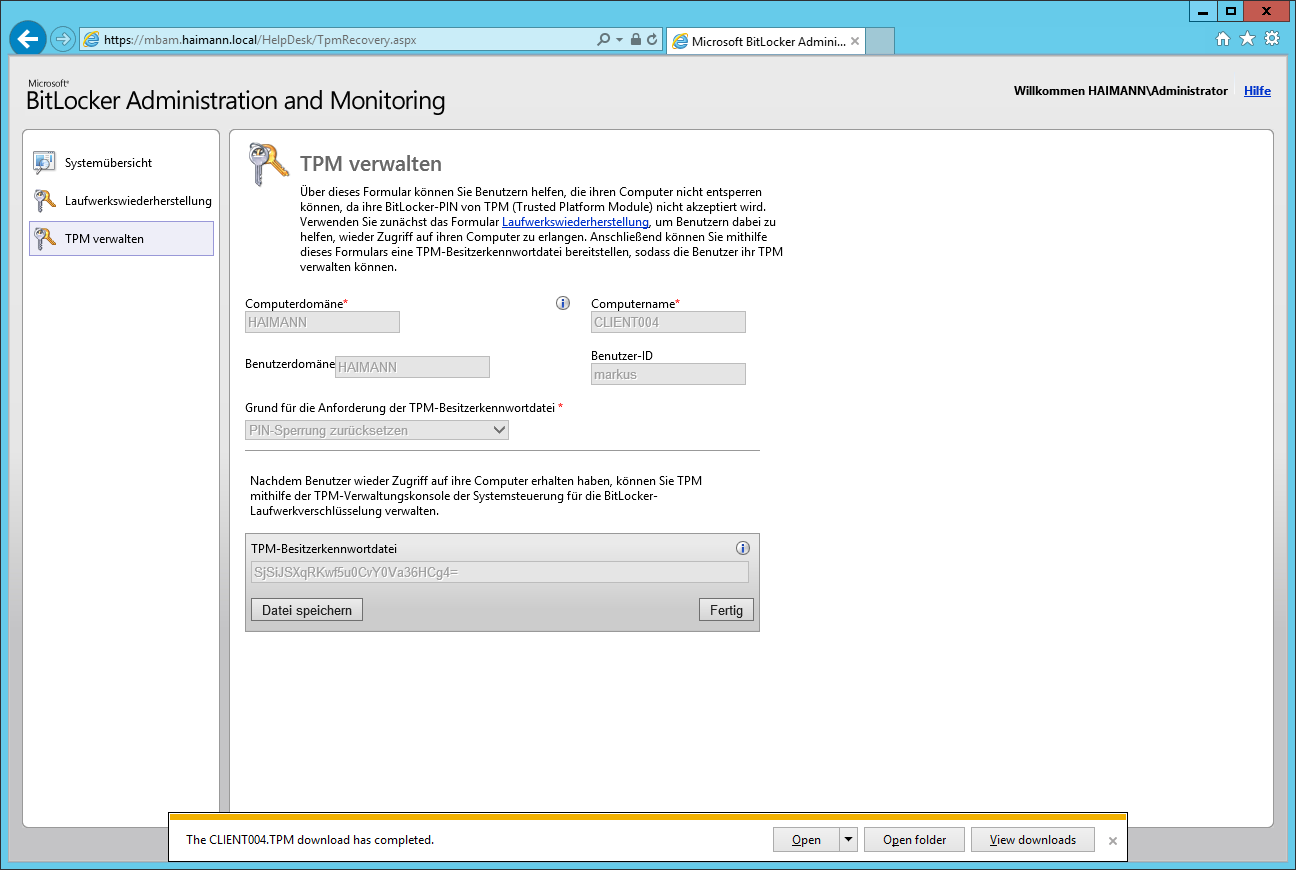

- Datei speichern > D:\Sourcen\CLIENT004.tpm > Fertig

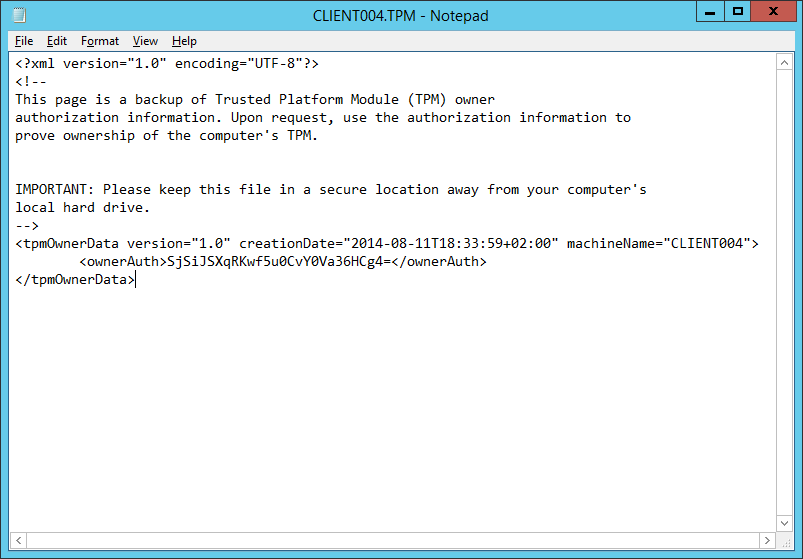

- Folgende Datei wurde erstellt

- Wie in Teil 20c beschrieben fortfahren

PIN ändern

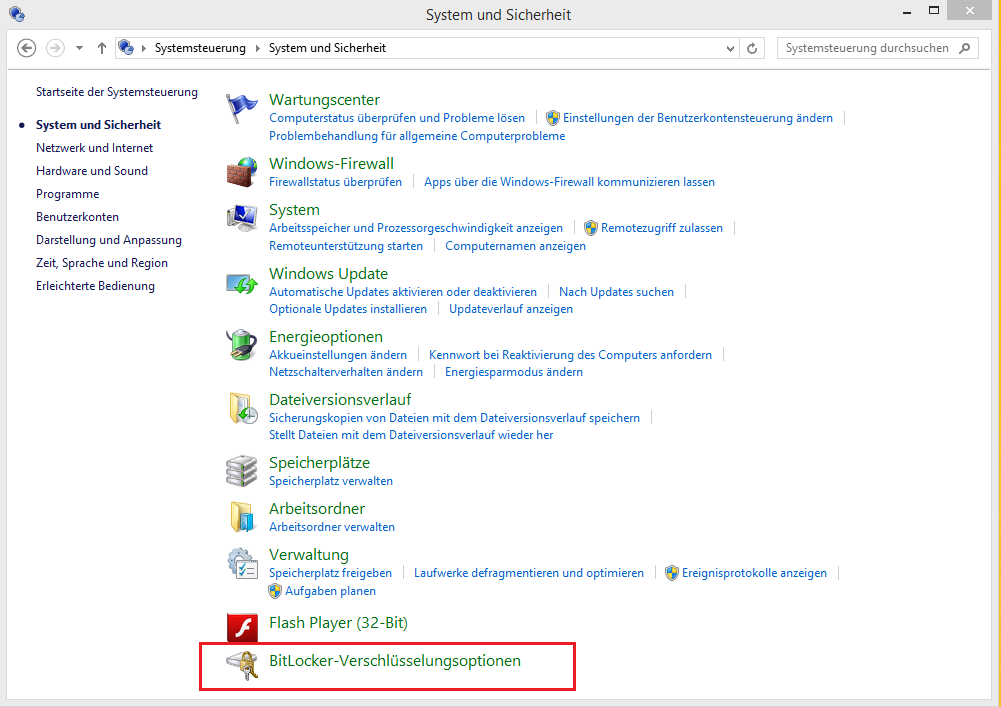

Mittels Gruppenrichtlinie habe ich das Standardprogramm zum Verwalten von BitLocker in der Systemsteuerung ausgeblendet, damit ausschließlich das MBAM-Programm verwendet wird (Teil 23b).