Meine Clients sollen später mit BitLocker verschlüsselt werden. Als Schlüsselschutzvorrichtung verwende ich TPM+PIN, ein nummerisches Kennwort und den Datenwiederherstellungs-Agent für BitLocker (zertifikatbasiert). Dazu später mehr.

- Mit TPM+PIN startet der Benutzer den Rechner

- Das nummerische Kennwort wird verwendet, wenn der PIN vergessen wurde oder sich die Startumgebung des Rechners verändert hat z.B. die Bootreihenfolge

- Der BitLocker-DRA wird zum Entschlüsseln der Festplatte durch den Administrator auf einem anderen PC verwendet, wenn z.B. die Hardware defekt wurde und Windows nicht mehr gestartet werden kann

Inhaltsverzeichnis

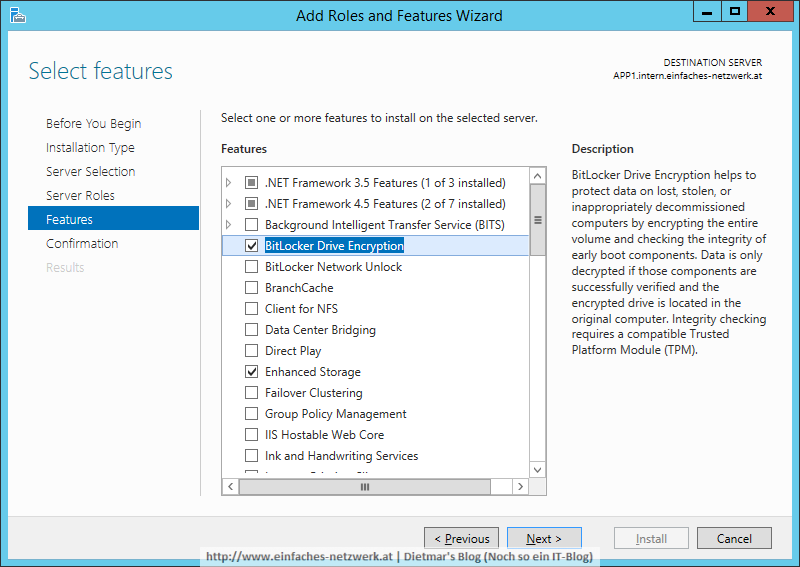

Das BitLocker Drive Encryption-Feature auf APP1 installieren

Damit unter den Application Policies der Zertifikatsvorlagen die Optionen BitLocker Data Recovery Agent und BitLocker Drive Encryption zur Verfügung stehen, muss das BitLocker Drive Encryption-Feature installiert werden.

- Als Administrator an APP1 anmelden

- Server Manager > Manage > Add Roles and Features

- Add Roles and Features Wizard:

- APP1 neu starten

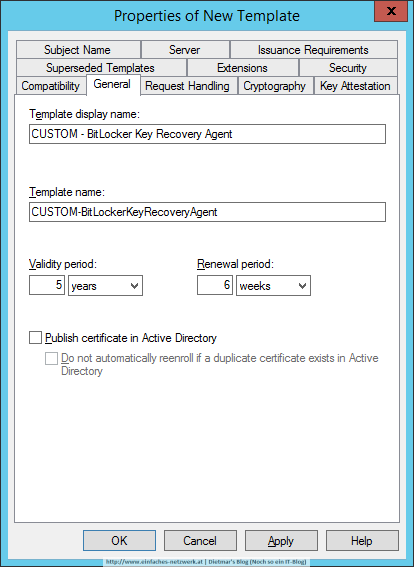

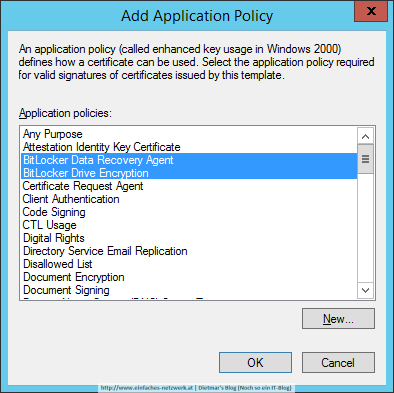

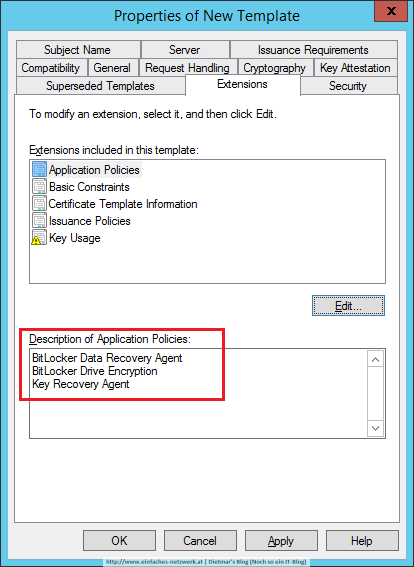

Die Zertifikatsvorlage für den Datenwiederherstellungs-Agent für BitLocker erstellen und konfigurieren

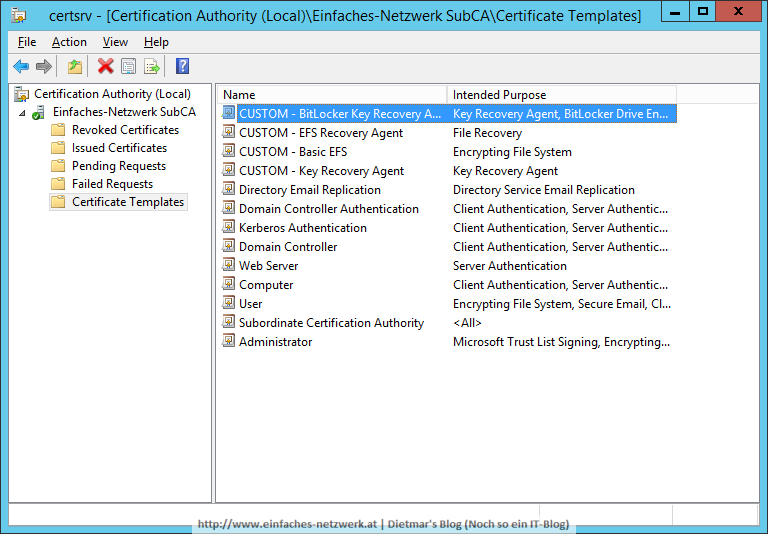

- Server Manager > Tools > Certification Authority

- Einfaches-Netzwerk SubCA erweitern

- Den Ordner Certificate Templates rechts anklicken > Manage

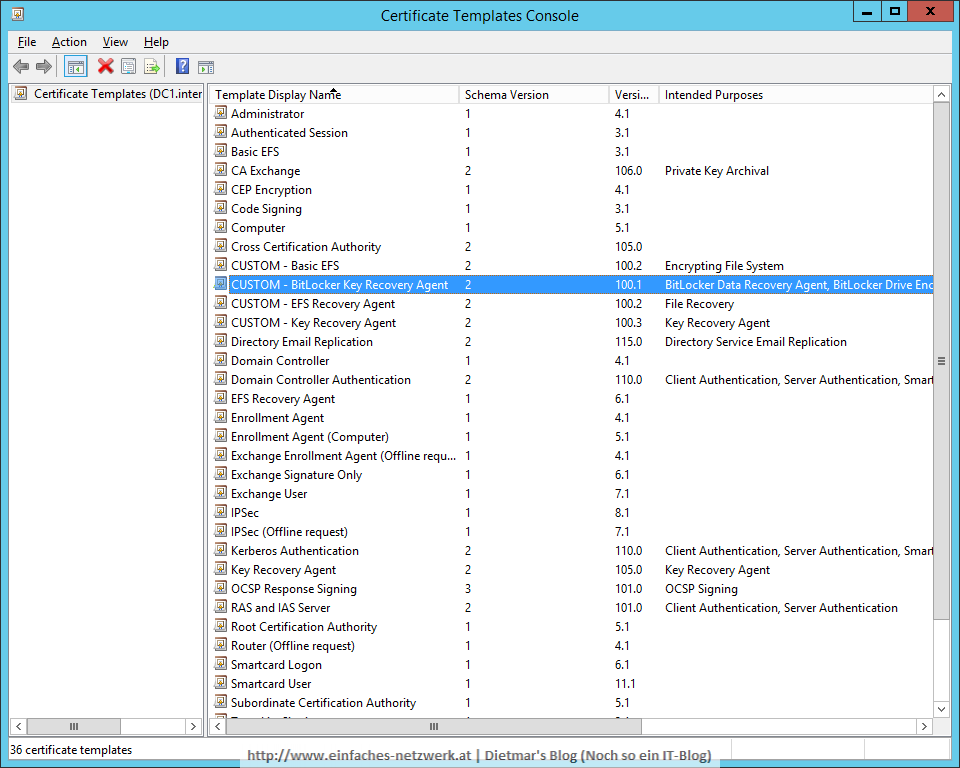

- Das Template Key Recovery Agent rechts anklicken > Duplicate Template

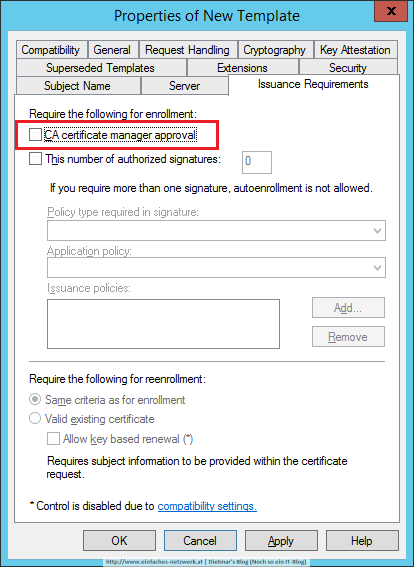

- Properties of New Template:

- Certificate Templates-Konsole schließen

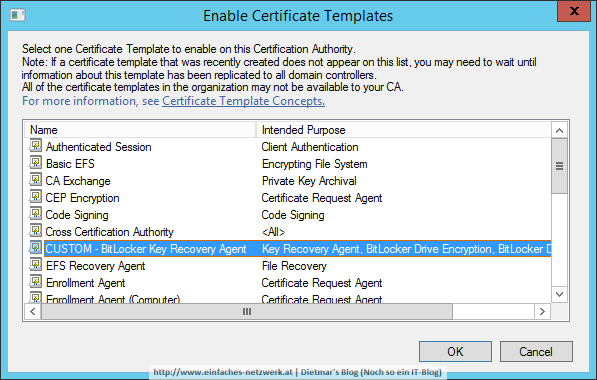

- In der Certification Authority-Konsole Certificate Templates rechts anklicken > New > Certificate Template to Issue

- In der Liste CUSTOM – BitLocker Key Recovery Agent auswählen > OK

- Alle Fenster schließen

Das Zertifikat für den Datenwiederherstellungs-Agent für BitLocker anfordern und exportieren

- MMC (Admin) starten

- Das Snap-in Certificates für My user account importieren

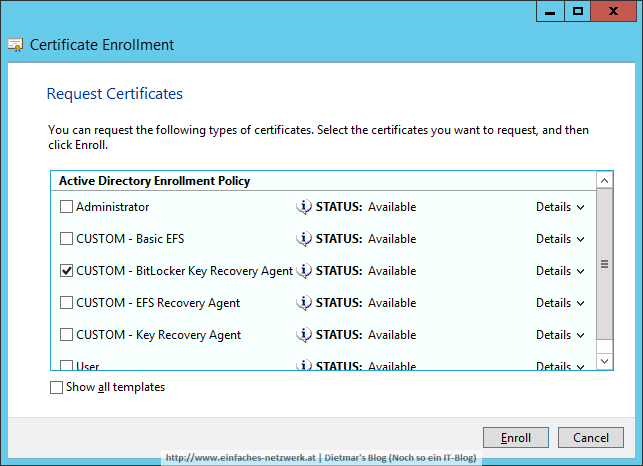

- Den Ordner Personal rechts anklicken > All Tasks > Request New Certificate…

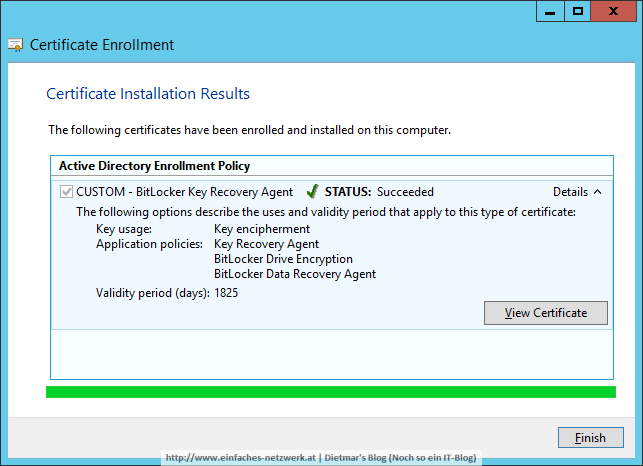

- Certificate Enrollment

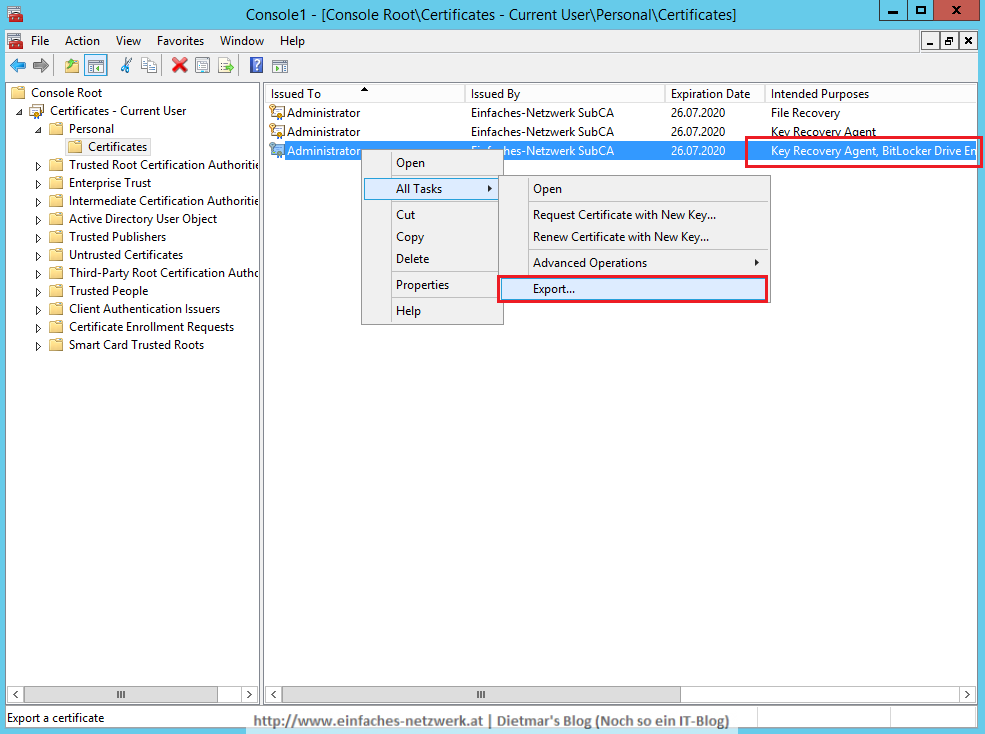

- Das Zertifikat rechts anklicken > All Tasks > Export…

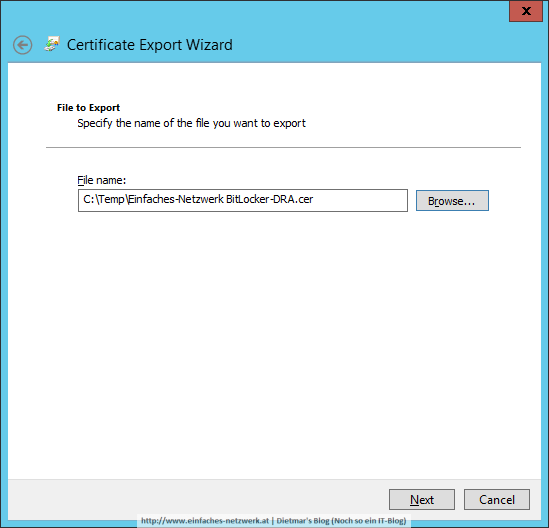

- Certificate Export Wizard

- Das Zertifikat rechts anklicken > All Tasks > Export…

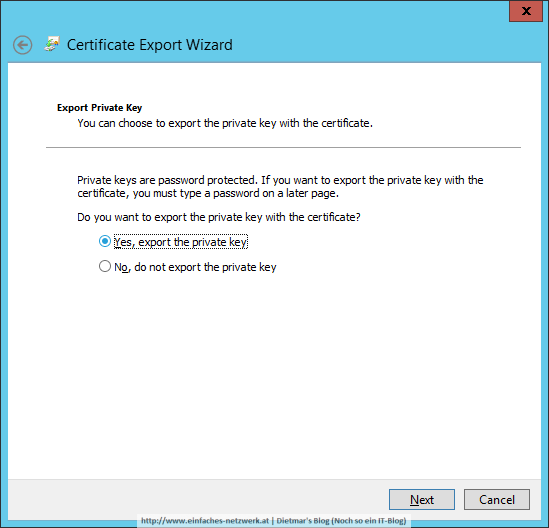

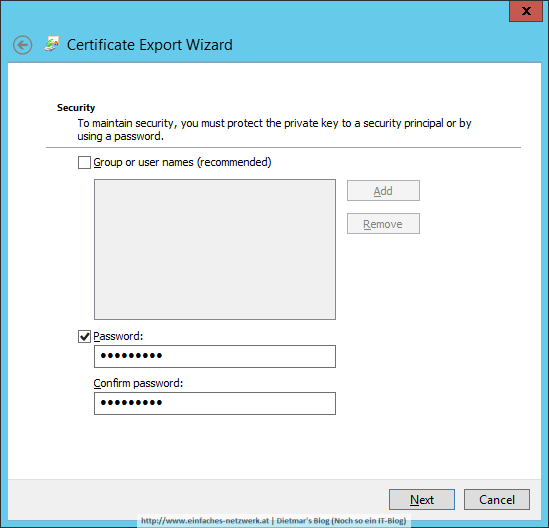

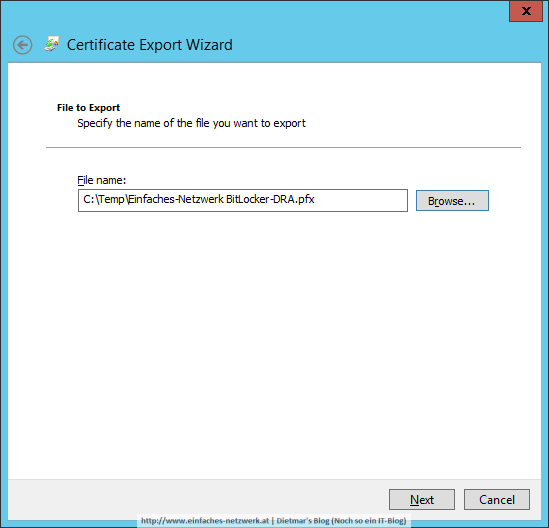

- Certificate Export Wizard

- Alle Fenster schließen

Das DRA-Zertifikat mittels Gruppenrichtlinen verteilen

- Server Manager > Tools > Group Policy Management

- Forest\Domains\intern.einfaches-netzwerk.at\Group Policy Objects erweitern

- Das GPO CUSTOM Client Standard Settings rechts anklicken> Edit…

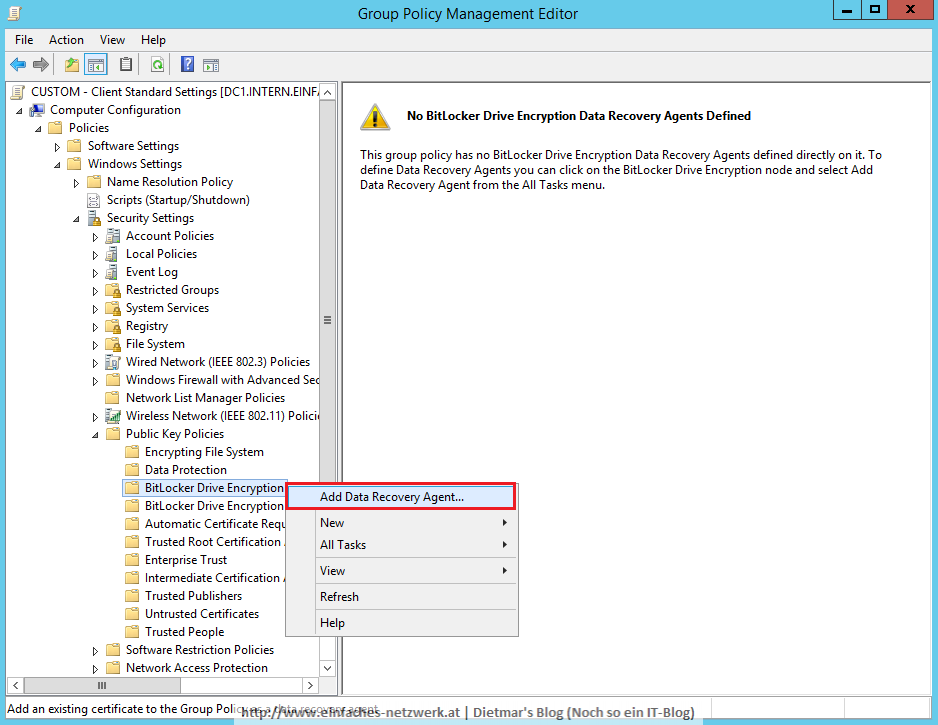

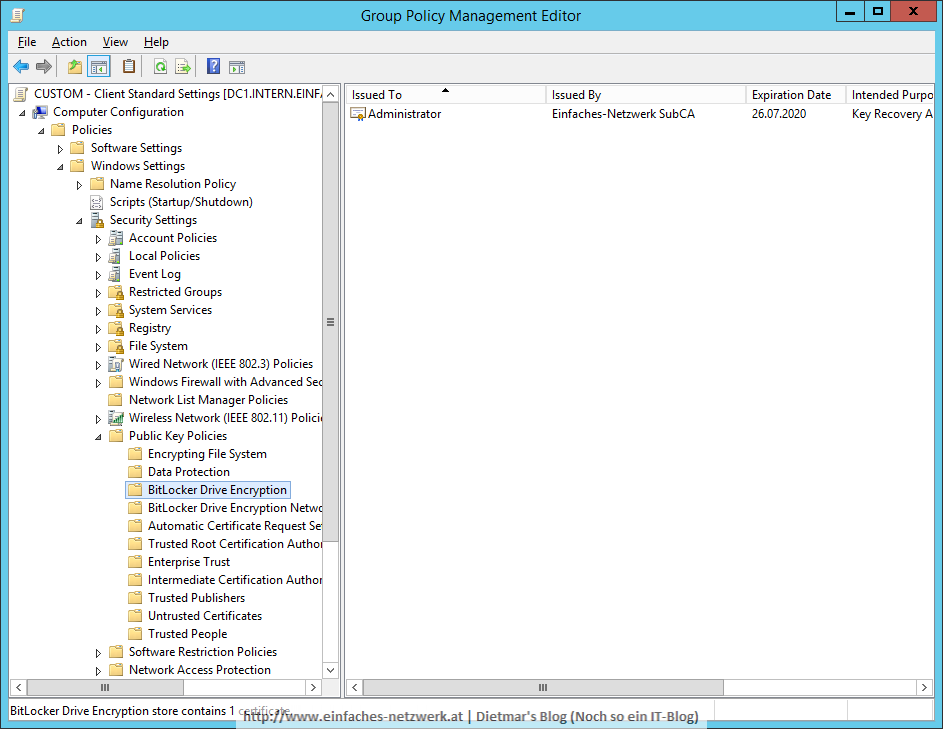

- Computer Configuration\Policies\Windows Settings\Security Settings\Public Key Policies erweitern

- Den Ordner BitLocker Drive Encryption rechts anklicken > Add Data Recovery Agent…

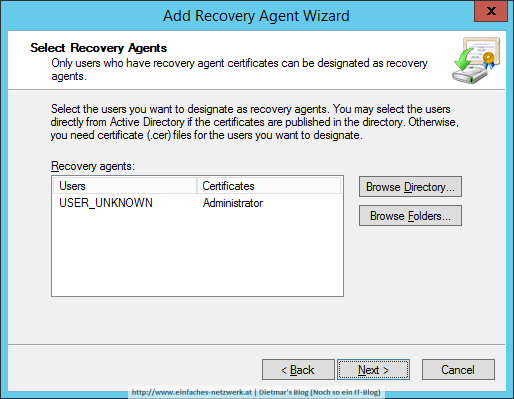

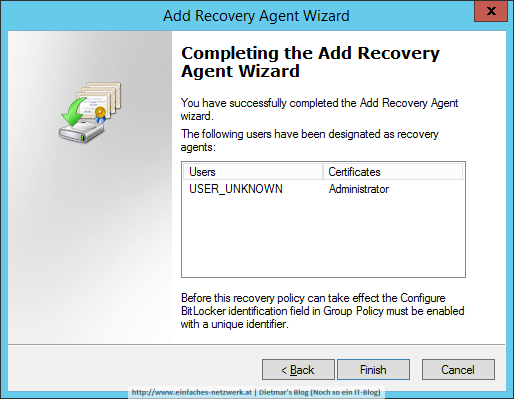

- Add Recovery Agent Wizard

- Alle Fenster schließen

Damit der Datenwiederherstellungs-Agent für BitLocker verwendet werden kann, muss mittels Gruppenrichtlinien der unique identifier for your organization konfiguriert werden. Dazu später mehr.